Tripla minaccia dalla Corea del Nord: TA406 truffa, spia e ruba

Tattiche, tecniche e procedure usate da un gruppo riconducibile alla Corea del Nord, che opera anche per profitto.

Il furto di credenziali è un crimine informatico diffuso, che spesso viene associato ai cyber criminali comuni nell'ambito dell'ormai conosciuto ecosistema del cybercrimine organizzato. Tuttavia, uno studio condotto dai ricercatori di Proofpoint ha appurato che anche alcuni attori vicini agli Stati nazione sono dediti a questa attività.

Nel dettaglio, Proofpoint ha descritto con dovizia di particolari le recenti attività di TA406, un attore di minacce noto perché allineato alla Repubblica Popolare Democratica della Corea (DPRK), monitorato fin dal 2018. In genere è impegnato nello spionaggio, nel crimine informatico e nella sextortion, e le sue campagne sono rimaste sempre di basso volume fino all'inizio di gennaio 2021.

Questo gruppo è il classico esempio di commistione fra attività di diversa natura: ha iniziato almeno nel 20212 con le campagne motivate dallo spionaggio, per passare dal 2018 a campagne motivate finanziariamente. I ricercatori hanno collezionato le prove che nel 2021 abbia condotto frequenti campagne di furto di credenziali mirate ai settori della ricerca, istruzione, governativo, media e altre organizzazioni. La frequenza di tali campagne è stata quasi settimanale e gli obiettivi sono stati esperti di politica estera, giornalisti e organizzazioni non governative (ONG).

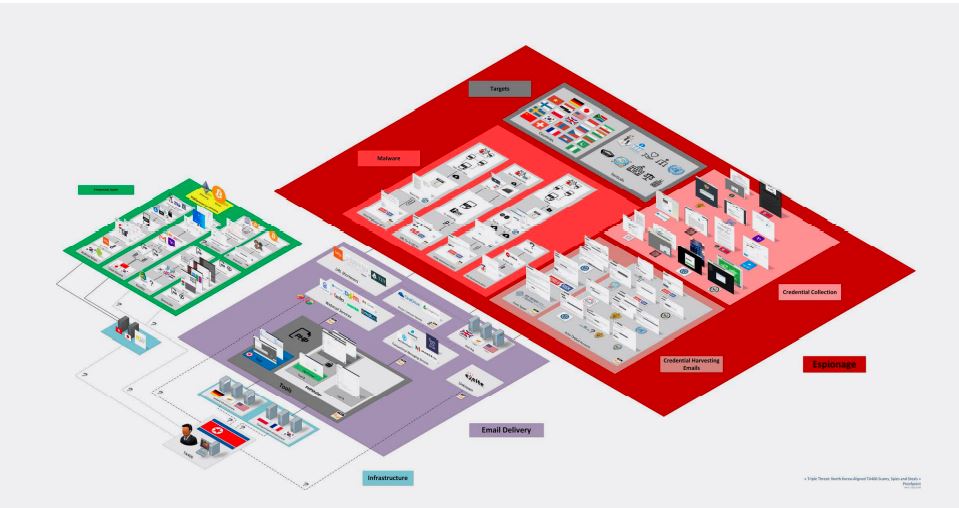

Diagramma delle attività di TA406

Diagramma delle attività di TA406

Le vittime sono generalmente situate in Nord America, Russia e Cina, e gli attaccanti spesso impersonano diplomatici e accademici russi, rappresentanti del Ministero degli Affari Esteri della Federazione Russa. Non sono rari gli attacchi contro persone e organizzazioni legate alle criptovalute, a scopo di lucro. Da notare che TA406 è stato anche uno dei primi gruppi a utilizzare i temi del coronavirus come esca.

Tattiche, tecniche e procedure

Proofpoint ritiene che TA406 sia uno dei diversi attori dietro all'attività pubblicamente tracciata come Kimsuky, Thallium e Konni Group. La novità rilevata rispetto alle informazioni già note è che di TA406 solito non impiega malware, tuttavia, due campagne del 2021 attribuite a questo gruppo hanno tentato di distribuire malware che potrebbe essere utilizzato per la raccolta di informazioni.

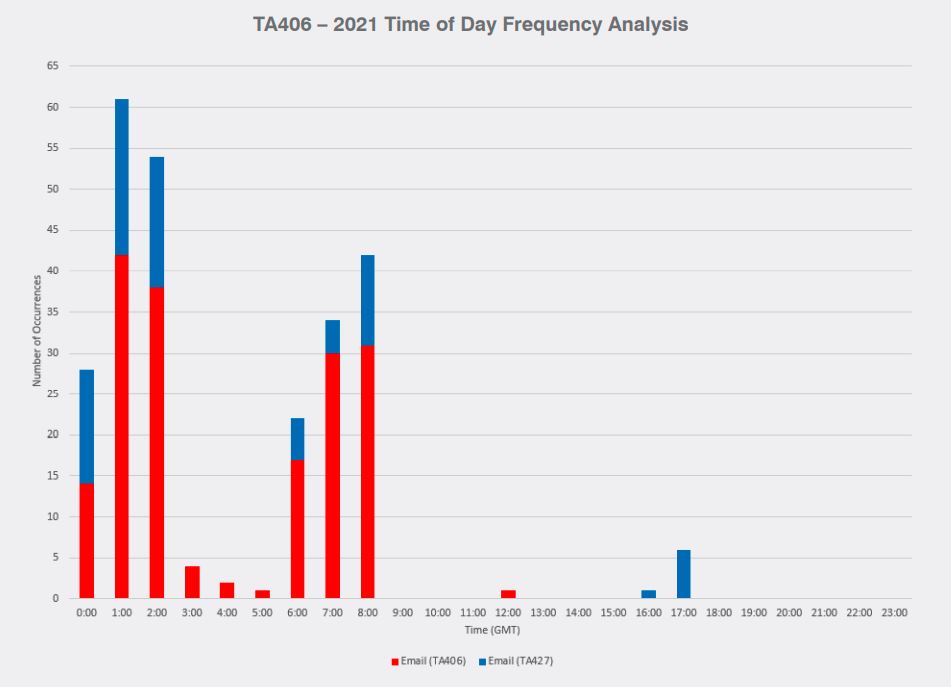

Fra le famiglie di malware segnalate ci sono Konni, Sanny, Carrotbat/Carrotball, BabyShark, Amadey e Android Moez. Gli operatori a cui sono affidate le campagne di phishing sembrano seguire un programma giornaliero sulla base di un fuso orario GMT +9, con un "orario di lavoro" compreso fra le 9:00 alle 17:00 e pause a metà giornata.

TA406 si serve di una propria infrastruttura per ospitare pagine Web di acquisizione delle credenziali e documenti dannosi, oltre che di un numero limitato di siti Web legittimi e compromessi. Per l'invio dei messaggi, gli operatori di TA406 utilizzano Gmail, Yandex e Mail[.]ru, insieme a strumenti di invio dei messaggi personalizzati come Star e uno strumento PHPMailer basato su PHP.

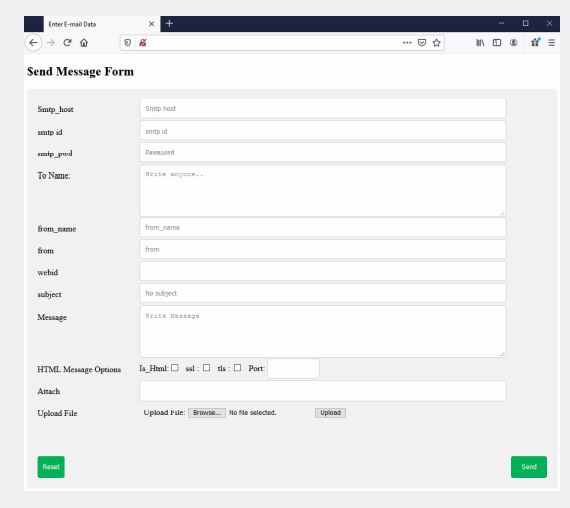

Gli analisti di Proofpoint hanno osservato che TA406 utilizza almeno due diverse interfacce Web PHP personalizzate per facilitare l'invio dei messaggi di phishing con PHPMailer. Si tratta di una grafica semplice che gli operatori possono utilizzare direttamente con un account registrato con un servizio di posta elettronica gratuito come per esempio Yandex.

Gli URL nelle email di phishing si collegano al servizio di consegna e-mail SendGrid, che reindirizza le vittime a un dominio controllato dagli attaccanti su cui è hostato il payload dannoso. Da notare che questa attività è difficile da tracciare perché SendGrid è una piattaforma di email marketing utilizzata per scopi aziendali legittimi e spesso è nelle whitelist dei filtri di sicurezza della posta elettronica. Campagne storiche probabilmente associate a TA406 hanno distribuito anche Trojan di accesso remoto (RAT) probabilmente utilizzati in operazioni di ricognizione.

Interfaccia utente del tool PHPMailer

Interfaccia utente del tool PHPMailer

Un altro metodo utilizzato da TA406 per inviare messaggi di phishing è registrare account di posta elettronica gratuiti utilizzando le identità di persone legittime, ossia impersonando cittadini russi, istituzioni governative, giornalisti e altro, oppure inventando personaggi fittizi, di cui crea persino i profili LinkedIn.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab