Viaggio nell'ecosistema ransomware, un mondo complesso e micidiale

Kaspersky illustra il "dietro le quinte" del mercato ransomware, dalla costituzione dei gruppi alle offerte di collaborazione, passando per le affiliazioni.

L’ecosistema dei ransomware è molto più complesso di quello che appare. Non è un caso che le cronache riferiscano sempre più spesso di attacchi ransomware. Sono una delle principali preoccupazioni delle aziende, ma ormai costituiscono una seria preoccupazione per la sicurezza nazionale.

Basti pensare al recente attacco a Colonial Pipeline, che ha spinto il presidente USA Joe Biden a dichiarare lo stato di emergenza. Ma anche ai numerosi attacchi alle municipalità, alle scuole, agli ospedali. Da due anni a questa parte la portata e la frequenza di questi attacchi è continuo aumento.

Gli esperti di Kaspersky hanno pubblicato un interessante report con l'obiettivo di far conoscere le dinamiche dei gruppi ransomware, in modo da capire come combattere meglio i cyber attacchi.

L'immagine del gruppo criminale organizzato e consolidato, sempre uguale a sé stesso, è un errore. Non c'è un gruppo affiatato che lavora sempre insieme secondo una gerarchia ben precisa. Piuttosto, ci sono professionisti del cybercrime, ciascuno con la propria specializzazione, che si scambiano servizi a vicenda attraverso il mercato del dark web. Quando servono credenziali rubate ci si rivolge ai venditori di database verificati, quando servono exploit si va in cerca dello sviluppatore migliore per il tipo di exploit di cui si necessita.

Tutti hanno un curriculum, o meglio sono noti e apprezzati nel settore per determinate abilità. E le mettono a disposizione sul dark web con offerte di servizi e collaborazioni. Alcuni tra i gruppi più noti e più attivi, come per esempio REvil, pubblicizzano regolarmente le offerte e notizie mediante programmi di affiliazione, altrimenti noti come Ransomware-as-a-Service.

Tutti hanno un curriculum, o meglio sono noti e apprezzati nel settore per determinate abilità. E le mettono a disposizione sul dark web con offerte di servizi e collaborazioni. Alcuni tra i gruppi più noti e più attivi, come per esempio REvil, pubblicizzano regolarmente le offerte e notizie mediante programmi di affiliazione, altrimenti noti come Ransomware-as-a-Service.

Parliamo di un meccanismo ormai consolidato alla base del quale c'è una partnership tra il gruppo operatore del ransomware e l'affiliato. L’operatore del ransomware incassa una quota del profitto (frutto dei riscatti pagati dalle vittime e della vendita dei dati rubati) tra il 20% e il 40%. All’affiliato toccherà il restante 60-80%.

La selezione dei partner è un processo che segue delle regole di base prestabilite dagli operatori di ransomware. Comprende restrizioni geografiche e di opinioni politiche. Ricordiamo, per esempio, che ci sono malware che non si attivano sui computer in lingua russa o cinese. Le vittime vengono quasi sempre selezionate in funzione del reddito che possono generare all'attaccante, perché ricordiamo che l'obiettivo comune a tutti i gruppi ransomware è fare profitto.

Questo modello di affiliazione e compravendita è quello che rende gli attaccanti particolarmente versatili e resilienti, e i loro attacchi difficili da intercettare e bloccare. Mentre è semplice dedurre quello che accadrà a seguito di un attacco (richiesta di scatto e pubblicazione dei dati sensibili rubati), è difficile trovare il fil rouge che permetta di bloccare sul nascere qualsiasi attacco ransomware.

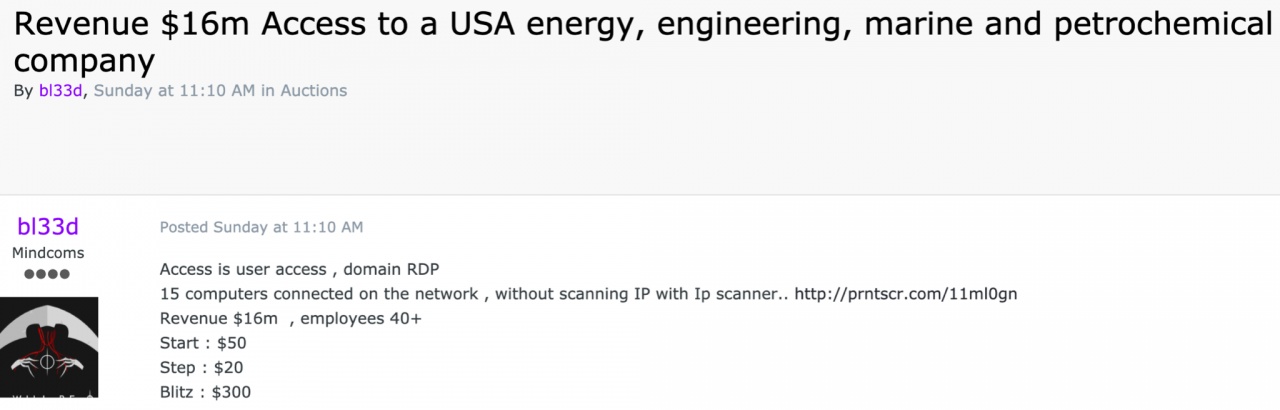

Oltre tutto gruppi diversi si rivolgono a mercati differenti. Chi attacca le aziende piccole mira a ottenere l'accesso con maggiore facilità e quindi a investire meno nell'attacco. Otterrà riscatti bassi. Chi mira a multinazionali o aziende molto grandi investe cifre consistenti per preparare l'attacco e si aspetta il pagamento di riscatti milionari.

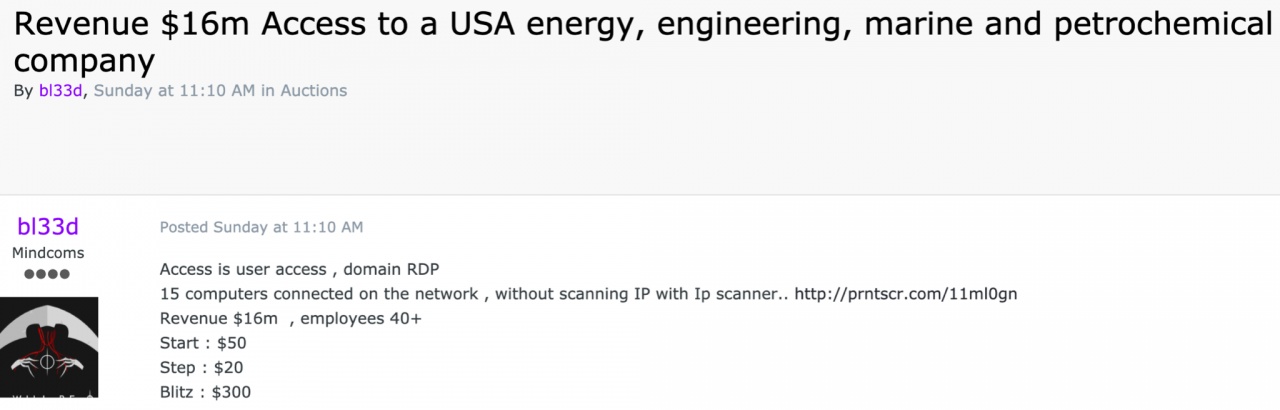

Secondo le indicazioni di Kaspersky, gli attaccanti si dividono in due tipologie. I proprietari di botnet, che lavorano su campagne di ampia portata e che vendono gli accessi alle macchine delle vittime in grandi quantità. E i venditori di accessi che cercano vulnerabilità rese note pubblicamente all’interno dei software collegati a Internet, come le VPN o e-mail gateway. Queste vulnerabilità vengono poi sfruttate per accedere alle reti target.

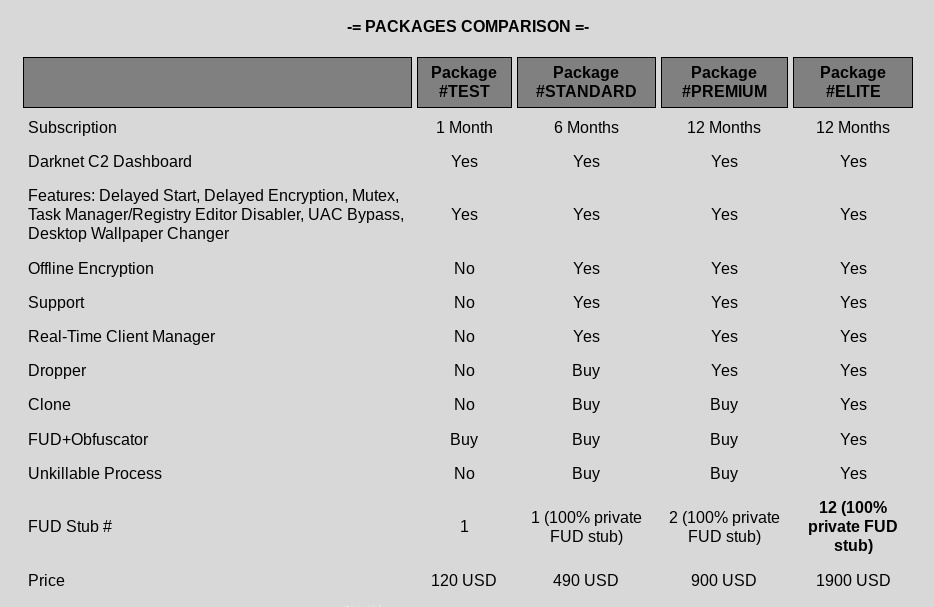

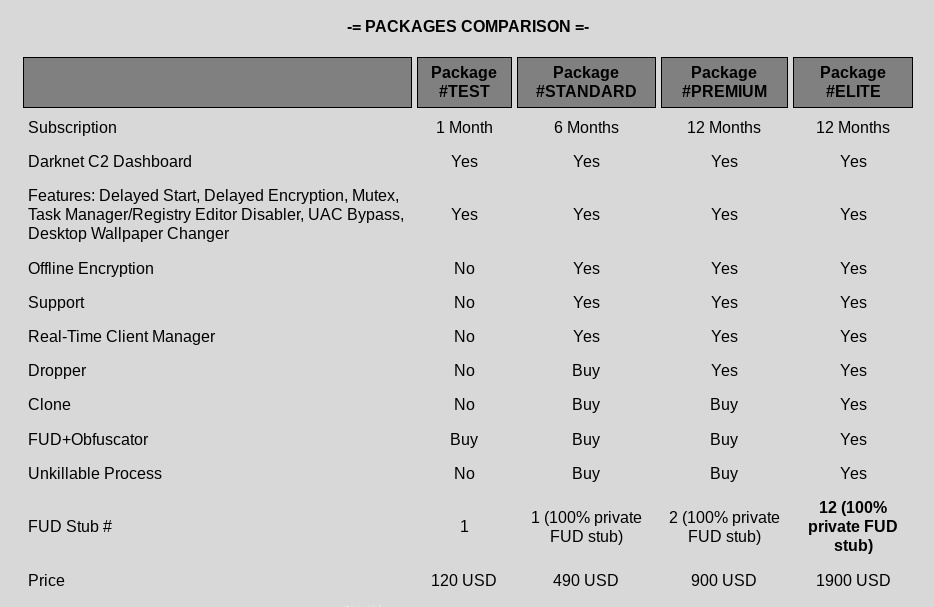

Quanto agli "strumenti del mestiere", sul dark web si trovano offerte di campioni di malware e ransomware builder a prezzi che variano fra 300 e 4.000 dollari. Un'offerta di Ransomware-as-a-Service invece ha in genere prezzi fra 120 dollari al mese a 1.900 dollari all'anno, compresi supporto e consulenza.

Dmitry Galov, security researcher del Global Research and Analysis Team di Kaspersky, aggiunge una nota di buon asupicio: "anche le misure di sicurezza più semplici, come gli aggiornamenti regolari del software e il backup dei dati, possono permettere alle organizzazioni di difendersi dagli attacchi".

Basti pensare al recente attacco a Colonial Pipeline, che ha spinto il presidente USA Joe Biden a dichiarare lo stato di emergenza. Ma anche ai numerosi attacchi alle municipalità, alle scuole, agli ospedali. Da due anni a questa parte la portata e la frequenza di questi attacchi è continuo aumento.

Gli esperti di Kaspersky hanno pubblicato un interessante report con l'obiettivo di far conoscere le dinamiche dei gruppi ransomware, in modo da capire come combattere meglio i cyber attacchi.

Un'azienda a tutti gli effetti

Il primo concetto da comprendere è che quella del ransomware è un'azienda a tutti gli effetti. E che come qualsiasi settore industriale, vede la compartecipazione di vari attori che ricoprono ruoli diversi. Parliamo di sviluppatori, botmaster, venditori di accessi e operatori di ransomware, che collaborano a progetto.L'immagine del gruppo criminale organizzato e consolidato, sempre uguale a sé stesso, è un errore. Non c'è un gruppo affiatato che lavora sempre insieme secondo una gerarchia ben precisa. Piuttosto, ci sono professionisti del cybercrime, ciascuno con la propria specializzazione, che si scambiano servizi a vicenda attraverso il mercato del dark web. Quando servono credenziali rubate ci si rivolge ai venditori di database verificati, quando servono exploit si va in cerca dello sviluppatore migliore per il tipo di exploit di cui si necessita.

Tutti hanno un curriculum, o meglio sono noti e apprezzati nel settore per determinate abilità. E le mettono a disposizione sul dark web con offerte di servizi e collaborazioni. Alcuni tra i gruppi più noti e più attivi, come per esempio REvil, pubblicizzano regolarmente le offerte e notizie mediante programmi di affiliazione, altrimenti noti come Ransomware-as-a-Service.

Tutti hanno un curriculum, o meglio sono noti e apprezzati nel settore per determinate abilità. E le mettono a disposizione sul dark web con offerte di servizi e collaborazioni. Alcuni tra i gruppi più noti e più attivi, come per esempio REvil, pubblicizzano regolarmente le offerte e notizie mediante programmi di affiliazione, altrimenti noti come Ransomware-as-a-Service. Parliamo di un meccanismo ormai consolidato alla base del quale c'è una partnership tra il gruppo operatore del ransomware e l'affiliato. L’operatore del ransomware incassa una quota del profitto (frutto dei riscatti pagati dalle vittime e della vendita dei dati rubati) tra il 20% e il 40%. All’affiliato toccherà il restante 60-80%.

La selezione dei partner è un processo che segue delle regole di base prestabilite dagli operatori di ransomware. Comprende restrizioni geografiche e di opinioni politiche. Ricordiamo, per esempio, che ci sono malware che non si attivano sui computer in lingua russa o cinese. Le vittime vengono quasi sempre selezionate in funzione del reddito che possono generare all'attaccante, perché ricordiamo che l'obiettivo comune a tutti i gruppi ransomware è fare profitto.

Questo modello di affiliazione e compravendita è quello che rende gli attaccanti particolarmente versatili e resilienti, e i loro attacchi difficili da intercettare e bloccare. Mentre è semplice dedurre quello che accadrà a seguito di un attacco (richiesta di scatto e pubblicazione dei dati sensibili rubati), è difficile trovare il fil rouge che permetta di bloccare sul nascere qualsiasi attacco ransomware.

Oltre tutto gruppi diversi si rivolgono a mercati differenti. Chi attacca le aziende piccole mira a ottenere l'accesso con maggiore facilità e quindi a investire meno nell'attacco. Otterrà riscatti bassi. Chi mira a multinazionali o aziende molto grandi investe cifre consistenti per preparare l'attacco e si aspetta il pagamento di riscatti milionari.

Secondo le indicazioni di Kaspersky, gli attaccanti si dividono in due tipologie. I proprietari di botnet, che lavorano su campagne di ampia portata e che vendono gli accessi alle macchine delle vittime in grandi quantità. E i venditori di accessi che cercano vulnerabilità rese note pubblicamente all’interno dei software collegati a Internet, come le VPN o e-mail gateway. Queste vulnerabilità vengono poi sfruttate per accedere alle reti target.

Quanto agli "strumenti del mestiere", sul dark web si trovano offerte di campioni di malware e ransomware builder a prezzi che variano fra 300 e 4.000 dollari. Un'offerta di Ransomware-as-a-Service invece ha in genere prezzi fra 120 dollari al mese a 1.900 dollari all'anno, compresi supporto e consulenza.

Il commento di Interpol

Craig Jones, Director of Cybercrime dell’INTERPOL, aggiunge che "l'ecosistema dei ransomware è complesso e ci sono molti interessi in gioco. È un mercato nel quale operano diversi player, alcuni più opportunisti e altri più professionali ed esperti. Non si scelgono obiettivi specifici, qualsiasi organizzazione può essere presa di mira, purché si riesca ad ottenerne l’accesso".Dmitry Galov, security researcher del Global Research and Analysis Team di Kaspersky, aggiunge una nota di buon asupicio: "anche le misure di sicurezza più semplici, come gli aggiornamenti regolari del software e il backup dei dati, possono permettere alle organizzazioni di difendersi dagli attacchi".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab