Attacchi BEC in aumento e sempre più mirati

Gli attacchi BEC sono di due tipi: as-a-service e altamente mirati. I primi sono dozzinali ma funzionano, i secondi sono micidiali.

Gli attacchi Business Email Compromise (BEC) intercettati da Kaspersky nel quarto trimestre 2021 sono stati oltre 8.000. Considerato che il dato riguarda solo le utenze di un singolo produttore di cybersecurity, è facile immaginare la proporzione del problema a livello globale. Una truffa in salsa cyber che costituisce una vera e propria piaga per le aziende. Verizon stima che solo negli Stati Uniti questo tipo di cyber attacco è costato alle aziende oltre 2 miliardi di dollari tra il 2014 e il 2019. In realtà la stima è al ribasso, considerato che non tutti denunciano l’accaduto.

Finora si è semplificato il concetto degli attacchi BEC descrivendoli come truffe ben congegnate che, basandosi sulle tecniche di social engineering, permettono ai cyber criminali di impersonare un alto dirigente aziendale, un cliente di grande importanza o un fornitore affidabile, per dirottare ingenti quantità di denaro.

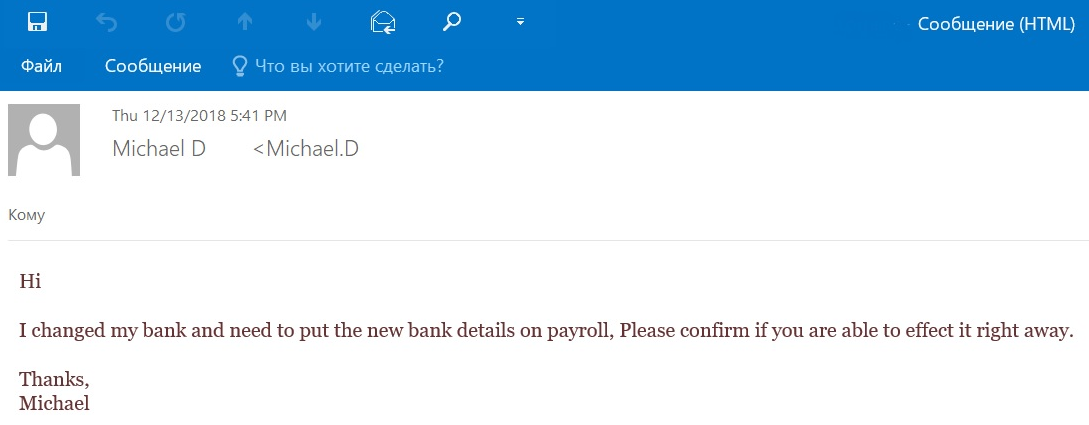

In realtà le indagini degli esperti di Kaspersky hanno scoperto che esistono almeno due categorie di attacchi BEC: su larga scala e mirati. La prima categoria è soprannominata BEC-as-a-Service e identifica gli attacchi basati su un meccanismo molto semplice, per poter colpire un maggior numero di vittime senza variazioni tecniche. In pratica, gli attaccanti inviano messaggi standard da account di posta gratuiti, con la speranza di attirare quante più vittime possibile. Tipicamente impersonano un collega senior e chiedono alla vittima di pagare urgentemente qualche contratto, risolvere un conflitto finanziario o condividere informazioni sensibili con terze parti.

Nonostante questi messaggi non siano particolarmente sofisticati, risultano comunque molto efficienti nel caso in cui la vittima abbia una scarsa formazione di security e non colga gli svariati campanelli d’allarme, come il mittente senza un account corporate e una correttezza grammaticale discutibile.

La seconda categoria è quella degli attacchi BEC mirati. Al contrario del primo tipo, in questo caso dietro all’attacco ci sono studio e attività mirate. Tutto parte con un attacco a una casella di posta elettronica che consente di ottenere l’accesso alla mail di quell’account. A quel punto, l’analisi della corrispondenza rivela informazioni critiche quali le questioni finanziarie dell’azienda, le modalità di pagamento, i clienti e fornitori, e altro. Solo a questo punto gli attaccanti impersonano un’azienda intermediaria per trarre in inganno le vittime selezionate accuratamente. In questo caso è molto più semplice che la vittima cada preda della truffa.

Roman Dedenok, security expert di Kaspersky, sottolinea che questo tipo di truffa funziona perché “i cybercriminali riescono a trovare con facilità i nomi e i ruoli lavorativi dei dipendenti, così come le liste dei contatti in open access”. La difesa, come in tutti i casi che coinvolgono le tecniche di social engineering, è molto difficile. Occorrono formazione, e soluzioni di email security che facciano uso del machine learning e dell’apprendimento automatico, così da rilevare sfumature nell’uso del linguaggio, nell’impostazione della conversazione e nel modo di formulare le richieste.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab