10 trend che impatteranno sulla Identity Security nel 2022

I trend per il 2022 offrono potenzialità ma devono essere gestiti nel modo adeguato per non riservare sorprese. Ecco quelli principali di identity security.

I trend influenzano pesantemente aziende, consumatori e istituzioni, così come i cyber criminali. Quando la pandemia ha obbligato la popolazione a chiudersi in casa, i trend della DAD e del work from home si sono impennati, e di pari passo gli attacchi che li hanno sfruttati. Nella fase di transizione è stata la trasformazione digitale, con la migrazione cloud, a farla da padrone, e gli attacchi si sono concentrati su questo.

La situazione invita a riflettere su almeno due aspetti. Il primo è che i cyber criminali sono attenti ai trend, sono i primi a coglierne le opportunità e a sfruttarli a proprio favore. Il secondo è che ciascun trend dev’essere gestito e supportato fin dall’inizio da una strategia di cybersecurity. Per questo motivo gli esperti di cybersecurity di Saviynt hanno collaborato con Deloitte, KPMG, Simeio e iC Consult per individuare alcune azioni concrete che ogni azienda può intraprendere per prepararsi a gestire i trend.

Alberto Dossena, Regional Sales Director per Italia, Svizzera, Grecia, Croazia e Ungheria di Saviynt, ha sintetizzato i 10 trend trattati nel report: Identity and Security Trends & Predictions: 2022 and Beyond sottolineandone le peculiarità. Il primo è comprensibilmente l’aumento degli attacchi alle infrastrutture critiche. L'attacco Colonial Pipeline è stato solo l'inizio, perché spinti dalla motivazione finanziaria, i cyber criminali continueranno a perseguire obiettivi di alto valore.

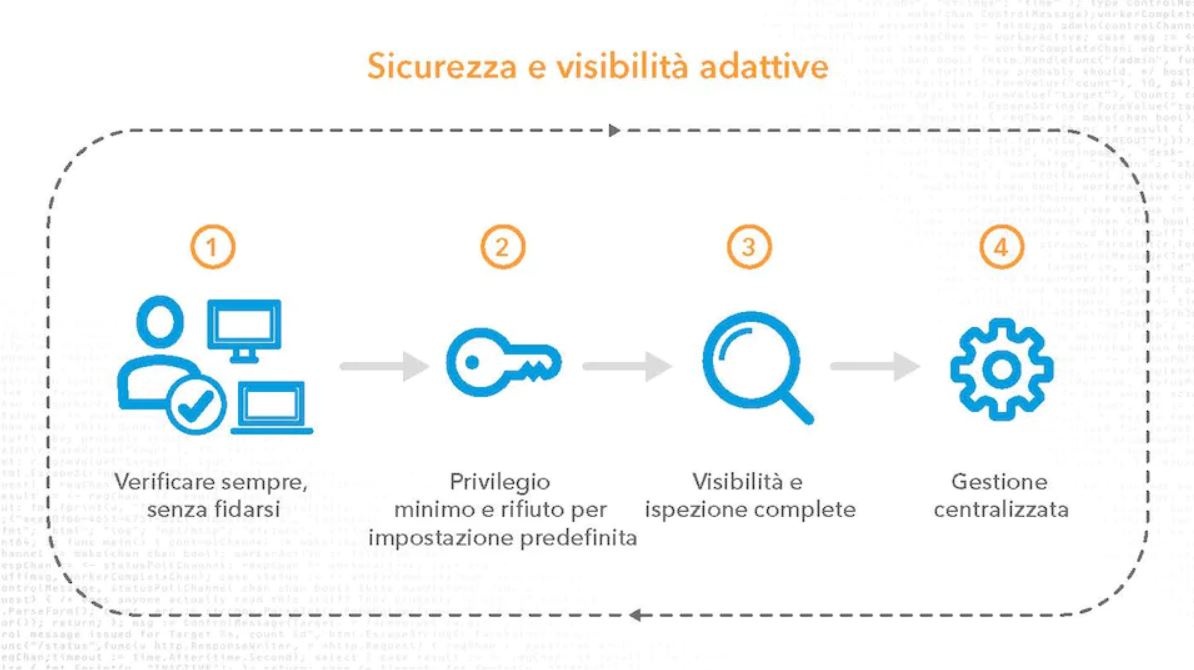

Al secondo posto è l’interesse crescente per la strategia Cybersecurity Mesh. La definizione può sembrare ostica, in realtà si parla della revisione del modello di protezione perimetrale che era ampiamente diffuso in epoca pre pandemica e si è rivelato poi fallimentare nella cosiddetta epoca new normal. Quello che è subentrato è il nuovo paradigma della protezione del perimetro IT con un approccio più modulare, basato sulle identità.

Da qui allo Zero Trust il passo è breve, infatti è proprio la fiducia zero il terzo trend. Non è un caso che le adozioni Zero Trust siano aumentate man mano che gli attacchi informatici mettevano in discussione la fiducia nella sicurezza basata sul perimetro. L’adozione continuerà a crescere e i progetti inizieranno a concretizzarsi.

L’abbiamo detto in apertura: uno dei trend del momento è il cloud, o meglio il multi-cloud. Nella frenesia del passaggio forzato al cloud, tutti hanno finito per abbracciare una strategia multicloud e, secondo i dati di un recente sondaggio, l'81% ormai lavorare con due o più provider. Questo amplia i problemi di visibilità, sicurezza e governance. E apre all’esigenza di un'esperienza "omogenea" delle attività di controllo, ossia delle piattaforme che offrono una sicurezza unificata e cloud-native.

Robot e password

Il quinto trend è dedicato ai robot, non intesi come Terminator. Sono i bot software, i dispositivi IoT e i robot in senso ampio che sono connessi alle reti e che compongono milioni di nuove identità di tipo Machine. La loro presenza comporta dei vantaggi, ma concorre all’ampliamento della superficie di attacco. Per questo sono ormai necessarie delle strategie per la gestione delle identità non umane.

Gestione delle identità che è un problema anche per le utenze umane, che umanamente riciclano le password per compensare ai limiti della memoria, e le inseriscono anche dove non dovrebbero perché “sbagliare è umano”. Presto non lo saprà più, semplicemente perché, secondo il report, i responsabili della sicurezza pensioneranno le password statiche per l'accesso ai dati sensibili.

Quest’ultimo sarà un importante passo avanti, ma non è la soluzione a tutti i problemi. Non tutti gli attacchi sono mirati al furto di password, e per sventare quelli più ricercati serve l’intelligence. O meglio, serve una condivisione delle Threat Intelligence che permetta di chiudere i punti ciechi e di eliminare i ritardi. È proprio la condivisione delle informazioni l’aspetto critico di qualsiasi strategia di sicurezza ed è qui che sarà necessario intervenire, con la collaborazione corale di tutti gli attori.

La Threat Intelligence non è l’unico campo in cui è auspicabile la convergenza. Lo è parimenti quello delle piattaforme di identità, che dovranno racchiudere la governance delle identità, così come l’accesso granulare alle applicazioni, la sicurezza cloud, le funzionalità di accesso privilegiato. E non dovranno trascurare nemmeno i robot, ossia la sfera IoT/Bot di cui si è parlato sopra.

Manca un tassello per chiudere il discorso, che è quello della governance dell'accesso di terze parti. Gli esempi recenti di violazioni che coinvolgono l'accesso ai dati di terze parti sono numerosi, da Morgan Stanley a Upstox, il secondo più grande agente di cambio indiano. Con l'aumento degli incidenti relativi a terze parti, è previsto che le organizzazioni aumentino le attività di monitoraggio e garanzia per questo segmento.

Ultimo trend è il mainstreaming della blockchain nell'identità. Le esperienze frammentate di identità, accesso e autenticazione introducono sfide relative alla privacy e aggravano la proliferazione dei dati di identità archiviati da fonti diverse. La blockchain sta cambiando le cose ed è matura per diventare mainstream. Secondo la previsione, l'identità decentralizzata sarà al centro della scena mentre le aziende si allontanano da infrastrutture rigide, centralizzate e federate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab