Sicurezza informatica nel 2022 fra infrastrutture critiche e supply chain

VMware tratteggia lo scenario di cyber security che ci aspetta nel 2022, focalizzandosi su infrastrutture critiche, supply chain attack e Zero Trust.

Per le previsioni per il 2022 è il turno degli esperti di VMware, che hanno focalizzato l’attenzione su alcuni punti molto specifici. Si parla di credenziali rubate sfruttate per attaccare un'azienda Fortune 500, aumento degli attacchi alle supply chain e alle infrastrutture critiche e minacce interne alle aziende.

Lo scenario piuttosto inquietante parte con la volontà dei cyber criminali di causare interruzioni nella vita delle persone e seminare il panico. Il potenziali dimostrato dall’attacco a Colonial Pipeline e al sistema sanitario irlandese James Alliband, Senior Security Strategist di VMware, prevede altri attacchi mirati contro industrie critiche in settori come l'energia, la sanità e la finanza con l'intento di incassare il pagamento di elevati riscatti. Un attacco riuscito di questo tipo può portare a interventi chirurgici cancellati, ambulanze dirottate, code alle stazioni di servizio.

Tom Kellermann, Head of Cybersecurity Strategy di VMware aggiunge che non saranno solo le infrastrutture critiche a finire nell’occhio del ciclone: “nel 2022 i cartelli del crimine informatico continueranno a cercare modi per dirottare la trasformazione digitale delle organizzazioni per distribuire codice dannoso, infiltrarsi nelle reti ed entrare nei sistemi di tutto il mondo.

Una previsione ancora più mirata, sempre inerente gli attacchi con riscatto, è quella di Tom Gillis, SVP and GM del VMware network and advanced security business group secondo cui un attacco ransomware a doppia estorsione colpirà un'azienda Fortune 500. Lo spunto per tale previsione è il progresso dei cyber criminali nelle tecniche per lo sfruttamento di credenziali e i movimenti laterali nelle reti target.

Nel mirino ci saranno anche i sistemi operativi basati su Linux e gli ambienti multicloud non adeguatamente protetti. Riguardo a Linux Giovanni Vigna, Senior Director della Threat Intelligence di VMware reputa che "Linux alimenta la maggior parte dei carichi di lavoro cloud e il 78% dei siti web su Internet. Per questo il sistema operativo basato su Linux è diventato il driver chiave dietro quasi tutti i progetti di trasformazione digitale intrapresi dalle organizzazioni. Questo rende la sicurezza degli ambienti Linux critica, dato che i cattivi attori hanno sempre più iniziato a prendere di mira gli host basati su Linux con varie minacce - da RAT e web shell a cryptominer e ransomware. Molte organizzazioni concentrano la propria attenzione sul malware basato su Windows e potrebbero accorgersi troppo tardi di questa minaccia emergente".

Sul multicloud Chad Skipper, Global Security Technologist di VMware aggiunge che questi ambienti aumenteranno la superficie di attacco creando una maggiore proliferazione di porte e protocolli comuni che saranno utilizzati dall'avversario per muoversi lateralmente ed esfiltrare i dati una volta all'interno della rete di un'organizzazione. Nel 2022 gli attaccanti concentreranno i propri sforzi nel vivere e nascondersi nel rumore comune delle reti di un'organizzazione. Avere visibilità in questo rumore per identificare l'avversario diventerà più essenziale che mai nella difesa degli ambienti multi-cloud di oggi.

Un altro punto debole delle aziende sarà la cosiddetta Great Resignation, ossia il fenomeno a cui si sta assistendo negli USA e in alcuni mercati importanti, dei dipendenti che si licenziano in massa perché non viene concesso loro il telelavoro. Spesso un alto numero di dipendenti dimissionari mantiene l’accesso alla rete o ai dati proprietari, creando problemi ai team IT e di sicurezza incaricati di proteggere l'organizzazione. Rick McElroy, Principal Cybersecurity Strategist di VMware si aspetta di assistere a un aumento del numero di incidenti dovuti a minacce interne.

Come proteggersi

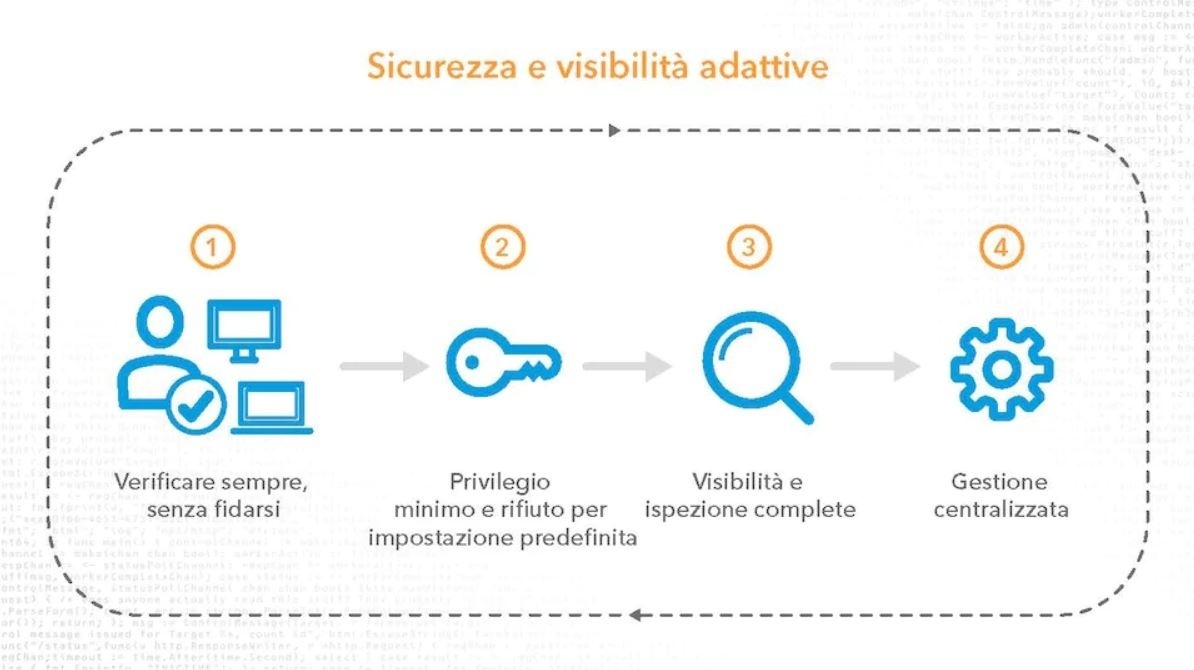

Lo scenario impone di alzare le barriere protettive, ma come? Eric O’Neill, National Security Strategist di VMware, indica lo Zero Trust come soluzione principe: le aziende dovranno verificare tutto invece di fidarsi che sia sicuro. Lo stesso approccio è consigliato per governi e organizzazioni, perché alla fine tutti saranno violati, quindi è mandatorio limitare i danni, che significa anche applicare pedissequamente i cinque principi basilari della cyber hygiene che riassume Rodolfo Rotondo, Business Solution Strategist Director EMEA di VMware.

- Privilegio minimo: non tutti hanno effettivamente bisogno degli stessi livelli di accesso. Un buon metodo di lavoro in sicurezza è concedere all’utenza del dipendente solo gli accessi di cui ha effettivamente bisogno.

- Micro Segmentazione: dividere la rete in segmenti e aree circoscritte mantiene l’intero sistema protetto e garantisce che i punti di accesso non siano vulnerabili agli attacchi. Non bisogna trascurare il perimetro, ma non si può fare affidamento solamente su questo.

- Crittografia: se tutto il resto fallisce, la crittografia è l’ultima arma a disposizione. Mettere in atto una cyber hygiene di base significa crittografare file e dati prima della condivisione.

- Autenticazione multi-fattore: più l’autenticazione diventa personale, più le reti saranno sicure. Dopotutto, è molto più complicato rubare l’impronta del pollice piuttosto che un codice pin.

- Patching. aggiornare costantemente i sistemi è fondamentale. I malware si evolvono diventando sempre più sofisticati ed è imprescindibile essere pronti a fronteggiarli con gli upgrade che i service provider rilasciano a tale scopo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab