Disinformazione e phishing sugli aiuti umanitari

Il rischio aumentato di attacchi informatici a livello globale porta alla necessità urgente per le imprese di tutto il mondo di migliorare la propria resilienza. Ecco i consigli di ESET.

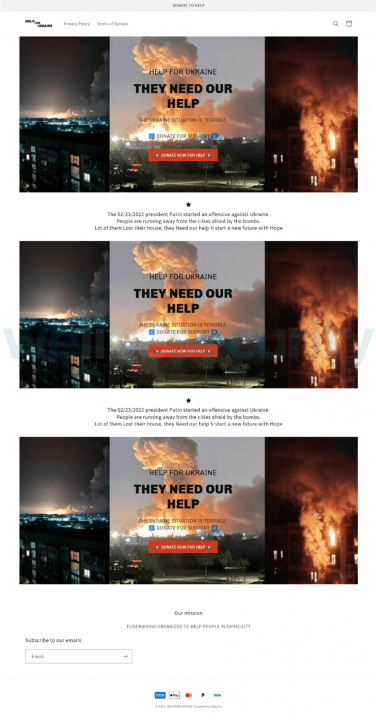

La natura opportunista dei cyber criminali è emersa chiaramente con la crisi pandemica e gli attacchi a tema COVID, e si sta riproponendo con il conflitto in Ucraina. Gli esperti di ESET hanno già collezionato i primi campioni di email dannose che fanno leva su questi due argomenti per truffare, disinformare e perpetrare altri tipi di attacchi cyber. A preoccupare maggiormente sono le false campagne di raccolta fondi per i rifugiati ucraini.

Il fine, segnalato anche da Bitdefender, è come sempre trarre profitto e monetizzare, anche da un evento sconvolgente e alienante come la guerra. Secondo ESET, questa ondata di attacchi è l’anticamera di quello che verrà sul piano cyber, con una escalation di attacchi ransomware, supply chain e di altra natura, a cui abbiamo assistito in salsa pandemica.

È quindi il momento di capitalizzare quanto imparato con il COVID, ossia a farsi trovare pronti, per fronteggiare gli attacchi in maniera strutturata ed efficiente. ESET ricapitola quindi le azioni basilari che ogni azienda dovrebbe portare avanti.

Prima di tutto è imperativo aggiornare il piano di business continuity, comprendendo come proseguire l’attività mentre si è sotto attacco informatico. Secondo passaggio è rivedere e memorizzare il piano di gestione della crisi, assicurandosi che tutti conoscano i propri ruoli e aggiornando l'elenco dei contatti di emergenza.

Terzo passo è analizzare la propria supply chain, il ruolo proprio e di ciascun fornitore al suo interno, e attivare policy di cyber security identiche per tutti. Qualora ci fossero ruoli scoperti nel team di cyber security è il momento di coprirli, di modo che in caso di incidente tutti i settori siano presidiati. Starà a queste persone, infatti, monitorare i comportamenti sospetti e sconosciuti in rete.

A supporto dei team sarà cruciale la disponibilità di soluzioni EDR che permettano agli analisti di concentrarsi sugli incidenti critici, senza perdere tempo con migliaia di alert inutili. In mancanza di personale o di strumenti, è il caso di stipulare un contratto con un provider di servizi gestiti.

Alla base di tutto è fondamentale organizzare sessioni formative per tutto il personale, soprattutto in relazione alla gestione delle email e dei link. Sarà necessario adottare policy adeguate per la gestione delle password, attivare l'autenticazione a due fattori, aggiornare e applica tempestivamente le patch, testare i backup e i sistemi di disaster recovery.

Fra le misure consigliate c’è inoltre la disattivazione di tutti i servizi non in uso o non indispensabili, soprattutto se esposti sul web, e l’esclusione dalla rete di tutti i sistemi legacy che si basano su tecnologie obsolete.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab