Minacce alla cybersecurity: servono nuove strategie di mitigazione

ENISA fa il punto sugli attacchi cyber che hanno interessato l’Europa nell’ultimo anno. Ci sono otto gruppi di minacce bene note e un ammonimento: bisogna correre ai ripari.

Anche se gli attaccanti restano bene o male gli stessi e le minacce appartengono alle solite categorie note, gli attacchi cyber in Europa si stanno evolvendo, sulla spinta del conflitto russo-ucraino e dall’ampliamento della gamma di vettori. A riassumere la situazione è ENISA, l'Agenzia dell'UE per la cybersicurezza, nel suo report annuale Threat Landscape 2022, che copre il periodo da luglio 2021 a luglio 2022.

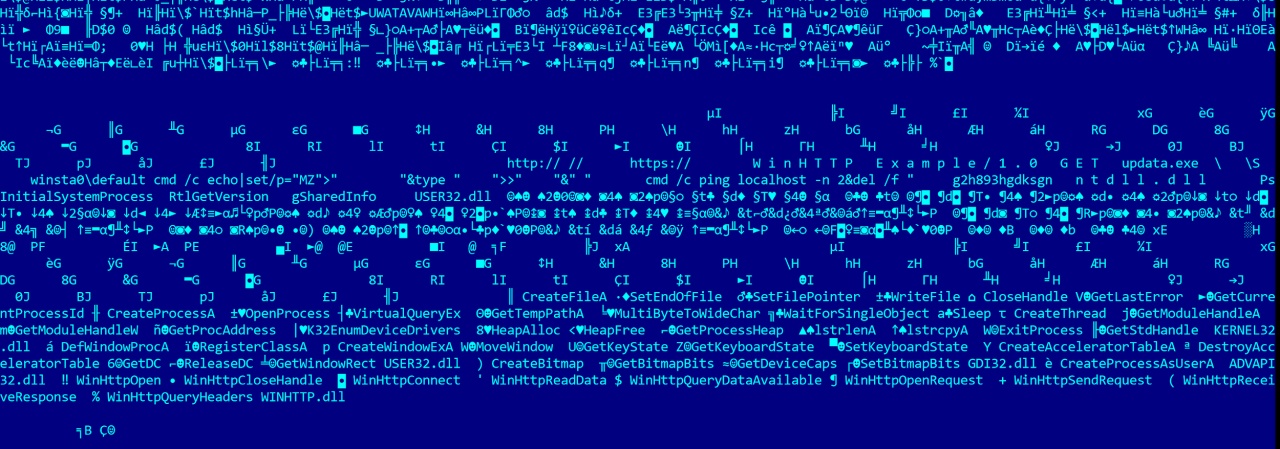

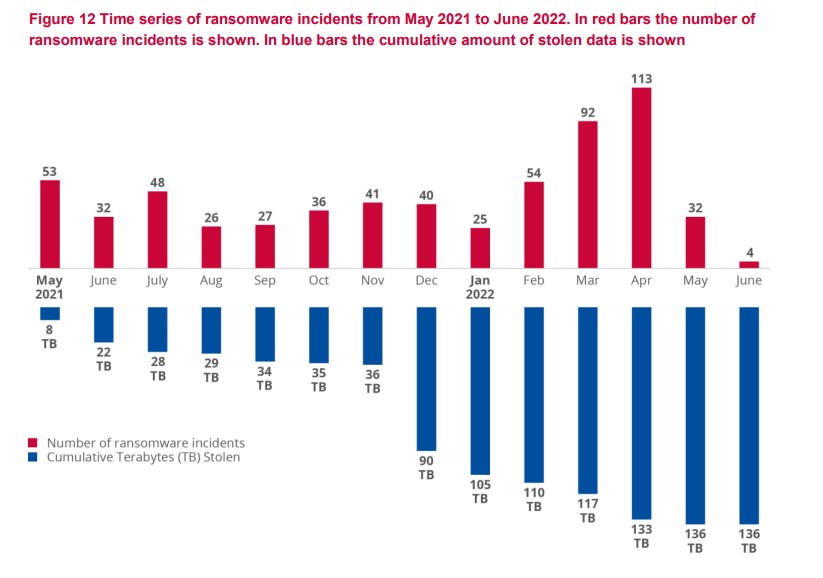

Partiamo con le minacce: con oltre 10 terabyte di dati rubati ogni mese, il ransomware resta una delle principali minacce. Il vettore iniziale più diffuso per questo tipo di attacchi è ancora il phishing. Tuttavia sono diffusi anche gli attacchi DDoS (Distributed Denial of Service) e stanno aumentando vettori un tempo secondari come gli exploit zero-day. Inoltre, il conflitto ucraino sta portando a un’ascesa di disinformazione e deepfake abilitati dall'intelligenza artificiale.

Attori e minacce

Secondo il direttore esecutivo di ENISA, Juhan Lepassaar, "il nuovo paradigma è modellato dalla crescente gamma di threat actor. Entriamo in una fase che richiederà adeguate strategie di mitigazione per proteggere tutti i nostri settori critici, i nostri partner industriali e quindi tutti i cittadini dell'UE". Quando si parla di threat actor si intendono APT, cybercrime, hacker a noleggio e hacktivisti: tutte categorie parimenti attive nel periodo di riferimento dello studio.

Le minacce sono state suddivise in otto gruppi, la cui importanza è determinata dalla frequenza e dall'impatto che hanno determinato nel panorama complessivo. Quella più diffusa è il ransomware, con il 60% delle organizzazioni colpite che potrebbe aver pagato il riscatto. Seguono i malware, che si sono appoggiati pesantemente allo sfruttamento di vulnerabilità zero-day: risultano sfruttate almeno 66 divulgazioni nel solo 2021. Secondo ENISA gli exploit zero-day sono la nuova risorsa utilizzata dai threat actor per raggiungere i loro obiettivi.

Purtroppo è da tenere in grande considerazione anche l’ingegneria sociale, ossia l’insieme delle tecniche dietro agli attacchi di phishing che concorrono ad architettare esche particolarmente efficaci. Inoltre, sono emerse prepotentemente nuove forme di phishing come spear phishing, BEC, smishing e vishing (voice phishing). Una voce importante è quella data dalle minacce contro i dati, che sono aumentate esponenzialmente rispetto al numero degli attacchi. Da tempo che si dice che i dati sono il nuovo petrolio, per averne una proporzione chiara basta osservare il grafico qui sotto: l’ammontare di dati sottratti è in costante aumento e non è più proporzionale al numero di attacchi.

Oltre alle già citate minacce legate a disinformazione e disponibilità del servizio (che si stanno spostando verso le reti mobili e l'Internet of Things), è infine importante notare il crescente targeting della supply chain: come sottolinea ENISA, gli incidenti di questo tipo hanno rappresentato il 17% delle intrusioni nel 2021, rispetto a meno dell'1% nel 2020.

Vittime e danni

Passiamo alle vittime: dal report appare chiaro che nessun settore viene risparmiato. Quasi il 50% delle minacce esaminate ha preso di mira Pubblica Amministrazione e Governi (24%), fornitori di servizi digitali (13%) e il pubblico in generale (12%), mentre l'altra metà è condivisa da tutti gli altri settori dell'economia.

Gli esperti hanno infine estrapolato dai dati cinque tipi di impatto: danni di natura reputazionale, digitale, economica, fisica o sociale. Per la maggior parte degli incidenti l'impatto resta sconosciuto perché le vittime non divulgano informazioni - o tali informazioni sono incomplete.

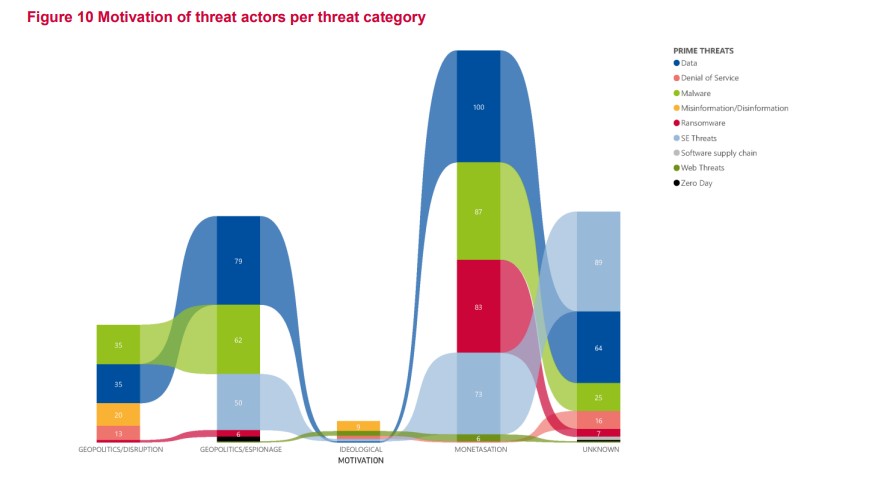

Quello che è certo è il legame tra attacco e motivazione: il ransomware è puramente motivato da guadagni finanziari. La motivazione per i gruppi sponsorizzati dagli stati nazionali (APT) è geopolitica e finalizzata a spionaggio e/o interruzioni di infrastrutture e servizi critici. L'ideologia è invece alla base delle attività di hacktivismo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Il lato oscuro della GenAI: anatomia delle nuove minacce digitali

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab