False applicazioni cloud sono la nuova frontiera del phishing

Il cybercrime sfrutta nuove fonti per il reindirizzamento a false pagine di login e aumenta le false applicazioni cloud di terze parti utilizzate per ingannare gli utenti

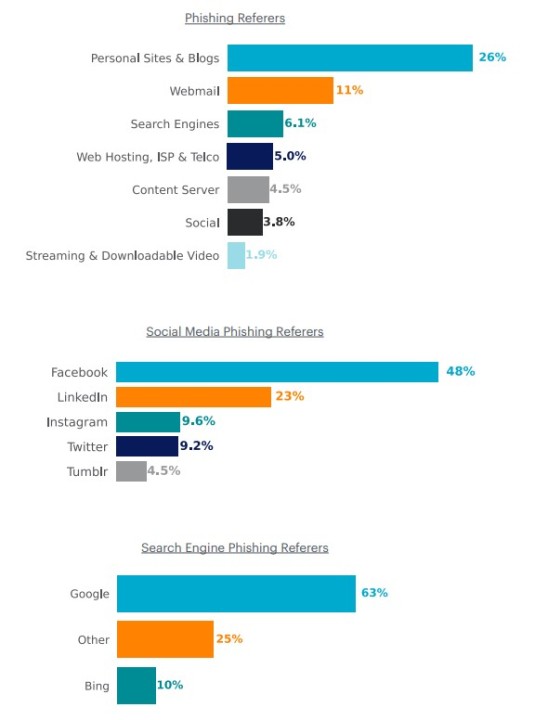

La maggiore consapevolezza degli utenti sugli attacchi di phishing sta portando il cybercrime a evolvere le tecniche di attacco per assicurarsi un successo costante nell’adescamento delle vittime. L'email resta il mezzo principale per la diffusione di link a finte pagine di login finalizzate alla sottrazione di nomi utente, password, codici MFA (multi factor authentication) e altro. Tuttavia, gli utenti stanno interagendo sempre più di frequente con i link di phishing provenienti da altri canali, come siti web e blog personali, social media e risultati dei motori di ricerca.

Per questo si è verificata un’impennata delle false applicazioni cloud di terze parti, realizzate appositamente per ingannare gli utenti ad autorizzare l'accesso ai propri dati e risorse in cloud. Il dato è contenuto nel nuovo Cloud and Threat Report Phishing di Netskope, in cui gli esperti sottolineano che questa tendenza recente è particolarmente preoccupante perché l'accesso ad applicazioni di terze parti è ubiquo e offre agli attaccanti un'ampia superficie di attacco.

In media, gli utenti nelle aziende hanno concesso l'accesso ai loro dati e applicazioni Google a più di 440 applicazioni di terze parti: un’organizzazione ha mediamente fino a 12.300 plugin diversi che accedono ai dati, una media di 16 plugin per utente. Altrettanto allarmante è il fatto che oltre il 44% di tutte le applicazioni di terze parti che accedono a Google Drive hanno accesso a dati sensibili o a tutti i dati di un utente, incentivando ulteriormente i criminali a creare false applicazioni cloud di terze parti.

Questi dati portano Ray Canzanese, Threat Research Director, Netskope Threat Labs, ad affermare che “La prossima generazione di attacchi di phishing è già tra di noi. Prevediamo che questo tipo di attacchi aumenterà nel tempo, quindi le organizzazioni devono garantire che i nuovi percorsi di attacco, come le autorizzazioni Oauth, siano limitati o bloccati”.

Come difendersi

Netskope dedica ampio spazio alle misure preventive e contentive per arginare i nuovi tipi di attacchi. Primi fra tutti sono il passaggio ad una piattaforma cloud SSE (Security Service Edge) con un Secure Web Gateway (SWG), l’abilitazione di principi di Zero Trust con privilegio minimo di accesso ai dati e monitoraggio continuo, e l’utilizzo di Remote Browser Isolation (RBI) per ridurre il rischio di navigazione per i domini appena registrati.

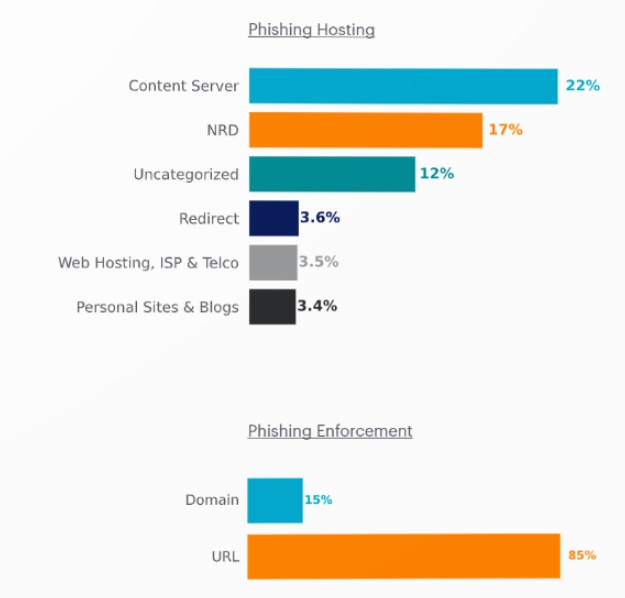

Detto questo, è importante insistere sulla formazione, perché secondo il report in media 8 utenti aziendali su 1.000 hanno fatto clic su un link di phishing o hanno tentato in altro modo di accedere a contenuti di phishing. Ad attirarli sono, oltre alle classiche email, domini appartenenti alla categoria “content server” (22%) seguiti da domini di nuova registrazione (17%). C’è poi il leitmotiv delle argomentazioni esca: fanno leva su paura, incertezza e dubbio per adescare le proprie vittime e cercano di monetizzare illecitamente le principali notizie sulle questioni politiche, sociali ed economiche.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab