Scoperti tre bug zero-day critici negli UPS APC

Sono critiche le vulnerabilità dei dispositivi Smart-UPS e SmartConnect appena scoperti. Ecco le misure di mitigazione.

Sono monitorate come TLStorm le tre vulnerabilità zero-day di livello critico scoperte nei sistemi APC Smart-UPS installati in un ampio numero di settori, tra cui governativo, sanitario, industriale, IT e commercio al dettaglio. Se sfruttate, potrebbero consentire agli attaccanti di assumere il controllo dei gruppi di continuità (UPS) vulnerabili prodotti da APC by Schneider Electric.

Ricordiamo che i dispositivi UPS fungono da soluzioni di backup dell'alimentazione nel caso di interruzioni di corrente, e sono presenti in ambienti mission-critical come i data center, gli impianti industriali e gli ospedali, oltre in molti altri settori.

La scoperta delle falle è accreditata ai ricercatori dell’azienda di security Armis, che indica come vulnerabili i prodotti delle famiglie SmartConnect e Smart-UPS di APC. Due delle vulnerabilità, CVE-2022-22805 e CVE-2022-22806, riguardano l'implementazione del protocollo TLS (Transport Layer Security) che collega i dispositivi Smart-UPS al cloud di gestione di Schneider Electric mediante la funzione "SmartConnect".

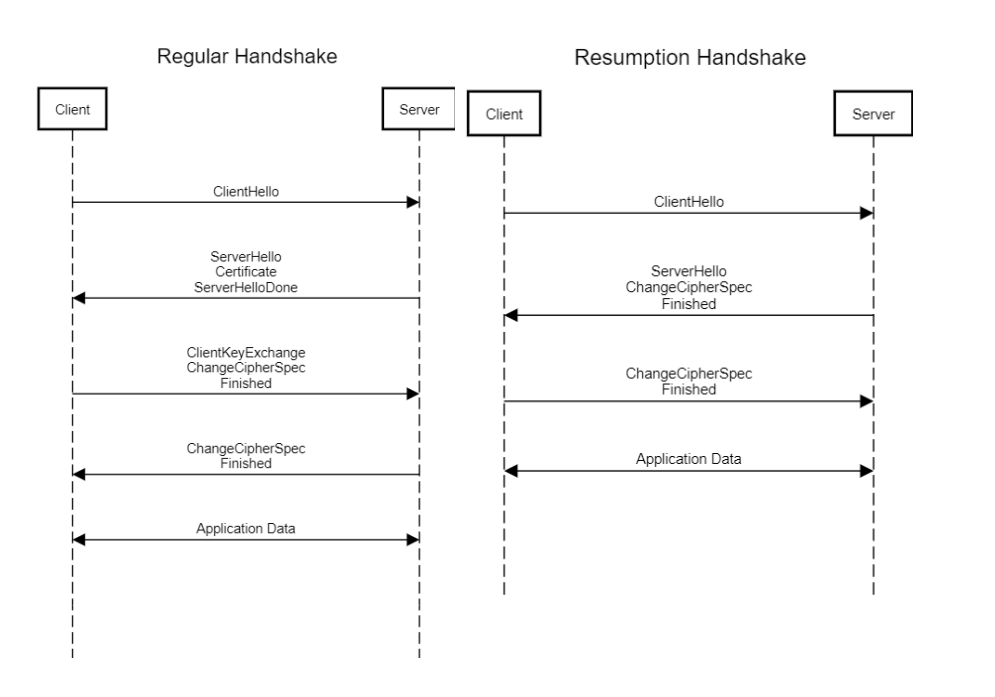

Handshake TLS

Handshake TLS

Queste due falle si prospettano come le più gravi perché possono essere sfruttate da un attaccante non autenticato senza l'interazione dell'utente legittimo. In sostanza, un attaccante potrebbe scatenare quello che in gergo si definisce attacco zero-click. Come spiega il documento che descrive in dettaglio la ricerca, "CVE-2022-22806 e CVE-2022-22805 coinvolgono la connessione TLS tra l'UPS e il cloud Schneider Electric. I dispositivi che supportano la funzione SmartConnect stabiliscono automaticamente una connessione TLS all'avvio o ogni volta che le connessioni cloud vengono temporaneamente perse".

Più nel dettaglio, uno dei problemi di sicurezza è un bypass di autenticazione causato dalla "confusione nell'handshake TLS", l'altro è un bug di corruzione della memoria.

Problema di firmware

La terza vulnerabilità, monitorata con la sigla CVE-2022-0715, fa riferimento al firmware di "quasi tutti i dispositivi APC Smart-UPS", che non risulta firmato crittograficamente, pertanto la sua autenticità non può essere verificata. Questo implica che un attaccante potrebbe creare una versione dannosa del firmware e distribuirla come aggiornamento, per poter eseguire codice da remoto (RCE) sui dispositivi UPS colpiti.

Durante la ricerca condotta da Armis, i ricercatori sono stati in grado di sfruttare il problema del firmware per crearne una versione dannosa, che è stata accettata come aggiornamento ufficiale dai dispositivi Smart-UPS.

Tale aggiornamento avviene in maniera differente a seconda dei modelli di UPS e della data di produzione. I dispositivi Smart-UPS più recenti dotati della funzionalità di connessione cloud SmartConnect possono essere aggiornati dalla console di gestione cloud tramite Internet. Quelli meno recenti che utilizzano la scheda di gestione della rete (NMC) devono essere aggiornati sulla rete locale. Inoltre, la maggior parte dei dispositivi Smart-UPS può essere aggiornata anche tramite unità USB

Armis reputa che le unità APC UPS vulnerabili siano installate in circa otto aziende su 10 e che siano collegate ad ambienti sensibili: una compromissione potrebbe comportare conseguenze fisiche significative.

Le misure di mitigazione

Nel report, i ricercatori dettagliano tutti gli aspetti tecnici per tutte e tre le vulnerabilità TLStorm e forniscono una serie di raccomandazioni per proteggere i dispositivi UPS. La prima è installare le patch disponibili sul sito Web di Schneider Electric.

Se si utilizza NMC, sono caldeggiati il cambio della password NMC predefinita ("apc") e l’installazione di un certificato SSL firmato in modo che l’attaccante da remoto non possa intercettare la nuova password. Ci sono ulteriori accorgimenti per limitare la superficie di attacco dell'NMC, che sono riportati nel Manuale sulla sicurezza di Schneider Electric.

Gli esperti esortano inoltre a implementare elenchi di controllo di accesso (ACL) che autorizzino i dispositivi UPS a comunicare solo con un piccolo set di dispositivi di gestione e con Schneider Electric Cloud tramite comunicazioni crittografate.

Una nota ufficiale del produttore sottolinea che Schneider Electric "riconosce di avere un importante ruolo da svolgere e dispone di funzionalità integrate negli strumenti di gestione per assistere i clienti nell'implementazione delle migliori pratiche. Il nostro attuale software IT EcoStruxure consente agli amministratori di mantenere facilmente aggiornati firmware e software, e può anche supportarli della valutazione della corrtetta compliance dei dispositivi sulla rete con le policy cyber della propria azienda. Schneider dispone inoltre di un ufficio di cybersecurity che monitora i nuovi threat man mano che arrivano sul mercato. Abbiamo solide procedure che ci assicurano di poter reagire rapidamente e di comunicare chiaramente quando si verificano queste nuove minacce".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab