Infrastrutture occidentali a rischio di attacco da parte di fanatici del Cremlino

La politicizzazione del cyber crime sta cambiando pericolosamente gli equilibri nel dark web, favorendo attacchi di potenti gruppi ransomware contro le infrastrutture critiche occidentali per motivi politici.

All’inizio del conflitto armato in Ucraina avevamo sottolineato come gli esponenti dei vari gruppi del cybercrime si stessero schierando. Su questo argomento ha svolto una ricerca approfondita la divisione di Cyber Threat Intelligence di Accenture (ACTI), da cui è emerso che i criminali informatici si sono effettivamente divisi in fazioni pro-Ucraina e pro-Russia. Il dato più preoccupante è che la fazione pro-Russia e pro-Cremlino si potrebbe concentrare sugli attacchi contro le infrastrutture nazionali critiche occidentali.

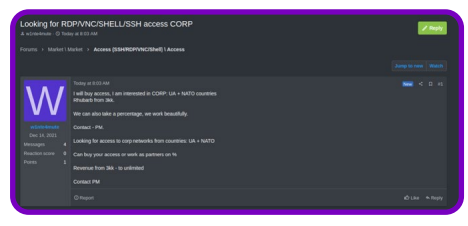

Secondo Accenture, i gruppi pro-Cremlino si sarebbero trasformati in pseudo-attivisti e avrebbero iniziato a vendere esclusivamente i propri servizi, come gli accessi alla rete, ad attori filo-russi. Questi ultimi sarebbero destinatari di sconti per accedere a dati e infrastrutture di attacco, moltiplicando così le proprie capacità di attacco.

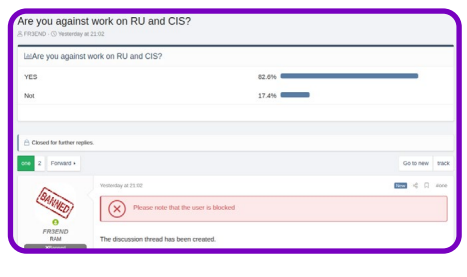

Capire come si ripartiscono le forze in campo è molto complesso. Accenture cita un sondaggio condotto all’interno di alcuni forum del dark web, da cui risulta che prima del conflitto la posizione quasi totalitaria degli utenti era "nessun attacco contro entità che operano all'interno della Comunità degli Stati Indipendenti (CSI)”. Tuttavia, a seguito dell'invasione russa dell'Ucraina del 24 febbraio 2022, l'83% degli utenti ha mantenuto la stessa posizione, ma il 17% si è detto disposto a scatenare attacchi contro la Russia.

È un dato senza precedenti, considerato che parliamo del darkweb e di forum esclusivamente in lingua russa. La buona notizia è che una parte, seppur minima, di persone che finora ha operato esclusivamente per profitto, si sta allineando a fazioni ideologiche che vanno contro i propri guadagni. Non solo: i threat actor filo-ucraini si stanno rifiutando di vendere, acquistare o collaborare con threat actor pro-Russia, anzi, stanno tentando di colpire le entità russe a sostegno dell'Ucraina.

Attacchi cyber ben finanziati

Il problema però sono però i threat actor filorussi. Secondo ACTI si stanno sempre più radicalizzando in attività di hacktivismo, e ciò potrebbe verosimilmente declinarsi in attacchi cyber scatenati contro obiettivi occidentali critici. Anzi, secondo Accenture è probabile che gli attori filo-russi stiano rinunciando ad attaccare istituzioni e aziende non occidentali, per focalizzare la propria attenzione e le proprie risorse proprio contro l’Occidente.

Fra i threat actor filo-russi, Accenture cita i gruppi ransomware Conti, LockBit e CoomingProject, che hanno dichiarato pubblicamente il proprio sostegno al governo russo. L’anima hacktivista applicata ai gruppi ransomware però è una novità molto pericolosa. Gli hacktivisti (quelli veri, come Anonymous) tradizionalmente impiegano strumenti economici o gratuiti che raramente hanno un impatto significativo sull’operatività delle vittime.

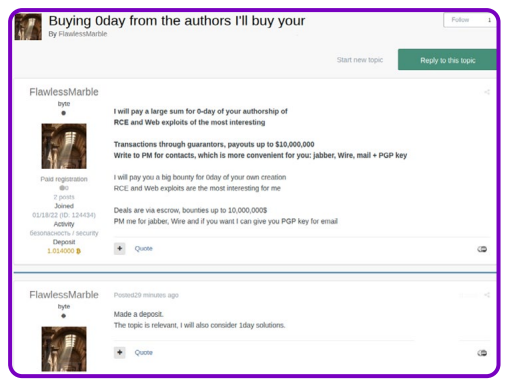

Al contrario, i collettivi ransomware sono ben finanziati, impiegano exploit recenti o addirittura zero-day, hanno livelli elevati di tradecraft, grandi budget e sono organizzati. Alcuni threat actor citati da Accenture, come Integra e FlawlessMarble, hanno budget di 5-10 milioni di dollari per acquisire gli strumenti e gli exploit. E sui forum ci sono anche utenti che offrono fino a 500.000 dollari per gli accessi alle reti target. Qualsiasi loro azione ha il potenziale per interrompere le attività in modo efficiente e per periodi prolungati.

I rischi della motivazione politica

Quello appena descritto non è l’unico problema del riassetto in corso nelle file del cybercrime. La divisione ideologica avrebbe portato molti threat actor a invocare il ritorno dei gruppi ransomware nel mainstream underground. È in sostanza l’esatto opposto di quello che accadde a maggio 2021, quando a seguito dell'attacco ransomware di DarkSide ai danni di Colonial Pipeline, gli amministratori dei forum più popolari bandirono gruppi ransomware e relativi affiliati per non finire nel raggio di azione delle forze dell'ordine.

Questo limitò le possibilità per i gruppi ransomware di avere facile accesso a strumenti, potenziali affiliati, exploit e accessi, penalizzando la qualità degli attacchi. Riaprire le porte dei forum a queste persone equivarrebbe a consegnare loro opportunità e armi per attaccare con più efficacia le organizzazioni occidentali. Potrebbe addirittura incoraggiare attacchi motivati politicamente contro le infrastrutture nazionali critiche occidentali.

Considerato che finora tali criminali informatici hanno sempre agito in quasi totale assenza di targeting, la motivazione ideologica sarebbe un gamechanger dal potenziale preoccupante. E non è un’ipotesi campata in aria: i ricercatori di ACTI hanno visto più threat actor dichiarare specificamente di voler colpire le infrastrutture critiche occidentali per sostenere la Russia.

Questo fa delle infrastrutture critiche nazionali un obiettivo ad alto rischio, quando in passato erano state quasi sempre un obiettivo medio-basso delle campagne ransomware mirate, che erano solo motivate economicamente, apolitiche, e soprattutto anelavano a non attirare troppo l’attenzione mediatica. Il passaggio da un approccio opportunistico al fanatismo politicizzato è un pericolo senza precedenti e può portare a conseguenze di vasta portata.

I rischi di una tale escalation, secondo Accenture, vanno calcolati sul lungo periodo. Gli esperti esortano a mettere in preventivo una crescente e prolungata minaccia da parte di gruppi politicizzati che mirano ad attaccare i "nemici della Russia". Resistere alle prime ondate di attacchi sarà fondamentale, perché il cambiamento motivazionale potrebbe essere di lunga durata, ma non permanente, perché il driver principale di questi threat actor tornerà ad essere il guadagno finanziario.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab