Vulnerabilità pericolosa di Windows, Microsoft pubblica la patch

Una falla di Windows segnalata dall'NSA consente ai criminali informatici di falsificare i certificati e convalidare eseguibili dannosi. La patch è già disponibile.

Microsoft ha inaugurato il 2020 con un Patch Tuesday importante. Fra le numerose correzioni di bug, è incluso quello per CVE-2020-0601. Si tratta di una vulnerabilità segnalata dall'NSA che influisce sulla funzionalità crittografica di Windows.

Affligge i sistemi con Windows 10, Windows Server 2016 e Windows Server 2019. Per questo l'aggiornamento è classificato come livello 1, o a "rischio probabile di sfruttamento". Al momento sembra che tale falla non sia stata sfruttata.

Nel dettaglio, questa vulnerabilità permette a un criminale informatico di installare malware senza che se ne accorgano né l’utente né l’antivirus. La definizione tecnica è “Windows CryptoAPI Spoofing Vulnerability", perché agisce tramite la falsificazione dell'identità. Agisce sul modo in cui Windows CryptoAPI (Crypt32.dll) convalida i certificati ECC (Elliptic Curve Cryptography). In sostanza permette ai cybercriminali di usare un certificato contraffatto per convalidare un eseguibile dannoso. Il file contraffatto sembra così provenire da una fonte nota e attendibile.

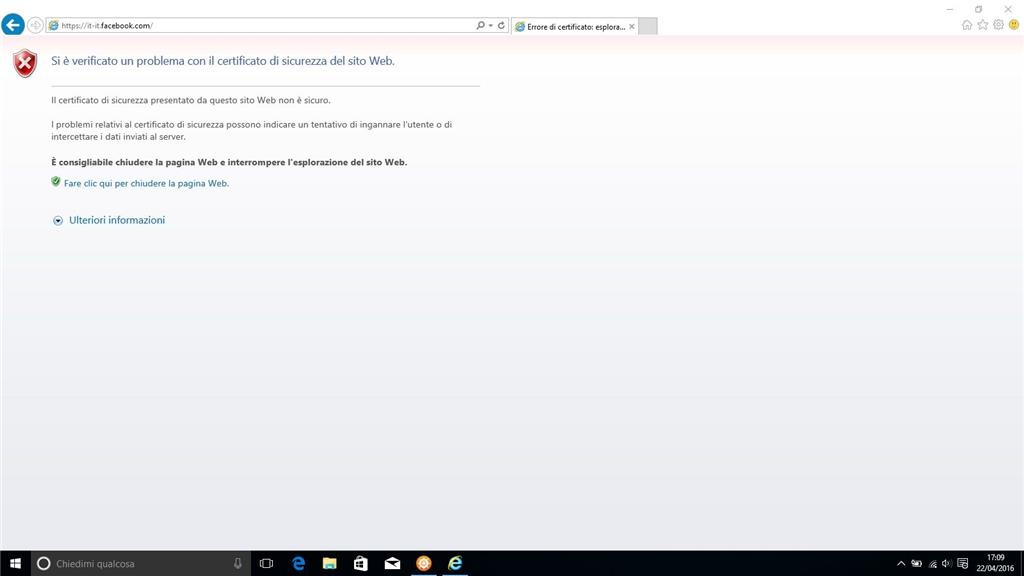

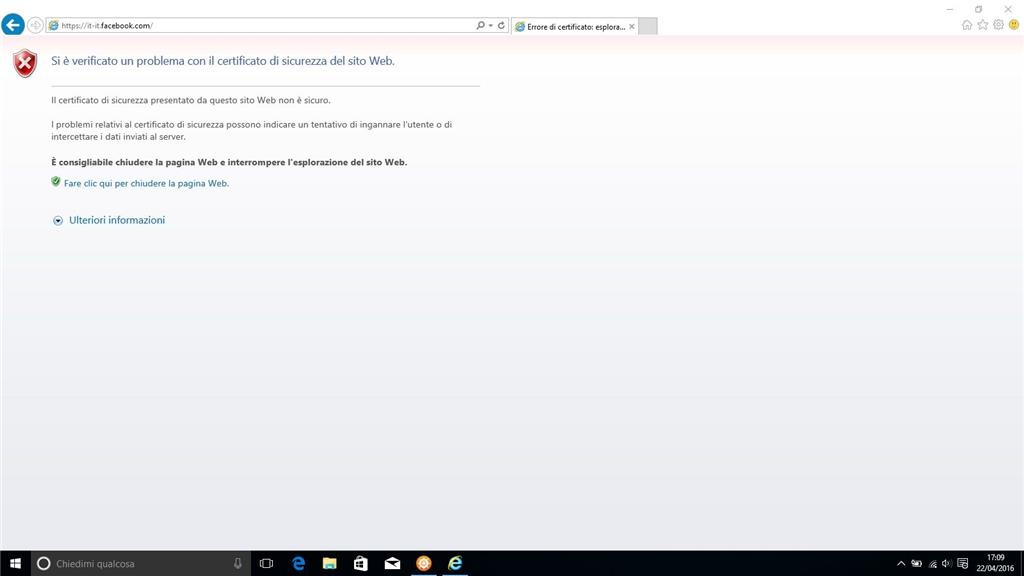

Una volta convalidato il certificato, un browser basato su CryptoAPI non segnala se un intruso cerca di modificare o iniettare dati sulle connessioni dell'utente. Una tecnica che può essere usata per sferrare attacchi del tipo man-in-the-middle. O per decrittografare dati riservati in transito.

Una volta convalidato il certificato, un browser basato su CryptoAPI non segnala se un intruso cerca di modificare o iniettare dati sulle connessioni dell'utente. Una tecnica che può essere usata per sferrare attacchi del tipo man-in-the-middle. O per decrittografare dati riservati in transito.

Allo stesso modo sono a rischio le connessioni HTTPS, i codici eseguibili e le firme digitali delle email. Il rischio, come fa notare l'NSA, è altissimo. Una volta compromessi i certificati digitali qualcuno potrebbe spiare il traffico o manipolare un utente a suo piacimento.

Da qui l'allerta sull'importanza di installare la patch, per evitare "gravi e diffuse" conseguenze. Ora che la falla è dominio pubblico, infatti, gli hacker la possono sfruttare. Non è un'eventualità remota: Basti pensare che il 60% delle violazioni nel 2019 si è verificato a causa di vulnerabilità per le quali erano disponibili delle patch. Che ovviamente non erano state installate.

Affligge i sistemi con Windows 10, Windows Server 2016 e Windows Server 2019. Per questo l'aggiornamento è classificato come livello 1, o a "rischio probabile di sfruttamento". Al momento sembra che tale falla non sia stata sfruttata.

Nel dettaglio, questa vulnerabilità permette a un criminale informatico di installare malware senza che se ne accorgano né l’utente né l’antivirus. La definizione tecnica è “Windows CryptoAPI Spoofing Vulnerability", perché agisce tramite la falsificazione dell'identità. Agisce sul modo in cui Windows CryptoAPI (Crypt32.dll) convalida i certificati ECC (Elliptic Curve Cryptography). In sostanza permette ai cybercriminali di usare un certificato contraffatto per convalidare un eseguibile dannoso. Il file contraffatto sembra così provenire da una fonte nota e attendibile.

Una volta convalidato il certificato, un browser basato su CryptoAPI non segnala se un intruso cerca di modificare o iniettare dati sulle connessioni dell'utente. Una tecnica che può essere usata per sferrare attacchi del tipo man-in-the-middle. O per decrittografare dati riservati in transito.

Una volta convalidato il certificato, un browser basato su CryptoAPI non segnala se un intruso cerca di modificare o iniettare dati sulle connessioni dell'utente. Una tecnica che può essere usata per sferrare attacchi del tipo man-in-the-middle. O per decrittografare dati riservati in transito.Allo stesso modo sono a rischio le connessioni HTTPS, i codici eseguibili e le firme digitali delle email. Il rischio, come fa notare l'NSA, è altissimo. Una volta compromessi i certificati digitali qualcuno potrebbe spiare il traffico o manipolare un utente a suo piacimento.

Da qui l'allerta sull'importanza di installare la patch, per evitare "gravi e diffuse" conseguenze. Ora che la falla è dominio pubblico, infatti, gli hacker la possono sfruttare. Non è un'eventualità remota: Basti pensare che il 60% delle violazioni nel 2019 si è verificato a causa di vulnerabilità per le quali erano disponibili delle patch. Che ovviamente non erano state installate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab