Falla critica nei firewall Zyxel, c’è la patch

Disponibile la patch che chiude una vulnerabilità critica in alcuni firewall Zyxel. Un esempio di expolit e video demo sono in circolazione, meglio mettersi al sicuro quanto prima.

Zyxel ha chiuso una vulnerabilità critica nei suoi firewall, che avrebbe consentito agli attaccanti di ottenere l'accesso completo ai dispositivi e alle reti aziendali vulnerabili. La falla, monitorata con la sigla CVE-2022-30525, ha un indice CVSS di 9.8 su 10. L’azienda produttrice ha pubblicato la patch un paio di settimane fa, ma ha aspettato a diffondere i dettagli per dare modo ai clienti di mettersi al sicuro senza dover fronteggiare attacchi incombenti.

Ricordiamo, infatti, che in passato l’annuncio di falle ai danni dispositivi di rete aziendali ha spesso scatenato la prima ondata di tentativi di sfruttamento. Quanto alla vulnerabilità oggetto di questa notizia, interessa i firewall Zyxel che supportano Zero Touch Provisioning (ZTP) con versioni del firmware comprese fra la ZLD5.00 e la ZLD5.21 Patch 1.

Più nel dettaglio, i modelli da aggiornare con urgenza (per non lo avesse già fatto) sono: USG FLEX 50, 50W, 100W, 200, 500, 700 con firmware 5.21 e versioni precedenti. USG20-VPN e USG20W-VPN con firmware 5.21 e precedenti e ATP 100, 200, 500, 700, 800 con firmware 5.21 e versioni precedenti. Si tratta di prodotti che sono tipicamente installati in piccole filiali e sedi aziendali per VPN, ispezione SSL, protezione dalle intrusioni, sicurezza email e filtro web.

Il problema apre all’OS command injection da parte di utenti non autenticati, tramite l'interfaccia HTTP. Secondo i ricercatori di Rapid 7 che l’hanno scoperto, i comandi vengono eseguiti come utente "nessuno" e la falla viene sfruttata tramite l'URI /ztp/cgi-bin/handler. Zyxel ha confermato il problema e ha pubblicato la correzione in tempi record.

Ora che la patch è in circolazione da un paio di settimane, i ricercatori di sicurezza hanno pubblicato i dettagli della propria scoperta, corredati da un video dimostrativo. Sfruttando un modulo Metasploit appositamente compilato, gli esperti hanno ottenuto l’accesso iniziale a una rete e avviato movimenti laterali verso sistemi interni quali database MongoDB, archiviazione NAS, server Exchange.

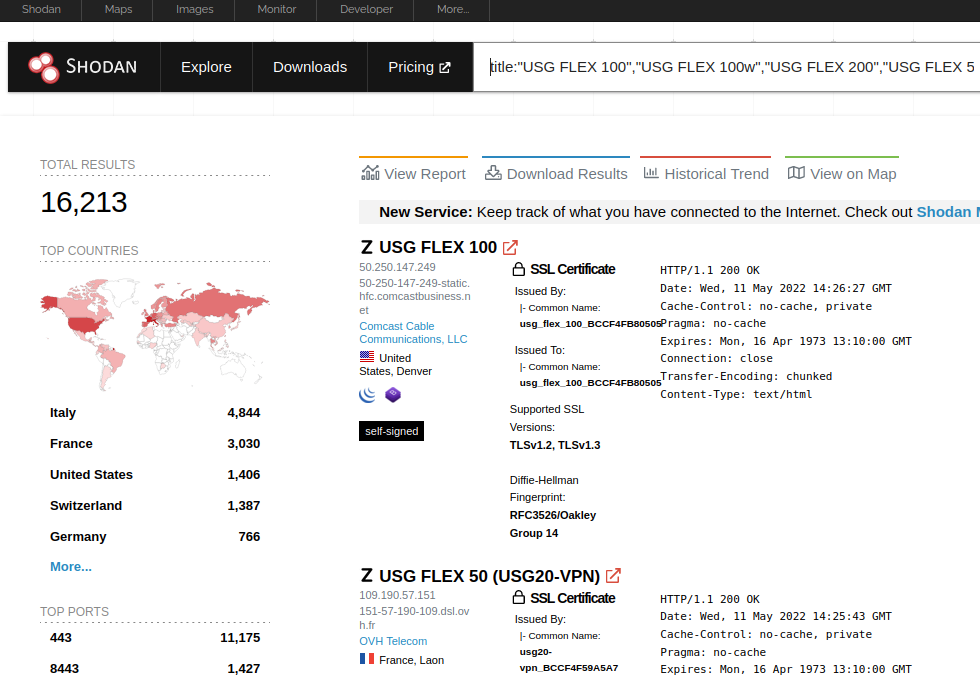

Al momento della segnalazione Rapid 7 aveva conteggiato in rete almeno 16.213 sistemi vulnerabili esposti su Internet. Questo, insieme al fatto che ora la tecnica di attacco è stata rivelata, rendendo questa vulnerabilità un obiettivo particolarmente ghiotti per gli attaccanti. Installare la patch è quindi urgente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab