Panchan: botnet elusiva che esegue malware

Una botnet rilevata di recente mostra un approccio unico e tattiche elusive interessanti. Sta mietendo vittime anche in Europa, benché per ora il focus degli obiettivi sia in Asia.

Si chiama Panchan la nuova botnet con un approccio unico, forse nuovo, capace di persistenza e perseveranza. I ricercatori di Akamai, grazie a un’opera certosina di reverse engineering, hanno esaminato il protocollo di comunicazione e il pannello di amministrazione e ne hanno individuate le peculiarità. Attualmente questa minaccia informatica, che sembrerebbe di origine giapponese, ha colpito soprattutto i settori telco ed education in Asia.

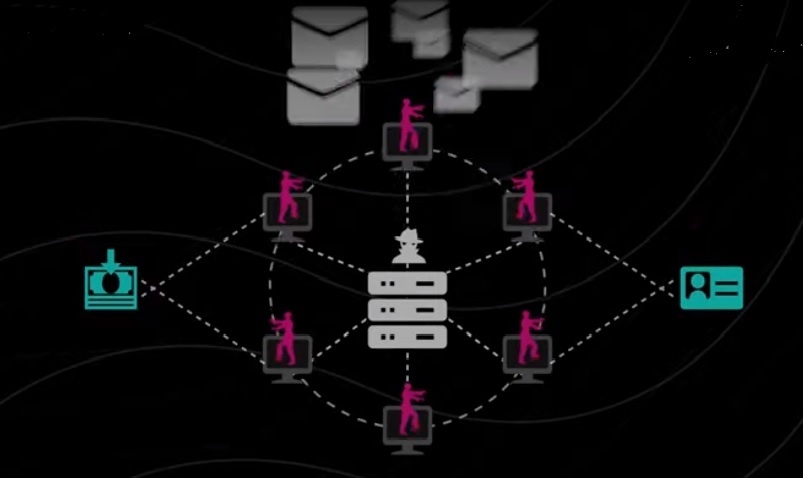

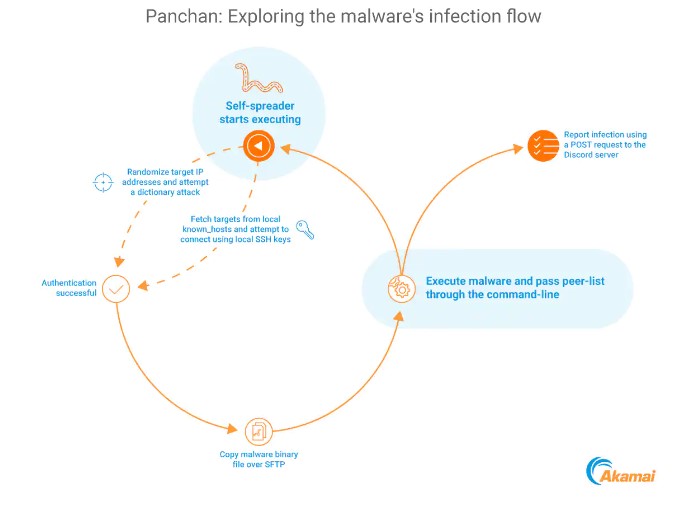

Di base, Panchan è una botnet peer-to-peer e worm SSH. È venuta alla luce a marzo 2022 e da allora ha violato attivamente server Linux. Fra le novità che presenta c’è il modo in cui si muove lateralmente, sfruttando le chiavi SSH. Secondo i ricercatori, è probabile che la raccolta di tali chiavi SSH sia unica e che si basi su semplici password per avere successo.

Il codice è scritto in Golang, e le sue funzionalità sono mirate a massimizzare la diffusione della botnet ed eseguire moduli malware. Per evitare il rilevamento e ridurre la propria tracciabilità, il malware rilascia i suoi cryptominer come file mappati in memoria, così da evitare di occupare spazio su disco. Inoltre, qualsiasi attività di monitoraggio dei processi porta alla chiusura immediata delle attività di cryptomining, così da scampare la detection.

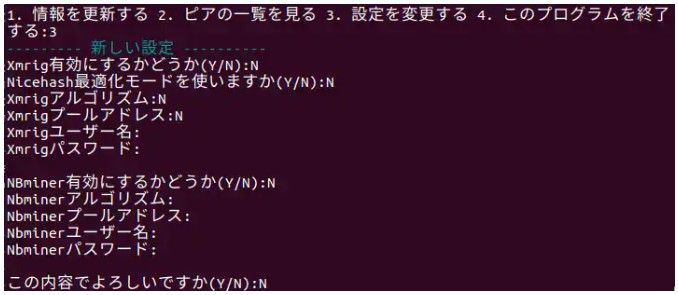

Godmode è il pannello di amministrazione scritto in giapponese, ed è questo a far supporre la geolocalizzazione del suo creatore. È in grado di modificare la configurazione di mining, e scongiura manomissioni indesiderate servendosi di una chiave privata per l’accesso, che viene utilizzata anche per firmare la configurazione di data mining. Nel malware è poi inserita la chiave pubblica utilizzata per verificare la chiave privata fornita.

Le indagini di Akamai hanno permesso inoltre di appurare che l’autore sfrutta puntualmente l’ultima versione di Golang: la prima versione di malware rilevata (marzo 2022) è stata compilata utilizzando Go 1.17.7 rilasciata a febbraio 2022), mentre l'ultimo campione è stato compilato utilizzando Go 1.18 (rilasciato a marzo 2022). Tutte le funzionalità sono eseguite come routine Go simultanee.

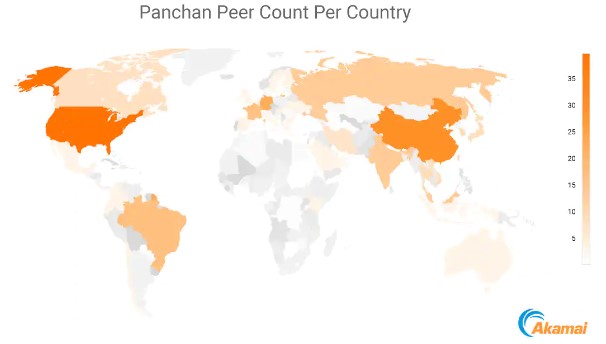

Passiamo alle attività di Panchan, che sono state rilevate per la prima volta il 19 marzo 2022. Ad attirare l’attenzione dei ricercatori sono state la comunicazione peer-to-peer e la wormability del malware, che hanno giustificato ulteriori indagini. Mediante il reverse engineering i ricercatori sono risaliti a 209 macchine infette (peer botnet), 40 delle quali sono ancora attive.

Gli obiettivi sono dispersi in tutto il mondo, ma con una apparente concentrazione in Asia. In quest’ultima area risultano infatti 82 peer botnet, contro 66 in Europa, 48 in Nord America e 11 in Su America. La maggiore diffusione nel settore education potrebbe essere banalmente spiegata con una minore attenzione delle vittime alla security, in particolare in relazione alla scelta delle password.

Inoltre, Akamai ipotizza che i ricercatori di diverse istituzioni accademiche potrebbero collaborare più frequentemente rispetto ai dipendenti aziendali. Da qui la spiegazione del fatto che alcune delle università coinvolte provenivano dallo stesso Paese (per esempio la Spagna) e altre provenivano dalla stessa regione (Per esempio Taiwan e Hong Kong).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab