SentinelOne Singularity XDR: perché serve una nuova security

L’automazione, l’Intelligenza Artificiale e l’appoggio di un ricco marketplace sono la ricetta di SentinelOne per la protezione del dato nella nuova era della cyber security.

L’evoluzione degli attacchi costringe a evolvere la cyber security. È il motivo per il quale la sicurezza “moderna” di due anni orsono è ormai superata. Lo ha spiegato Marco Rottigni, Technical Director di SentinelOne, introducendo le novità della piattaforma di cyber security Singularity XDR. Questo aspetto contestuale è importante, ed è da comprendere: la crisi sanitaria ha dissolto i perimetri aziendali e spostato il focus della security sugli endpoint. Tuttavia, la trasformazione digitale che era già in atto, e che ha accelerato notevolmente la migrazione cloud, ha obbligato a dare oggi più importanza al concetto di superficie.

Come spiega Rottigni, “è finita era dell’endpoint fine a sé stesso e unico tramite degli attacchi che si diffondono in rete. Complici i macro-fenomeni che erano già in essere, la crescente mobilità a livello entreprise e la forte virata verso il cloud, l’endpoint non è più solo una stazione di lavoro: è diventato parte di un tutto digitale, e in quest’ambito è solo una delle possibili superfici da considerare”.

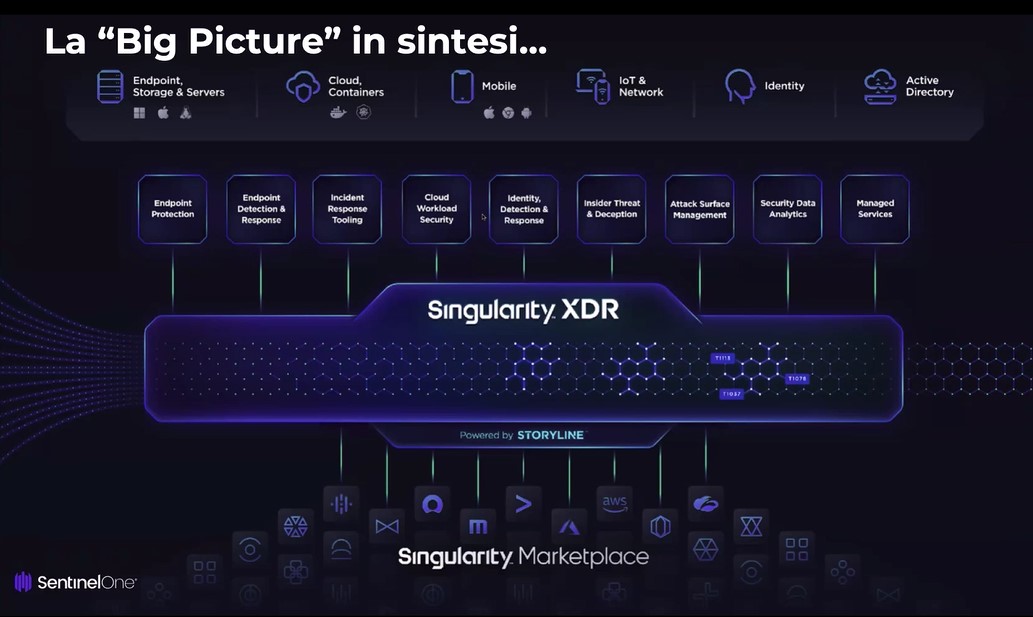

Quello che oggi si mira a proteggere è il dato, e per estensione i workflow aziendali. Una protezione ben più difficile di quella del singolo endpoint, che secondo SentinelOne richiede l’attuazione di una comunicazione fra piattaforme differenti, affinché lavorino di modo che ciascuna possa beneficiare delle funzionalità delle altre. È da qui che prende forma Singularity XDR, che promette detection e response estese grazie all’uso delle specificità di altre piattaforme tecnologiche. Un concetto che Rottigni aveva già spiegato a Security Open Lab in una recente intervista, e che si può sintetizzare al massimo affermando che la piattaforma SentinelOne è un centro di competenza condivisa delle eccellenze di settore.

L’altro punto di partenza è la constatazione del fatto che l’essere umano è troppo lento per tenere il passo con la velocità con cui oggi occorre contrastare le minacce. Si parla sempre più spesso di stress dei dipendenti delle Security operations: una soluzione percorribile è usare l’automazione, ossia la stessa arma che gli attaccanti hanno iniziato a usare per formulare cyber attacchi caratterizzati dalle 3V: volume, varianza e velocità.

Il risultato è che gli attacchi automatizzati hanno una velocità tale quando si manifestano, che non è umanamente sostenibile un’attività efficace di contrasto da parte dell’uomo. Per combattere ad armi pari bisogna fare uso dell’AI, ovviamente secondo SentinelOne.

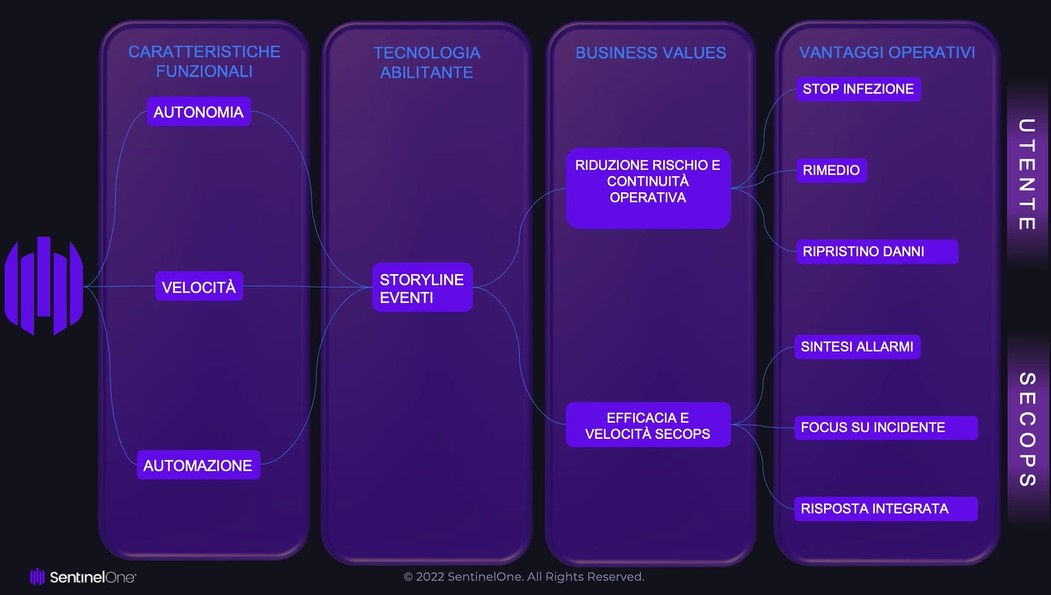

L’azione dell’AI in chiave SentinelOne è la ben nota Storyline, che registra in automatico le sequenze di micro eventi e - in caso di attacchi - è in grado di ripristinare la situazione antecedente al contagio, annullandone tutti gli effetti collaterali, nell’arco di una manciata di secondi. Una tecnica che promette benefici sia per l’utente finale (che colpito da un attacco può riguadagnare l’autonomia operativa velocemente) sia per le SecOps (agevolando le indagini sugli incidenti e la parte di digital forensics).

I tecnici non debbono nemmeno adoperarsi per la risoluzione di un incidente, dato che la remediation è automatica. Come rimarca Rottigni, la tecnologia Storyline parla il linguaggio del Mitre, che è linguaggio comune a tutti gli attori della security, ed è arricchita dai dati di Mitre, WatchTower e di altre eccellenze del settore, valevoli anche per la contestualizzazione.

Ma come avviene il processo di detection e responce? Riassumendo, gli agent installati su ciascun dispositivo protetto generano dati che vengono dati in pasto all’AI. Quando quest’ultima individua comportamenti combinati che destano sospetti avvia le indagini incrociando i dati con Mitre, WatchTower e altri. Vengono di conseguenza intraprese risposte autonome grazie alla qualificazione dell’AI, senza bisogno di firme e a velocità macchina.

Anche se magari l’incidente sarà già stato risolto, la SecOps sarà informata in maniera trasparente di tutto quello che è accaduto per comprendere con precisione tutto quello che gli attaccanti hanno fatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab