MITRE Engenuity ATT&CK: l'importanza di mettersi alla prova

Si è da poco conclusa la sessione annuale del MITRE Engenuity ATT&CK, un test in cui 30 aziende di cybersecurity si sono messe alla prova per contrastare tecniche di attacco attuali e reali.

MITRE ATT&CK da una quindicina d'anni è divenuto il framework di riferimento che sta aiutando concretamente il mondo della cybersecurity a essere più uniforme e a evitare la confusione che regnava in precedenza, quando convivevano standard differenti, soprattutto fra settori operativi diversi. Questo valore aggiunto è oggi fondamentale più che mai, perché genera dati accessibili sia ai neofiti, sia soprattutto ad aziende che devono necessariamente parlare lo stesso linguaggio quando connesse nell'ambito delle medesime supply chain.

Inoltre, MITRE formula una codifica precisa, puntuale e granulare di tutte le tecniche e tattiche utilizzate dagli attaccanti, in modo parimenti accessibile a tutti i livelli di business, dai tecnici interni alle aziende al board, passando per i vendor esterni di cybersecurity e le forze dell'ordine.

Utilizzare i framework MITRE apre oggi una strada efficace e accessibile non solo per mappare le informazioni all'interno dei propri prodotti da parte dei fornitori di cybersecurity, ma per creare una concreta possibilità per le aziende di ingannare gli attaccanti, per esempio creando "file lucciola" o identità fasulle all'interno delle reti per deviare l'attenzione degli hacker. O ancora, per condurre test realistici sull'efficacia delle proprie difese informatiche, fornendo informazioni utili che altrimenti avrebbero richiesto anni di ricerche e codifiche.

Marco Rottigni, Technical Director di SentinelOne

Marco Rottigni, Technical Director di SentinelOne

Fra gli aspetti a valore del MITRE si evidenzia che tutte le aziende che utilizzano il framework ATT&CK supportano di fatto tutta un’intera community, verso la quale viene condiviso non solo l'identificativo di una minaccia, ma come si evolve l'attacco, quali modifiche genera in rete, qual è l'obiettivo ultimo, e altro ancora.

MITRE Engenuity ATT&CK

Negli ultimi anni ha assunto crescente importanza MITRE Engenuity ATT&CK, uno specifico test in cui diverse aziende accettano di mettersi alla prova in maniera molto trasparente e onesta. Marco Rottigni, Technical Director di SentinelOne, ha spiegato a Security Open Lab di cosa si tratta. Il nome richiama l'atteggiamento ingenuo (nell'accezione positiva del termine) nei confronti delle tecnologie che vi partecipano. Tutte le aziende coinvolte affrontano le stesse prove, con una metodologia documentata che mima le tecniche di attacco che hanno interessato interi settori e aree geografiche negli ultimi quattro anni.

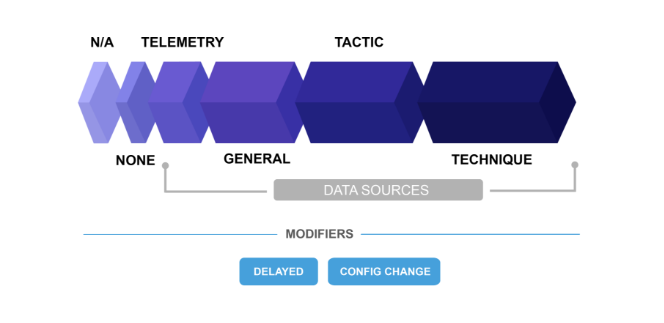

È utile per confermare se la tecnologia messa alla prova contrasta efficacemente strategie e tecniche di attaccanti reali che hanno davvero causato danni sul mercato. Negli anni Engenuity si è evoluto: nel 2018 si limitava a proporre scenari di detection. Dall'edizione 2020 il test riguarda anche la Protection. In sostanza, la tecnologia deve dimostrare non solo di essere in grado di rilevare la minaccia oggetto di test, ma anche di esporre le informazioni in maniera analitica. In altri termini, anziché limitarsi a individuare un'azione malevola, deve saper individuale di quale azione si tratta, quali tattiche e tecniche hanno attuato gli attaccanti, il perché (volevano stabilire una persistenza, raccogliere dati con un fine specifico, attuare movimenti laterali), e che cosa voleva ottenere l'aggressore.

Le aziende che hanno partecipato all'ultima edizione del MITRE Engenuity ATT&CK

Le aziende che hanno partecipato all'ultima edizione del MITRE Engenuity ATT&CK

Questo nuovo modo di intendere il test MITRE ha avuto un primo importante responso: le tecnologie più tradizionali l'anno scorso hanno dato i risultati peggiori. I giorni di test sono in tutto due, nei quali bisogna affrontare 109 momenti afferenti a 19 tattiche di gruppi APT noti. Le prestazioni migliori equivalgono all'individuazione di tutti i passaggi in modo analitico ed accurato nel contesto. In seguito, si passa alla Protection, che è ripartita in 9 momenti nell'attacco che è necessario contrastare.

La metodologia si sviluppa in quattro fasi: quella iniziale in cui viene progettato il test, viene selezionata una minaccia e viene creato il piano di emulazione, che viene messo a conoscenza dei partecipanti all'interno di un apposito laboratorio. Segue la fase dell'esecuzione, in cui i partecipanti devono accedere all'ambiente che è stato preparato, schierare le proprie soluzioni, quindi installare l'agent sui diversi endpoint. Terzo passaggio è l'esecuzione della valutazione, quindi si passa al momento del rilascio dei risultati. Quest'ultimo è strutturato a sua volta in tre fasi: il processing dei risultati, il feedback delle diverse tecnologie e la pubblicazione dei risultati, corredati dai commenti del MITRE.

Rottigni sottolinea che "alcune aziende partecipanti hanno modificato strada facendo le tecnologie di contrasto, adottando soluzioni accessibili solo ad esperti di alto livello. Al di là dei risultati, una scelta del genere comporta la disponibilità di personale altamente esperto che – in una situazione reale – avrebbe costi poco accessibili alla maggior parte dei clienti. SentinelOne ha scommesso totalmente sull'Intelligenza Artificiale, che lavora in maniera autonoma e veloce, e ha costi accessibili a tutti".

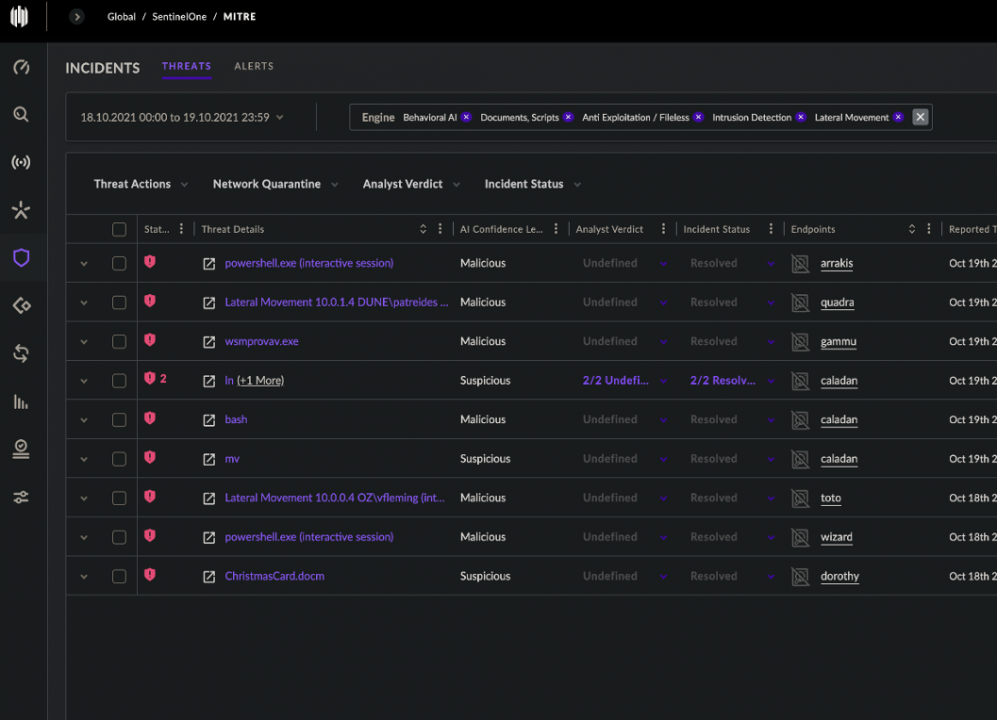

Il risultato è che la soluzione SentinelOne ha risolto, nei due giorni di test, 108 passi dei 109 proposti, che equivale a una visibilità del 99%. "Cosa più importante- rimarca Rottigni - li ha riassunti in sole 9 eventi di alert: una cartolina facile da comprendere che ha spiegato in maniera sintetica come l'attacco si fosse dipanato, quali fossero gli endpoint compromessi, dove fosse stata rilevata l'intrusione, da che cosa fosse causata e in quale modo. Così facendo gli analisti hanno potuto interpretare velocemente e facilmente i risultati".

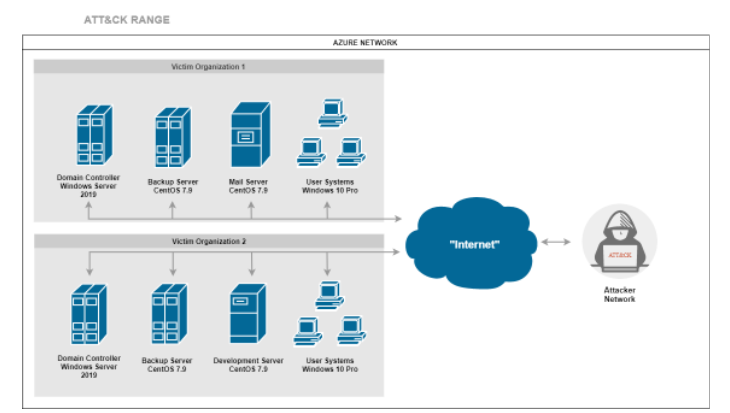

L'ambiente di test

L'ambiente di test

Le minacce oggetto di test

L'edizione 2022 ha messo alla prova i partecipanti con le minacce Wizard Spider e Sandworm. Wizard Spider è un gruppo che conduce campagne ransomware almeno da agosto 2018. Nel corso degli anni ha attaccato tipi differenti di aziende, dalle grandi imprese agli ospedali. Sandworm è invece un gruppo APT russo ritenuto colluso con il servizio segreto militare russo GRU. Gli attacchi più importanti di Sandworm che sono finora passati alla storia sono quelli del 2015 e del 2016 contro le aziende elettriche ucraine, e gli attacchi NotPetya del 2017.

È fondamentale sottolineare che non ci sono vincitori né vinti. Tutti i risultati, con valutazioni totali e parziali, commenti e documentazione a corredo, sono pubblici sul sito ufficiale di MITRE Engenuity ATT&CK. Per ciascun partecipante si possono consultare i grafici dei vari step e substep. È possibile condurre confronti fra un massimo di due player, per specifici aspetti del test o per una visione globale. Come specifica MITRE sul sito ufficiale, le valutazioni si focalizzano sulla capacità tecnica di affrontare un comportamento avversario noto. La scelta dello strumento migliore per la propria azienda deve necessariamente tenere in conto anche di altri fattori non inclusi nelle valutazioni MITRE.

Le categorie di detection

Le categorie di detection

La soluzione schierata da SentinelOne

SentinelOne ha partecipato con la management platform, una istanza SaaS con agent per Windows e Linux, senza alcun servizio aggiuntivo o professionale. Parliamo di un prodotto che si basa su due pilastri importantissimi. Il primo è un brevetto relativo all'Intelligenza Artificiale, perché il motore di detection non utilizza firme, Indicatori di Compromissione o Indicatori di Attacco. Sfrutta algoritmi di machine learning che radiografano i file in modo statico e analizzano comportamenti sospetti o malevoli - anche fileless - in modo dinamico, emettendo un verdetto.

Il secondo pilastro è la Storyline. In sostanza consiste nella registrazione delle sequenze di micro eventi che accadono su un endpoint. Ciascun endponit genera centinaia di migliaia di Storyline, che vengono tracciate dall'Intelligenza Artificiale in maniera singola e che corrispondono al flusso di azioni che vengono svolte su ciascun endpoint. Tali storie sono tutte inizialmente benigne, ma nel momento in cui una di esse dovesse rivelare risvolti malevoli, l'AI sarebbe in grado sia di bloccare o uccidere il processo, sia di risalire a tutti gli eventi che ha creato prima della detection e ripristinare la situazione antecedente al contagio, annullandone tutti gli effetti collaterali. Questa azione si sviluppa in una manciata di secondi, garantendo la continuità operativa.

In caso di attacco fileless, o basato sullo sfruttamento a fine malevolo di una funzione legittima del sistema operativo (come per esempio PowerShell) o di un'applicazione legittima, entra in gioco un'Intelligenza Artificiale che SentinelOne definisce "comportamentale", basata su algoritmi di analisi dinamica. Agisce in tempo reale e rileva proprio gli aspetti comportamentali quali, per esempio, una exploitation di memoria a cui segue l'iniezione di un codice malevolo direttamente in memoria, senza scrivere niente su disco. In sostanza rileva tutti i casi in cui non c'è un automatismo che porta avanti l'attacco, ma un comportamento anomalo – anche a distanza di tempo – che desta sospetti.

È proprio il tempo l'elemento chiave: spesso gli attacchi stealth come quelli di spionaggio hanno una durata di mesi o di anni; una simulazione come quella di Engenuity viene compressa nei passaggi, per consentire di mettere alla prova rilevamento e difesa nell’arco di due giorni. Nella vita reale, a questo proposito è fondamentale la conservazione delle Storyline. I clienti possono accedervi per 14, 30, 90, 180 fino a 360 giorni a seconda della “retention di telemetria contrattualizzata”, mentre le informazioni sugli allarmi ed attacchi vengono sempre conservate per un anno.

Una schermata presa durante il test

Una schermata presa durante il test

Le integrazioni con soluzioni di terze parti

La piattaforma di SentinelOne beneficia dell’integrazione con soluzioni di altre piattaforme sia per motivi di arricchimento del contesto, sia per ottenere risposte più precise e circostanziate nella fase di reazione. Un esempio pratico: quando viene individuato un file potenzialmente malevolo, la piattaforma si può appoggiare a VirusTotal o Alien Lab che sono specializzati in threat intelligence, oppure a sandbox che possono semplificarne la classificazione. Sono decine le piattaforme di terze parti che si possono selezionare, scegliendole semplicemente nel Singularity Marketplace, dove si possono far valere gli abbonamenti che i clienti hanno già in essere per una fruizione totalmente integrata.

L'interoperabilità è sempre trasparente al cliente, e secondo Rottigni è vincente sia per semplicità – il cliente non deve scrivere neanche una riga di codice per realizzarla, ma solo cliccare il pulsante di attivazione e se necessario incollare le proprie credenziali - sia per efficacia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab