Rischi APT: dalla geografia ai target, cosa sta cambiando

Quali saranno gli obiettivi degli attacchi APT quest’anno, quali strumenti useranno e da che cosa saranno motivate le loro azioni: l’opinione di un esperto.

A seguito della situazione economica e geopolitica e della trasformazione digitale sta cambiando il modo in cui gli attaccanti si muovono, i loro strumenti e i loro obiettivi. È stato questo l’argomento di discussione del webinar Advanced persistent threat predictions for 2023 tenuto da Evgeny Goncharov, Head of Kaspersky Lab ICS CERT.

Le informazioni che sono emerse sono molto interessanti per comprendere che cosa dobbiamo aspettarci nei prossimi mesi. Il primo dato importante ricorda un fatto noto ma spesso passato in secondo piano: a seguito della guerra in Ucraina si sono, si stanno sviluppando e si svilupperanno nuove alleanze tattiche e strategiche fra Paesi, fra gruppi APT e fra esponenti del cybercrime. Le dinamiche di tali alleanze comporteranno cambiamenti geografici importanti negli attacchi: gruppi APT attaccheranno Paesi che non avevano mai attaccato in precedenza, e i vecchi alleati potrebbero divenire i nuovi obiettivi.

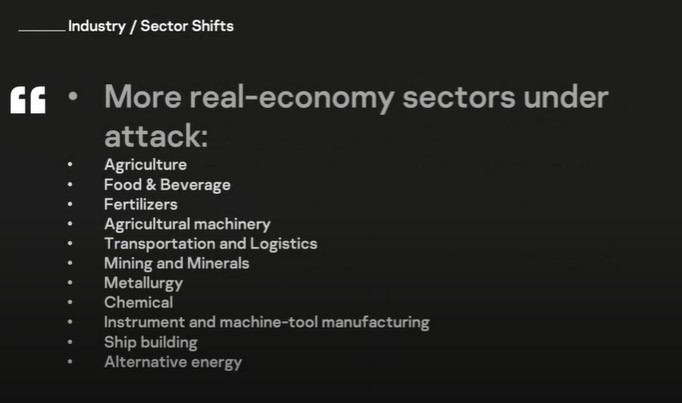

La seconda evidenza portata dall’esperto russo è l’importante cambio di tendenza sui vertical obiettivo degli attacchi. Restano i target tradizionali come il comparto militare e government, ma gli APT scateneranno verosimilmente attacchi cyber contro settori finora pressoché ignorati: agricoltura, food&beverage, fertilizzanti, logistica e trasporti, energia pulita, apparecchiature mediche, eccetera. In sostanza, attacchi contro i comparti fondanti dell’economia di ogni Paese. Causeranno molti problemi, perché saranno espressioni palesi della capacità di un incidente digitale di impattare pesantemente sulla vita reale.

Rischi di cui tenere conto

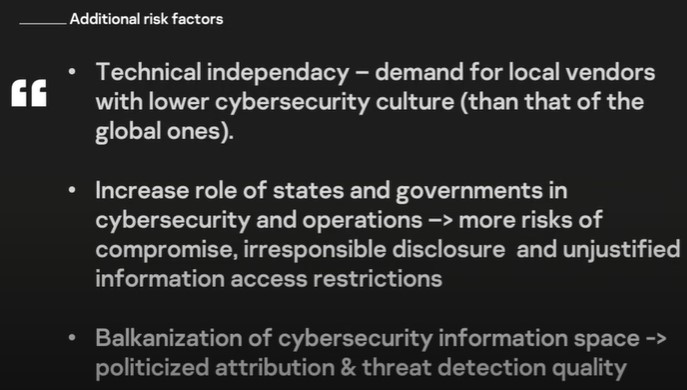

Sempre il quadro geopolitico sarà poi responsabile di nuovi o aumentati fattori di rischio. Goncharov a questo proposito ha chiamato in causa il termine “balcanizzazione”, che Kaspersky aveva già usato nel 2018 per indicare la frammentazione e l’isolamento di un intero settore dovuto a un intervento politico e/o alla rottura dei progetti di cooperazione internazionale. In questo momento storico, il riferimento di Goncharov è alla spaccatura politica ed economica che contrappone l’asse NATO da una parte e la Russia dall’altra, insieme ai Paesi che non applicano le sanzioni internazionali contro il Cremlino.

L’esperto rileva che questo scenario comporta lo smantellamento delle relazioni di fiducia nelle supply chain sia per i prodotti che per i servizi (compresi gli OEM), il che a sua volta aumenta i rischi nell'utilizzo di molti dei prodotti a cui le aziende sono abituate. Diventa sempre più difficile distribuire gli aggiornamenti di sicurezza, con un conseguente degrado dei software stessi.

Le soluzioni vengono rimpiazzate con alternative locali di qualità inferiore, che agevolano il lavoro sia ai criminali informatici che agli hacktivisti. C’è poi la questione dell’incremento della presenza sempre maggiore dei Governi nelle operazioni di cybersecurity, con l’attribuzione politicizzata degli incidenti, che non favorisce il concreto e reale contrasto alle minacce informatiche.

È evidente che Goncharov è di parte, essendo un dipendente della maggiore azienda russa di cybersecurity. Ma è anche uno dei maggiori esperti mondiali di cybersecurity, e il suo ragionamento merita una riflessione. La security è una questione globale e le analisi sono quanto più corrette e precise quanti più sono i dati che vengono esaminati e i Paesi di provenienza. A prescindere dalla posizione della barricata da cui si guarda la situazione, la contrapposizione a cui fa riferimento l’esperto porta inevitabilmente a un impoverimento dell’efficacia della difesa informatica – da una parte come dall’altra.

Minacce reali

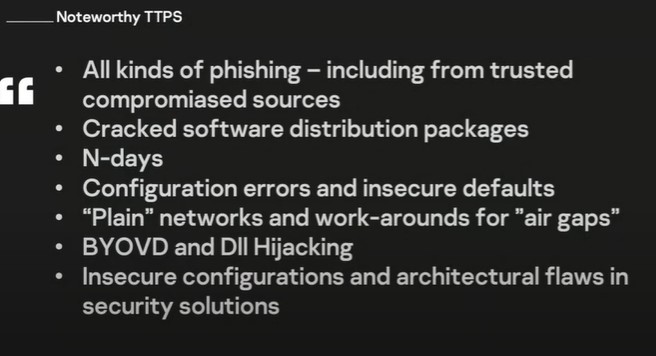

A proposito di TTP (Tattiche, Tecniche e Procedure), Goncharov esorta a guardarsi le spalle da tutti i tipi di phishing in generale, che restano il veicolo primario per la diffusione di threat. Altre minacce sono posi i pacchetti di software piratati, gli errori di configurazione, BYOVD (Bring Your Own Vulnerable Driver, gli attacchi che sfruttano i driver di Windows), vulnerabilità prive di patch, configurazioni non sicure e problemi architetturali nei programmi di cybersecurity.

Chiudiamo con una nota di Goncharov, che precisa: “le nostre previsioni sono una raccolta delle opinioni di tutto il nostro team […] Saremo molto lieti se una qualsiasi delle nostre previsioni negative non si avverasse nel 2023”. Ne saremmo lieti anche noi!

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab