Water Dybbuk: come scatenare attacchi BEC con toolkit open source

Una tecnica per scatenare attacchi BEC che è passata a lungo inosservata ed è facile da imitare.

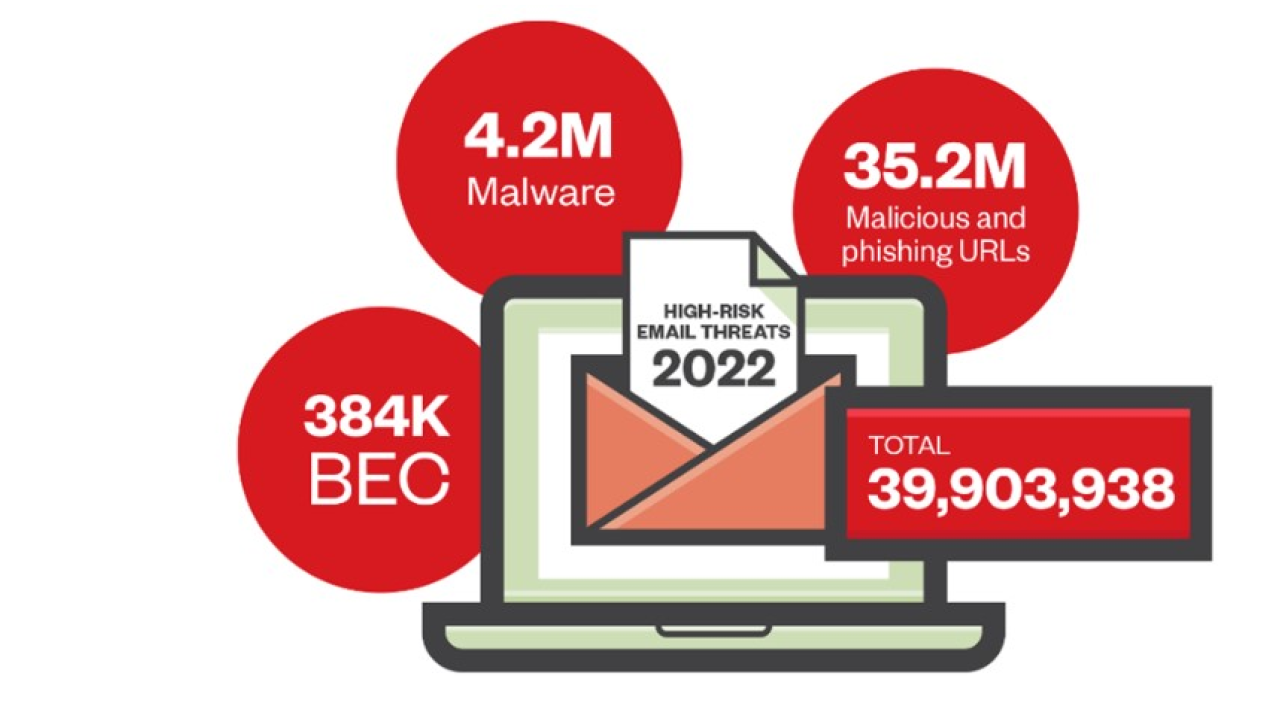

Gli attacchi BEC sono un problema significativo per le aziende di tutto il mondo. Secondo l’FBI questa minaccia cyber costa alle vittime più del ransomware, con una stima per il 2021 negli Stati Uniti di 2,4 miliardi di dollari persi a causa di BEC. Trend Micro ha pubblicato una interessante ricerca da cui emerge che di recente i criminali informatici hanno utilizzato account rubati da servizi SMTP legittimi per inviare email capaci di bypassare i filtri dei fornitori di servizi di posta elettronica e dei servizi di sicurezza che proteggono le email. Questo schema, insieme agli strumenti open source, sta portando a frequenti campagne BEC altamente efficaci.

Ne è un esempio quella a cui hanno assistito i ricercatori di Trend Micro a settembre 2022, rivolta alle grandi aziende di tutto il mondo e probabilmente attiva da aprile 2022. Sei mesi di anonimato guadagnati grazie alla selezione attenta delle vittime e all’impiego di strumenti open source. Come accade spesso negli attacchi BEC, tutto è iniziato con una email di spear phinshing contro un singolo obiettivo. Presentava un allegato JavaScript dannoso (rilevato da Trend Micro come Trojan.JS.DYBBUK.SMG).

Una volta aperto l'allegato email, il computer si collegava al server di comando e controllo (C&C) degli attaccanti su cui era ospitato un toolkit noto come BadaxxBot, che fungeva da reindirizzamento alla pagina di phishing finale. Il server C&C aveva anche il compito di filtrare il traffico in entrata e reindirizzare le vittime controllando l'indirizzo IP e lo user-agent. Se i criteri non corrispondevano a quelli della vittima designata, gli utenti venivano reindirizzati a un normale sito web (in questo caso un risultato di ricerca di Google per "covid") o veniva mostrata una pagina 404.

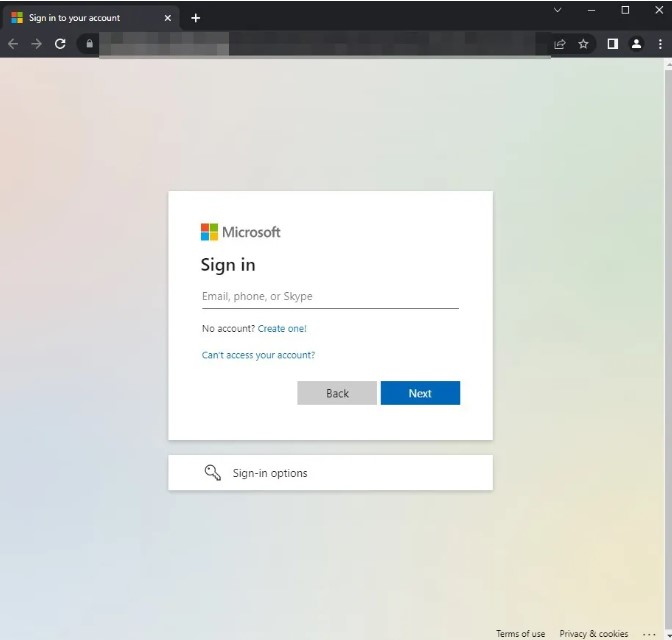

Pagina di phishing Microsoft a cui rimanda il toolkit Evilginx2

Pagina di phishing Microsoft a cui rimanda il toolkit Evilginx2

Se quella che ha abboccato è la vittima designata, viene collegata alla pagina finale di phishing, che si serve del toolkit Evilginx2 per esfiltrare le credenziali di accesso e i cookie di sessione dagli account Microsoft Office 365, Microsoft Outlook, Facebook e LinkedIn. Evilginx2 è un framework di attacco man-in-the-middle utilizzato per intercettare e manipolare il traffico web e può essere utilizzato per bypassare l'autenticazione a due fattori. Così facendo gli attaccanti accederanno all'account email della vittima e potranno usarlo per scatenare attacchi BEC a vario titolo.

Le indagini hanno portato ad appurare che dietro a questi attacchi c’era un gruppo noto come Water Dybbuk, che sfruttava lo strumento JavaScript Obfuscator open source liberamente accessibile online, Evilginx2 anch’esso open source, e un server compromesso di un sito governativo su cui criminali avevano installato il toolkit BadaxxBot. Quest’ultimo è pubblicizzato in un canale Telegram da un omonimo utente, che si occupa anche della vendita di account compromessi.

La preoccupazione dei ricercatori di Trend Micro è che questa combinazione di strumenti standard e facilmente reperibili può essere utilizzata da qualsiasi altro gruppo della criminalità informatica. per questo il vendor ha pubblicato gli Indicatori di Compromissione e i TTP che hanno scoperto, così da supportare i SOC nel contrasto delle attività criminali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

UK, 210 milioni per rafforzare la difesa cyber della PA

07-01-2026

BlackCat, finti siti Notepad++ per infettare server e rubare dati

07-01-2026

Affrontare il deficit di competenze nella cybersecurity: una guida per le PMI

07-01-2026

Quando il consulente diventa il bersaglio: lezioni dal cyberattacco a Credera

07-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab