Intercettazioni telefoniche: si può sfruttare l’altoparlante dello smartphone?

Sfruttando la dotazione di quasi tutti gli smartphone, un malware appositamente creato può intercettare parti di conversazioni telefoniche.

Le intercettazioni si inquadrano nell’ambito della cybersecurity in relazione allo spionaggio, ossia una delle attività tornate alla ribalta a seguito dello scoppio della guerra in Ucraina. L’argomento è stato oggetto di un interessante studio ad opera di un team di scienziati di diverse università statunitensi, pubblicato a fine dicembre 2022 e passato un po’ in sordina. I tecnici di Kaspersky lo hanno esaminato e hanno pubblicato alcune considerazioni interessanti.

Lo studio

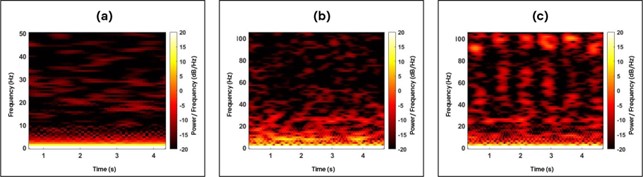

Nel documento in questione gli studiosi hanno esplorato la fattibilità di impiegare una tecnica per le intercettazioni basata sul rilevamento, mediante l’accelerometro, delle parole pronunciate dall’interlocutore di una telefonata, riprodotte attraverso l'altoparlante dello smartphone in uso. La tecnica ha dato esito positivo grazie a due elementi. Il primo è, appunto, l’accelerometro: un componente presente in ogni smartphone, che insieme al giroscopio permette diverse funzioni fra cui, per esempio, la rotazione dell’immagine quando si gira il telefono. Il secondo elemento è l’altoparlante: quelli attuali sono molto più potenti che in passato per migliorare l’esperienza multimediale dell’utente.

Come si fa, unendo questi due elementi, a intercettare le conversazioni? Quando l'interlocutore parla, la sua voce viene riprodotta attraverso l'altoparlante incorporato, facendo vibrare sia l’altoparlante stesso, sia di conseguenza il corpo dello smartphone. Nei modelli più recenti l'accelerometro riesce a rilevare queste vibrazioni anche durante una normale conversazione, con il telefono appoggiato all'orecchio.

Spettrogramma generato durante la riproduzione della parola "zero" sei volte mediante smartphone di epoche differenti: a sinistra il più obsoleto, a destra il più nuovo

Spettrogramma generato durante la riproduzione della parola "zero" sei volte mediante smartphone di epoche differenti: a sinistra il più obsoleto, a destra il più nuovo

A questo punto bisogna considerare uno scenario: un malware che registra le conversazioni telefoniche verrebbe bloccato dallo smartphone, perché i sistemi operativi moderni bloccano qualunque app che tenti di svolgere questa operazione. Ma se il malware monitorasse lo stato dell'accelerometro? L'accelerometro non "sente" una voce, ma è in grado di registrare segnali che assomigliano lontanamente al suono originale. I ricercatori hanno applicato l’apprendimento automatico a queste tracce audio, hanno creato un programma che confronta campioni noti della voce umana con i dati acquisiti dall'accelerometro e hanno potuto decifrare una registrazione vocale di contenuti sconosciuti con un certo margine di errore.

Dalla ricerca allo spionaggio

La vera domanda che ci si pone davanti a questo studio è: fino a che punto il contenuto di una conversazione può essere recuperato dai dati dell'accelerometro? Al momento il metodo non può essere definito affidabile: nel 92% dei casi i dati dell'accelerometro hanno permesso di distinguere una voce da un'altra, e nel 99% dei casi è stato possibile determinare correttamente il genere della persona che parlava. Tuttavia, il discorso intrattenuto è stato riconosciuto con una precisione del 56%, perché non è stato possibile analizzare le parole pronunciate dal proprietario dello smartphone, dato che il metodo analizza solo il suono dall'altoparlante.

Detta così sembra che questo lavoro sia da buttare. In realtà no, perché come fanno notare i ricercatori di Kaspersky, i test condotti dagli scienziati per testare metodi inediti di invasione della privacy possono aprire all’implementazione di misure di protezione contro le minacce teoriche. Soprattutto, già oggi lo studio mostra come un dispositivo così complesso come uno smartphone sia pieno di potenziali strumenti per la violazione dei dati.

La prospettiva analizzata nello studio in oggetti si somma infatti ad altri che hanno dimostrato come i segnali provenienti dai moduli Wi-Fi in telefoni, computer e altri dispositivi rivelino involontariamente la loro posizione. O come i robot aspirapolvere e le telecamere IP spiino i loro proprietari. Sono tutti elementi di cui tenere conto nella progettazione dei dispositivi tecnologici del futuro, per difendere gli utenti da tutti i rischi di spionaggio, intercettazione e voyeurismo. Tutte attività che comunque comportano l'installazione di malware, e che quindi sono difendibili mediante anti-malware di cui già oggi non si può fare a meno.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab