Malware fileless: Microsoft dà una mano a... Linux

Microsoft rilascia la versione Linux di una funzione contro il malware fileless che era già disponibile per i sistemi Windows

Il malware fileless è una forma particolarmente insidiosa di attacco. Insidiosa perché è difficile da rilevare. Come indica la denominazione, si tratta di malware che non penetra nel sistema bersaglio sotto forma di file. O che perlomeno non ha una componente materialmente presente sul disco del nodo colpito. Quindi non può essere rilevato con la classica scansione dei dischi, aumentando la sua pericolosità.

Un malware fileless di solito sfrutta una vulnerabilità software che permette di inserire codice ostile direttamente nei processi di sistema. Questo codice resta in memoria e non ha una presenza sul disco. Perché dal disco proprio non è transitato. Alcuni malware fileless non sono esattamente fileless, almeno all'inizio. Entrano nel sistema colpito mediante un file, si caricano in memoria e poi cancellano il file che li ha lanciati. Quando operano sono quindi, a tutti gli effetti, fileless.

Il modus operandi dei malware fileless li rende talvolta meno pericolosi della media. Non avendo un eseguibile, basta un riavvio del sistema per "pulire" la RAM ed eliminare il malware. Una constatazione confortante, ma non sufficiente. L'infezione può ripetersi. E, soprattutto, molti server vengono riavviati raramente perché supportano processi che non si possono interrompere. Senza riavvio, il loro eventuale malware resta costantemente in azione.

I malware fileless si possono scoprire analizzando il contenuto della memoria di sistema. In una tecnica definita di memory forensic. Particolari zone della memoria vengono scandagliate alla ricerca di codice che si comporta in maniera sospetta. O che svolge operazioni già ben note e associate ai malware fileless. Circa un anno e mezzo fa, Microsoft ha sviluppato un modulo - Fileless Attack Detection - che svolge appunto questo compito.

I malware fileless si possono scoprire analizzando il contenuto della memoria di sistema. In una tecnica definita di memory forensic. Particolari zone della memoria vengono scandagliate alla ricerca di codice che si comporta in maniera sospetta. O che svolge operazioni già ben note e associate ai malware fileless. Circa un anno e mezzo fa, Microsoft ha sviluppato un modulo - Fileless Attack Detection - che svolge appunto questo compito.

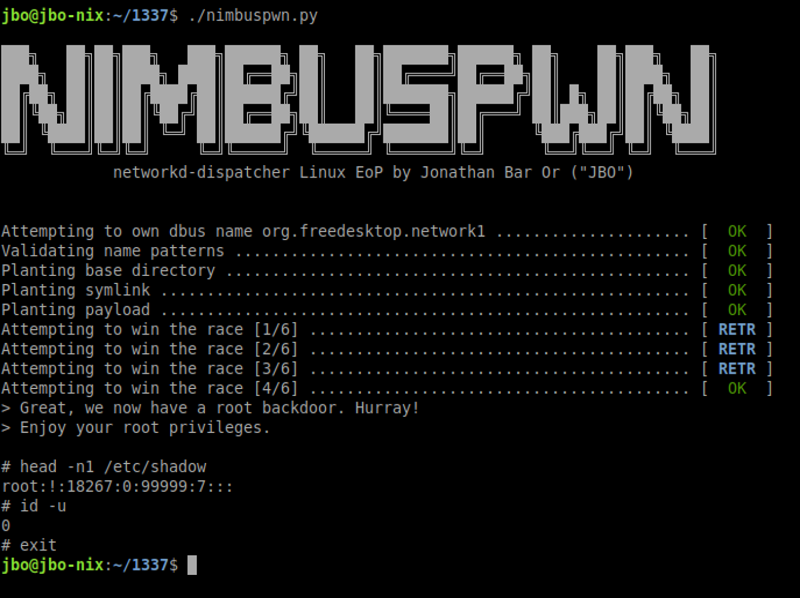

Fileless Attack Detection analizza i processi eseguiti su Azure, in ambienti di cloud ibrido e on-premise. Ricerca ad esempio le poche istruzioni in assembly - il cosiddetto shell code - che i malware fileless usano per caricare il codice ostile vero e proprio. Ricerca anche payload più complessi che svolgono operazioni ostili, come una escalation dei privilegi utente.

Quando rileva potenziali minacce, Fileless Attack Detection comunica le sue analisi all'utente con un avviso in Azure Security Center. L'alert contiene tutte le informazioni per comprendere cosa sta succedendo. Ed attivare eventuali azioni di remediation. Ogni scansione, secondo Microsoft, impiega solo qualche secondo. E non mette a rischio la privacy dei dati gestiti dal processo dell'utente.

La novità è che Microsoft ha sviluppato una versione anteprima di Fileless Attack Detection che funziona per i sistemi Linux. Le funzioni sono le stesse, la nuova versione è stata sviluppata perché, secondo Microsoft, sta aumentando sensibilmente il numero degli attacchi fileless contro i workload Linux.

Un malware fileless di solito sfrutta una vulnerabilità software che permette di inserire codice ostile direttamente nei processi di sistema. Questo codice resta in memoria e non ha una presenza sul disco. Perché dal disco proprio non è transitato. Alcuni malware fileless non sono esattamente fileless, almeno all'inizio. Entrano nel sistema colpito mediante un file, si caricano in memoria e poi cancellano il file che li ha lanciati. Quando operano sono quindi, a tutti gli effetti, fileless.

Il modus operandi dei malware fileless li rende talvolta meno pericolosi della media. Non avendo un eseguibile, basta un riavvio del sistema per "pulire" la RAM ed eliminare il malware. Una constatazione confortante, ma non sufficiente. L'infezione può ripetersi. E, soprattutto, molti server vengono riavviati raramente perché supportano processi che non si possono interrompere. Senza riavvio, il loro eventuale malware resta costantemente in azione.

I malware fileless si possono scoprire analizzando il contenuto della memoria di sistema. In una tecnica definita di memory forensic. Particolari zone della memoria vengono scandagliate alla ricerca di codice che si comporta in maniera sospetta. O che svolge operazioni già ben note e associate ai malware fileless. Circa un anno e mezzo fa, Microsoft ha sviluppato un modulo - Fileless Attack Detection - che svolge appunto questo compito.

I malware fileless si possono scoprire analizzando il contenuto della memoria di sistema. In una tecnica definita di memory forensic. Particolari zone della memoria vengono scandagliate alla ricerca di codice che si comporta in maniera sospetta. O che svolge operazioni già ben note e associate ai malware fileless. Circa un anno e mezzo fa, Microsoft ha sviluppato un modulo - Fileless Attack Detection - che svolge appunto questo compito.Fileless Attack Detection analizza i processi eseguiti su Azure, in ambienti di cloud ibrido e on-premise. Ricerca ad esempio le poche istruzioni in assembly - il cosiddetto shell code - che i malware fileless usano per caricare il codice ostile vero e proprio. Ricerca anche payload più complessi che svolgono operazioni ostili, come una escalation dei privilegi utente.

Quando rileva potenziali minacce, Fileless Attack Detection comunica le sue analisi all'utente con un avviso in Azure Security Center. L'alert contiene tutte le informazioni per comprendere cosa sta succedendo. Ed attivare eventuali azioni di remediation. Ogni scansione, secondo Microsoft, impiega solo qualche secondo. E non mette a rischio la privacy dei dati gestiti dal processo dell'utente.

La novità è che Microsoft ha sviluppato una versione anteprima di Fileless Attack Detection che funziona per i sistemi Linux. Le funzioni sono le stesse, la nuova versione è stata sviluppata perché, secondo Microsoft, sta aumentando sensibilmente il numero degli attacchi fileless contro i workload Linux.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab