Vulnerabilità Wi-Fi Kr00k, miliardi di dispositivi a rischio

I ricercatori di ESET hanno scoperto la vulnerabilità Kr00k che interessa miliardi di dispostivi Amazon, Apple, Google, Samsung e altri. Le patch sono già disponibili.

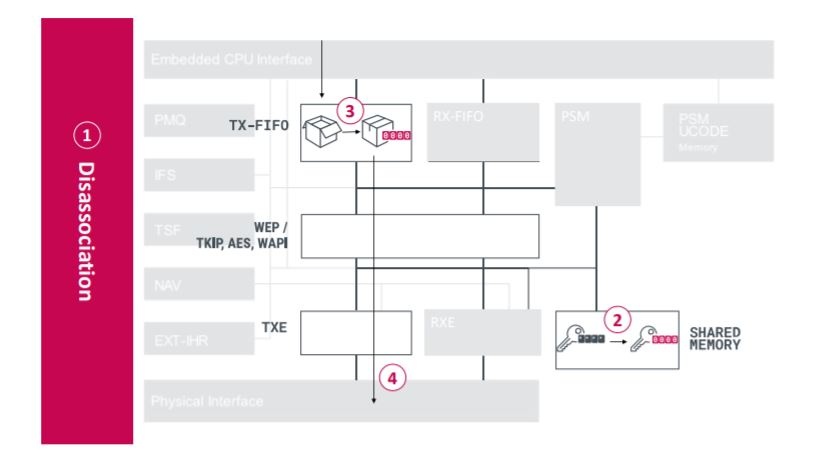

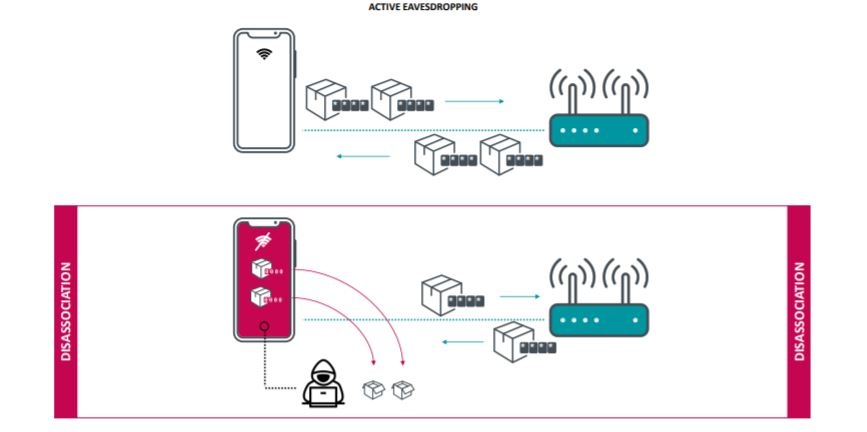

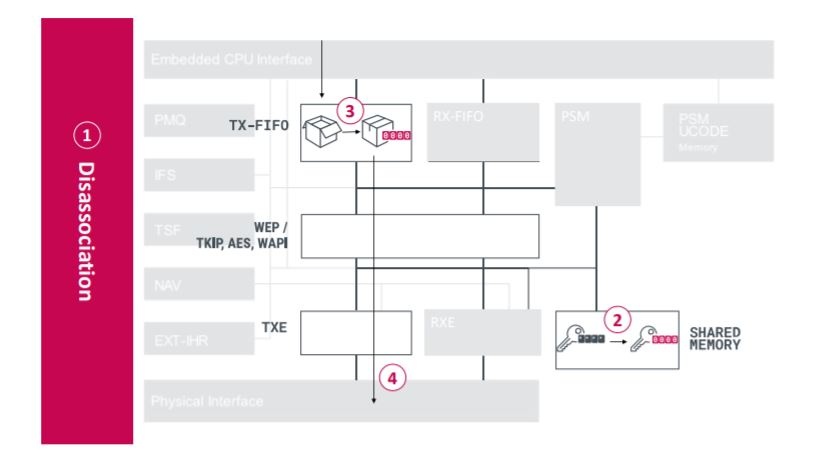

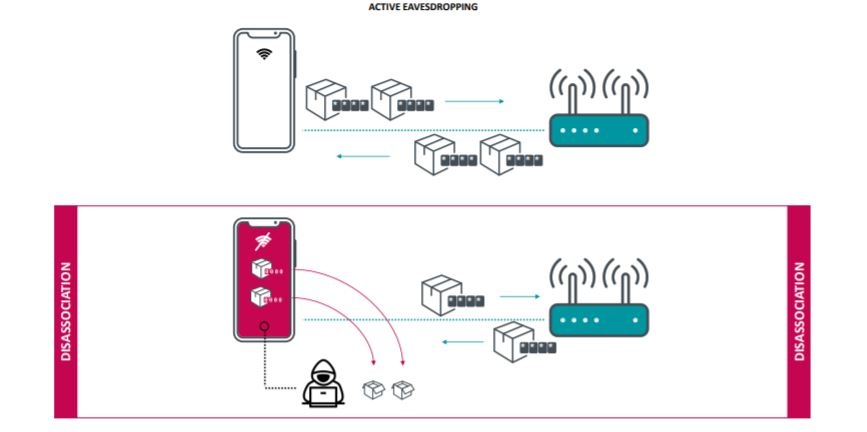

Alcuni router e dispositivi di rete basati su chipset Wi-Fi Cypress e Broadcom sono soggetti alla vulnerabilità identificata con la sigla Kr00k (CVE-2019-15126). È stata scoperta dai ricercatori di ESET e causa la crittografia delle comunicazioni di rete di un dispositivo mediante una chiave composta unicamente da zeri. Se un attacco andasse a buon fine, consentirebbe di decifrare i pacchetti di rete wireless.

I chip sono installati in punti di accesso e router Wi-Fi di una dozzina di prodotti: Amazon Echo di seconda generazione e Kindle di ottava generazione. Apple iPad mini 2, iPhone 6, 6S, 8, XR e MacBook Air Retina 13 del 2018. Interessati anche Google Nexus 5, Nexus 6 e Nexus 6S. Sono inoltre vulnerabili i Raspberry Pi 3, i Samsung Galaxy S4 GT-I9505 e Galaxy S8 e lo Xiaomi Redmi 3S. Chiudono i punti di accesso Wi-Fi Asus RT-N12, Huawei B612S-25d, Huawei EchoLife HG8245H e Huawei E5577Cs-321.

Kr00k causa la trasmissione di dati crittografati con una chiave composta solo da zeriA seguito della scoperta la maggior parte dei produttori di dispositivi indicati come vulnerabili ha pubblicato patch risolutive.

Kr00k causa la trasmissione di dati crittografati con una chiave composta solo da zeriA seguito della scoperta la maggior parte dei produttori di dispositivi indicati come vulnerabili ha pubblicato patch risolutive.

La scoperta di Kr00k è frutto della ricerca di ESET relativa alla vulnerabilità di Amazon Echo ai cosiddetti KRACK (Key Reinstallation Attack). A ottobre 2019 ESET rivelò che i vecchi Amazon Echo e Kindle erano vulnerabili a KRACK, quindi agli attacchi man-in-the-middle. La vulnerabilità interessa sia i protocolli WPA2-Personal che WPA2-Enterprise. Durante le indagini, i ricercatori di ESET hanno identificato Kr00k come una delle cause alla base della "reinstallazione" di chiavi di crittografia composte unicamente da zeri.

Il National Vulnerability Database ha assegnato a kr00k un punteggio di base di 3,1, che identifica una bassa gravità. La pericolosità della minaccia è dovuta per lo più al fatto che interessa oltre un miliardo di dispositivi Wi-Fi, secondo una stima prudente.

Un cyber criminale può attivare manualmente le dissociazioni per acquisire e decifrare pacchetti di datiIl ricercatore Miloš Čermák spiega che “Kr00k si manifesta dopo dissociazioni Wi-Fi, che accadono naturalmente, per esempio a causa di un segnale Wi-Fi debole. Con i chipset sopra indicati tuttavia la dissociazione poteva essere attivata manualmente da un cyber criminale. Attivando ripetutamente le dissociazioni, quest'ultimo poteva acquisire dati sensibili".

Un cyber criminale può attivare manualmente le dissociazioni per acquisire e decifrare pacchetti di datiIl ricercatore Miloš Čermák spiega che “Kr00k si manifesta dopo dissociazioni Wi-Fi, che accadono naturalmente, per esempio a causa di un segnale Wi-Fi debole. Con i chipset sopra indicati tuttavia la dissociazione poteva essere attivata manualmente da un cyber criminale. Attivando ripetutamente le dissociazioni, quest'ultimo poteva acquisire dati sensibili".

I clienti dei prodotti a rischio devono aggiornare tutti i dispositivi Wi-Fi, inclusi smartphone, tablet, notebook, prodotti IoT, punti di accesso e router Wi-Fi. Robert Lipovský di ESET, sottolinea: "non solo i dispositivi client, ma anche i punti di accesso e i router Wi-Fi sono stati interessati da Kr00k. Questo aumenta notevolmente la superficie di attacco".

I chip sono installati in punti di accesso e router Wi-Fi di una dozzina di prodotti: Amazon Echo di seconda generazione e Kindle di ottava generazione. Apple iPad mini 2, iPhone 6, 6S, 8, XR e MacBook Air Retina 13 del 2018. Interessati anche Google Nexus 5, Nexus 6 e Nexus 6S. Sono inoltre vulnerabili i Raspberry Pi 3, i Samsung Galaxy S4 GT-I9505 e Galaxy S8 e lo Xiaomi Redmi 3S. Chiudono i punti di accesso Wi-Fi Asus RT-N12, Huawei B612S-25d, Huawei EchoLife HG8245H e Huawei E5577Cs-321.

Kr00k causa la trasmissione di dati crittografati con una chiave composta solo da zeriA seguito della scoperta la maggior parte dei produttori di dispositivi indicati come vulnerabili ha pubblicato patch risolutive.

Kr00k causa la trasmissione di dati crittografati con una chiave composta solo da zeriA seguito della scoperta la maggior parte dei produttori di dispositivi indicati come vulnerabili ha pubblicato patch risolutive.La scoperta di Kr00k è frutto della ricerca di ESET relativa alla vulnerabilità di Amazon Echo ai cosiddetti KRACK (Key Reinstallation Attack). A ottobre 2019 ESET rivelò che i vecchi Amazon Echo e Kindle erano vulnerabili a KRACK, quindi agli attacchi man-in-the-middle. La vulnerabilità interessa sia i protocolli WPA2-Personal che WPA2-Enterprise. Durante le indagini, i ricercatori di ESET hanno identificato Kr00k come una delle cause alla base della "reinstallazione" di chiavi di crittografia composte unicamente da zeri.

Il National Vulnerability Database ha assegnato a kr00k un punteggio di base di 3,1, che identifica una bassa gravità. La pericolosità della minaccia è dovuta per lo più al fatto che interessa oltre un miliardo di dispositivi Wi-Fi, secondo una stima prudente.

Un cyber criminale può attivare manualmente le dissociazioni per acquisire e decifrare pacchetti di datiIl ricercatore Miloš Čermák spiega che “Kr00k si manifesta dopo dissociazioni Wi-Fi, che accadono naturalmente, per esempio a causa di un segnale Wi-Fi debole. Con i chipset sopra indicati tuttavia la dissociazione poteva essere attivata manualmente da un cyber criminale. Attivando ripetutamente le dissociazioni, quest'ultimo poteva acquisire dati sensibili".

Un cyber criminale può attivare manualmente le dissociazioni per acquisire e decifrare pacchetti di datiIl ricercatore Miloš Čermák spiega che “Kr00k si manifesta dopo dissociazioni Wi-Fi, che accadono naturalmente, per esempio a causa di un segnale Wi-Fi debole. Con i chipset sopra indicati tuttavia la dissociazione poteva essere attivata manualmente da un cyber criminale. Attivando ripetutamente le dissociazioni, quest'ultimo poteva acquisire dati sensibili".I clienti dei prodotti a rischio devono aggiornare tutti i dispositivi Wi-Fi, inclusi smartphone, tablet, notebook, prodotti IoT, punti di accesso e router Wi-Fi. Robert Lipovský di ESET, sottolinea: "non solo i dispositivi client, ma anche i punti di accesso e i router Wi-Fi sono stati interessati da Kr00k. Questo aumenta notevolmente la superficie di attacco".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab