Botnet Necrus smantellata, come funzionava

Microsoft, in collaborazione con ISP, Governi e forze dell'ordine di 35 stati, ha smantellato la botnet Necrus, responsabile dell'infezione di oltre 9 milioni di computer.

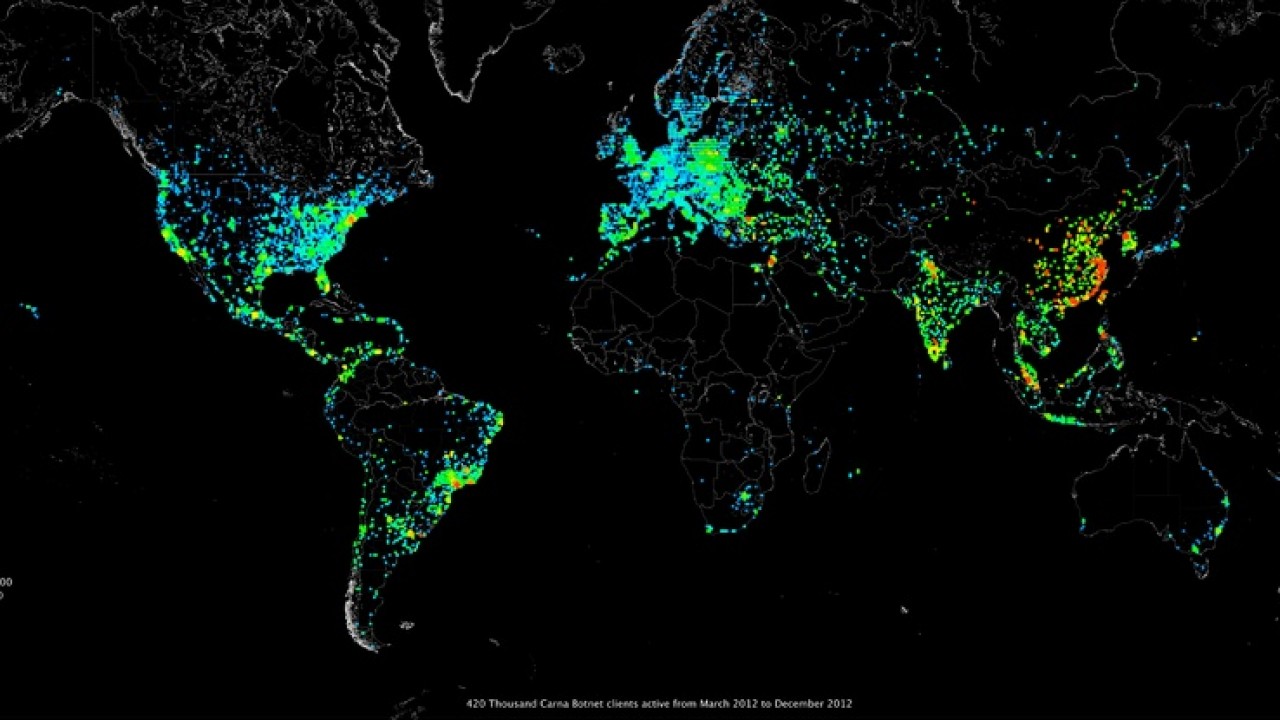

Microsoft ha annunciato lo smantellamento della botnet Necrus. Era attiva dal 2012, negli anni di attività ha infettato oltre nove milioni di computer in tutto il mondo. Non è l'unica, ma è da molti ritenuta una delle più grandi e pericolose di tutti i tempi. Approfittiamo della notizia per capire che cos'è una botnet e come funziona. Quali danni apporta e a chi, e come si smantella.

Che cos'è una botnet

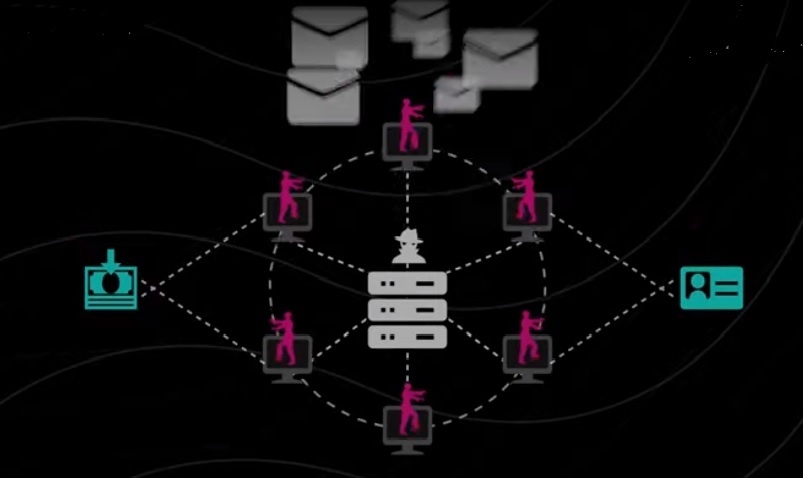

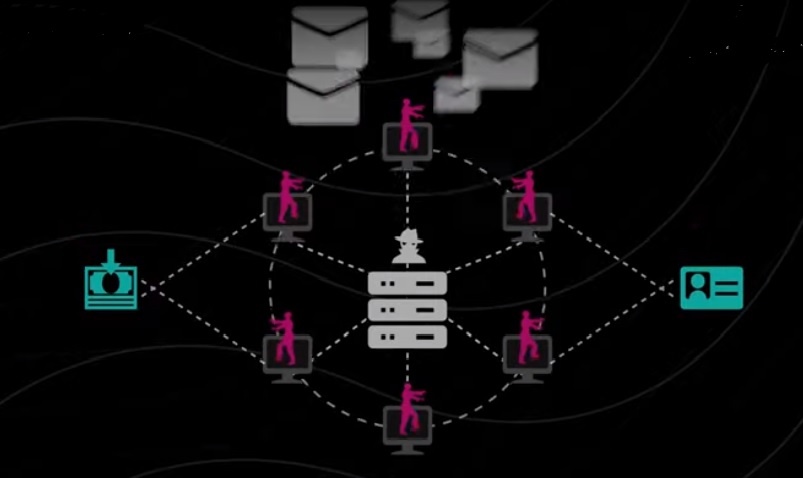

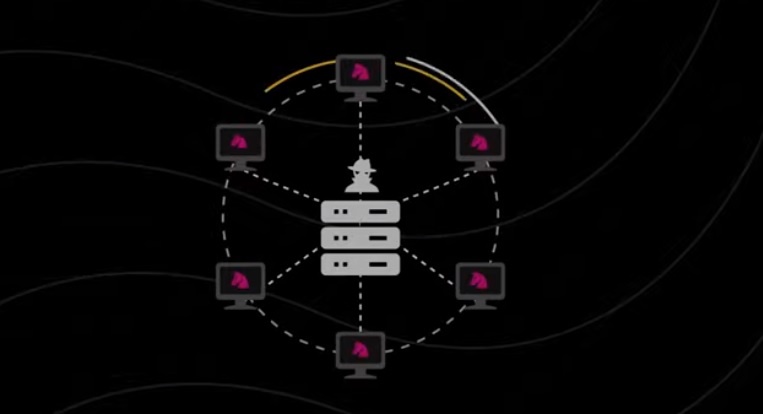

Una botnet è una rete di computer infettati dai cyber criminali tramite software malevoli, in genere trojan. Questi permettono agli attaccanti di controllare i computer da remoto. Come degli zoombie, i PC infetti vengono usati per perpetrare frodi finanziarie, furto di credenziali. Ma anche per spedire milioni di email di spam e phishing, e per scatenare attacchi DDoS. Si sono verificati anche casi di conservazione di materiale illecito, come ad esempio pedopornografico. Con una sola botnet i criminali possono portare avanti miliardi di operazioni illecite in un solo giorno.

I proprietari non sanno che i loro computer sono infetti. L'infezione si verifica nei sistemi con basse difese di sicurezza, che installano software vulnerabili o che sono collegati a firewall configurati erroneamente. Il controllo avviene mediante protocolli di rete IRC, HTTP/HTTPS, telnet, P2Pe affini. I bootmaster, ossia i gestori della botnet, controllano tutta la rete tramite canali IRC, reti peer-to-peer, eccetera.

Il motivo per il quale i criminali istituiscono delle botnet è beneficiare del calcolo distribuito. L'attaccante può sfruttare una potenza di calcolo proporzionale al numero di componenti della botnet. Questa potenza viene impiegata sia per sferrare gli attacchi sia per coinvolgere altri PC.

Il motivo per il quale i criminali istituiscono delle botnet è beneficiare del calcolo distribuito. L'attaccante può sfruttare una potenza di calcolo proporzionale al numero di componenti della botnet. Questa potenza viene impiegata sia per sferrare gli attacchi sia per coinvolgere altri PC.

Uno degli effetti collaterali che interessano i computer vittima è che spesso i malware installati dai cyber criminali intercettano password e altre informazioni private.

Come si contrasta una botnet

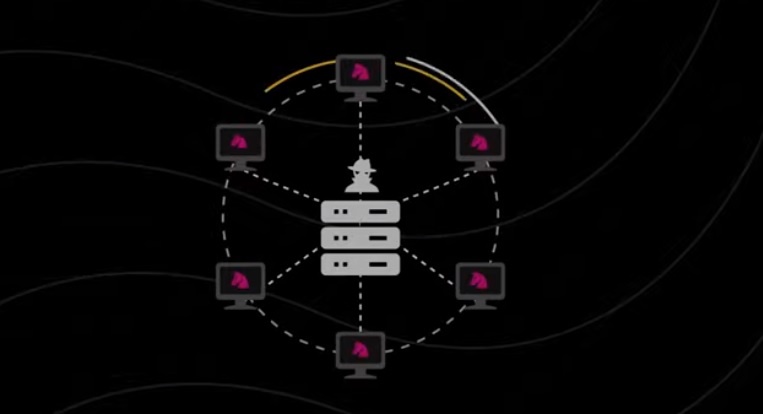

Le botnet sono strutture molto complesse, difficili da individuare e da "spegnere". Per scongiurare questa eventualità, i criminali informatici usano un proprio sistema DNS. Inoltre fanno uso di software che generano dinamicamente nomi di dominio sempre differenti, a intervalli casuali in base al pattern previsto dal malware. Il controllo del DNS permette al malware di scambiare velocemente gli IP a cui puntano i nomi di dominio. Sono tecniche che vanno sotto il nome di domain fluxing e che servono per evitare blocchi da parte delle autorità e dei provider Internet.

La disinfezione di ciascuno dei PC coinvolti è una strada difficile da percorrere, per via della dispersione geografica della botnet. Certo è da fare, tenendo però presente che eliminare il malware in uno o più ospiti non elimina la minaccia. I componenti di una botnet sono talmente tanti che pur "sganciando" una o più macchine non si ferma l'azione criminale.

Quello a cui bisogna mirare sono i servizi di hosting. Permettono a loro volta di raggiungere il sottodominio e il server IRC che ospita i bot. Questi servizi DNS non ospitano gli attacchi, ma sono punti di riferimento importanti: rimuoverli può smantellare l'intera botnet. Per questi motivi, quello che occorre è un'azione coordinata sia sul piano tecnico, sia su quello legale.

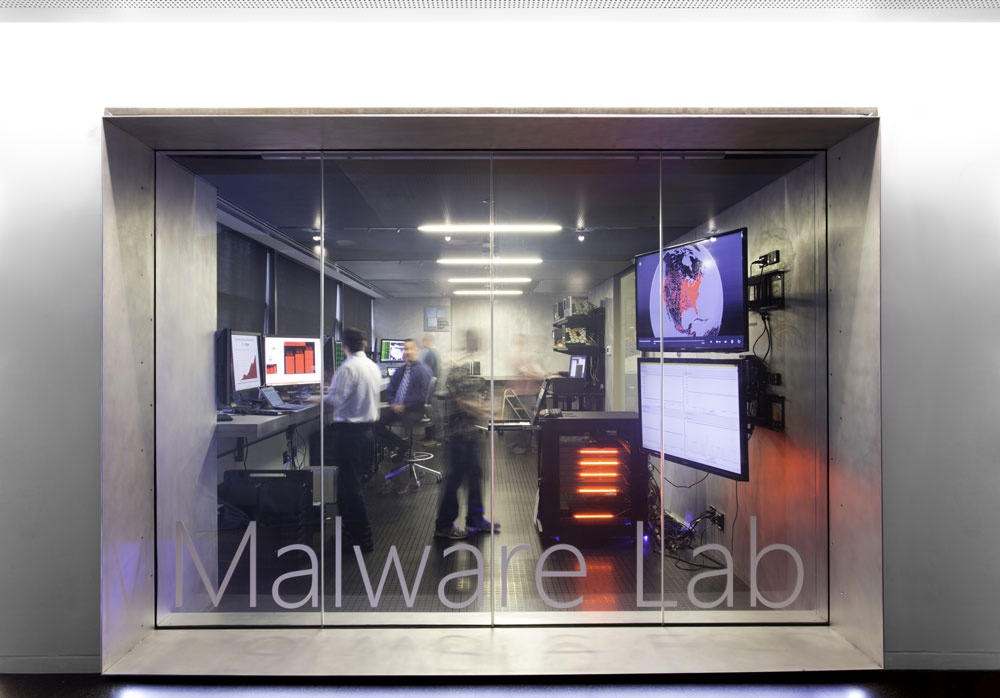

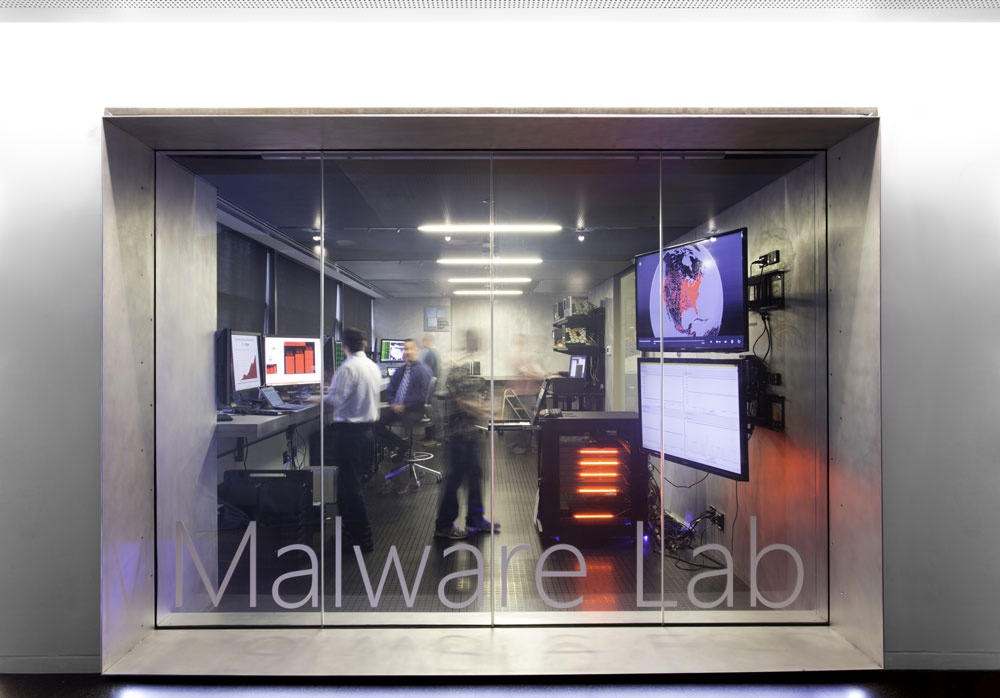

Microsoft e le botnet

È stata Microsoft a dare l'annuncio dello smantellamento di Necrus perché l'azienda è impegnata dal 2008 nel contrasto alle minacce informatiche. La maggior parte delle azioni illecite online avviene ai danni di sistemi Windows, per questo Microsoft ha creato la divisione Digital Crimes Unit. Impiega avvocati, data scientist, investigatori, analisti forensi e ingegneri per contrastare i crimini online. Fra le botnet smantellate con il lavoro della DCU risultano, oltre a Necrus, anche Citadel, Rustock e Zeus.

Per Necrus in particolare è stata necessaria la cooperazione di 35 Paesi, che hanno adottato misure legali e tecniche coordinate. Per comprendere le difficoltà nell'individuare e smantellare una botnet, basti sapere che il successo annunciato nei giorni scorsi è arrivato dopo otto anni di monitoraggio e pianificazione. Oltre a chiudere la botnet, il lavoro è stato funzionale a garantire che i cyber criminali responsabili di Necrus non possano più fare uso degli elementi chiave di questa infrastruttura per perpetrare attacchi informatici.

Che cosa faceva Necrus

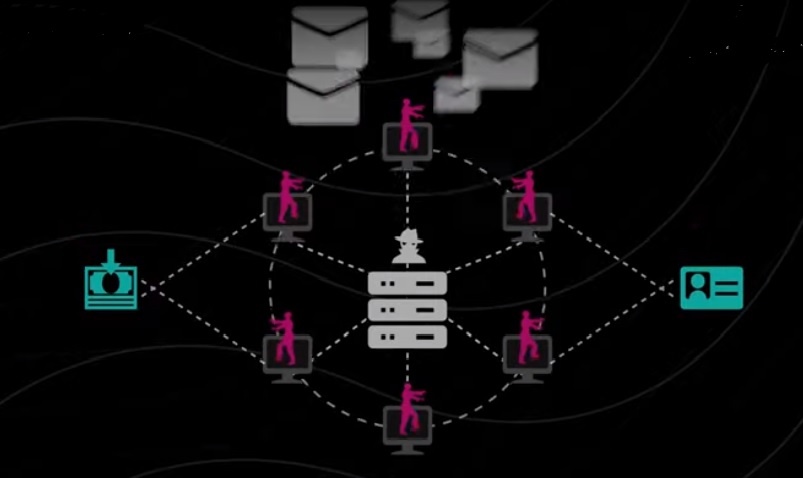

Come detto sopra, Necrus ha infettato oltre nove milioni di computer a livello globale. È stata usata per distribuire diverse forme di malware, incluso il trojan bancario GameOver Zeus. Durante 58 giorni, gli investigatori del DCU hanno accertato che un solo computer infetto da Necurs ha spedito 3,8 milioni di e-mail di spam a oltre 40,6 milioni di potenziali vittime.

Si ritiene che Necurs fosse gestita da criminali in Russia. Di certo è stata anche utilizzata per truffe pump-and-dump (legate a criptovalute, azioni o titoli, per gonfiarne il valore e vendere a prezzi alti), e-mail di spam farmaceutiche. Per la distribuzione di malware e ransomware finanziari, per la crittografia illecita e per attività DDoS. Collateralmente i gestori hanno rubato credenziali e dati riservati dai computer vittime.

Un aspetto interessante è che i criminali dietro a Necurs hanno persino "venduto o affittato" ad altri criminali informatici l'accesso ai dispositivi informatici infetti. In pratica hanno creato un servizio di botnet a noleggio.

L'azione legale e tecnica

Abbiamo spiegato sopra che l'azione legale è fondamentale per smantellare le botnet. L'esempio di Necrus fa capire bene che cosa significa. Giovedì 5 marzo, un tribunale distrettuale degli Stati Uniti ha emesso un'ordinanza che consentiva a Microsoft di assumere il controllo dell'infrastruttura usata da Necurs negli USA. È grazie a questo passaggio che Microsoft ha potuto condurre le attività necessarie a impedire ai criminali di Necurs di registrare nuovi domini e perpetrare altri attacchi.

Le attività hanno permesso di analizzare e comprendere l'algoritmo utilizzato da Necurs per generare sistematicamente nuovi domini. I tecnici hanno hanno assunto il controllo dei siti Web esistenti. Contestualmente hanno previsto con precisione oltre sei milioni di domini unici che sarebbero stati creati nei 25 mesi successivi. Microsoft li ha segnalati ai Paesi di tutto il mondo, in modo che i siti Web siano bloccati e non possano entrare a far parte dell'infrastruttura Necurs.

Le attività hanno permesso di analizzare e comprendere l'algoritmo utilizzato da Necurs per generare sistematicamente nuovi domini. I tecnici hanno hanno assunto il controllo dei siti Web esistenti. Contestualmente hanno previsto con precisione oltre sei milioni di domini unici che sarebbero stati creati nei 25 mesi successivi. Microsoft li ha segnalati ai Paesi di tutto il mondo, in modo che i siti Web siano bloccati e non possano entrare a far parte dell'infrastruttura Necurs.

Sul piano tecnico, Microsoft ha collaborato con ISP in tutto il mondo per liberare i computer dal malware associato a Necurs. È stata necessaria la collaborazione con partner industriali, Governi e forze dell'ordine di Messico, Colombia, Taiwan, India, Giappone, Francia, Spagna, Polonia e Romania, tra gli altri.

Che cos'è una botnet

Una botnet è una rete di computer infettati dai cyber criminali tramite software malevoli, in genere trojan. Questi permettono agli attaccanti di controllare i computer da remoto. Come degli zoombie, i PC infetti vengono usati per perpetrare frodi finanziarie, furto di credenziali. Ma anche per spedire milioni di email di spam e phishing, e per scatenare attacchi DDoS. Si sono verificati anche casi di conservazione di materiale illecito, come ad esempio pedopornografico. Con una sola botnet i criminali possono portare avanti miliardi di operazioni illecite in un solo giorno.I proprietari non sanno che i loro computer sono infetti. L'infezione si verifica nei sistemi con basse difese di sicurezza, che installano software vulnerabili o che sono collegati a firewall configurati erroneamente. Il controllo avviene mediante protocolli di rete IRC, HTTP/HTTPS, telnet, P2Pe affini. I bootmaster, ossia i gestori della botnet, controllano tutta la rete tramite canali IRC, reti peer-to-peer, eccetera.

Il motivo per il quale i criminali istituiscono delle botnet è beneficiare del calcolo distribuito. L'attaccante può sfruttare una potenza di calcolo proporzionale al numero di componenti della botnet. Questa potenza viene impiegata sia per sferrare gli attacchi sia per coinvolgere altri PC.

Il motivo per il quale i criminali istituiscono delle botnet è beneficiare del calcolo distribuito. L'attaccante può sfruttare una potenza di calcolo proporzionale al numero di componenti della botnet. Questa potenza viene impiegata sia per sferrare gli attacchi sia per coinvolgere altri PC.Uno degli effetti collaterali che interessano i computer vittima è che spesso i malware installati dai cyber criminali intercettano password e altre informazioni private.

Come si contrasta una botnet

Le botnet sono strutture molto complesse, difficili da individuare e da "spegnere". Per scongiurare questa eventualità, i criminali informatici usano un proprio sistema DNS. Inoltre fanno uso di software che generano dinamicamente nomi di dominio sempre differenti, a intervalli casuali in base al pattern previsto dal malware. Il controllo del DNS permette al malware di scambiare velocemente gli IP a cui puntano i nomi di dominio. Sono tecniche che vanno sotto il nome di domain fluxing e che servono per evitare blocchi da parte delle autorità e dei provider Internet.La disinfezione di ciascuno dei PC coinvolti è una strada difficile da percorrere, per via della dispersione geografica della botnet. Certo è da fare, tenendo però presente che eliminare il malware in uno o più ospiti non elimina la minaccia. I componenti di una botnet sono talmente tanti che pur "sganciando" una o più macchine non si ferma l'azione criminale.

Quello a cui bisogna mirare sono i servizi di hosting. Permettono a loro volta di raggiungere il sottodominio e il server IRC che ospita i bot. Questi servizi DNS non ospitano gli attacchi, ma sono punti di riferimento importanti: rimuoverli può smantellare l'intera botnet. Per questi motivi, quello che occorre è un'azione coordinata sia sul piano tecnico, sia su quello legale.

Microsoft e le botnet

È stata Microsoft a dare l'annuncio dello smantellamento di Necrus perché l'azienda è impegnata dal 2008 nel contrasto alle minacce informatiche. La maggior parte delle azioni illecite online avviene ai danni di sistemi Windows, per questo Microsoft ha creato la divisione Digital Crimes Unit. Impiega avvocati, data scientist, investigatori, analisti forensi e ingegneri per contrastare i crimini online. Fra le botnet smantellate con il lavoro della DCU risultano, oltre a Necrus, anche Citadel, Rustock e Zeus.Per Necrus in particolare è stata necessaria la cooperazione di 35 Paesi, che hanno adottato misure legali e tecniche coordinate. Per comprendere le difficoltà nell'individuare e smantellare una botnet, basti sapere che il successo annunciato nei giorni scorsi è arrivato dopo otto anni di monitoraggio e pianificazione. Oltre a chiudere la botnet, il lavoro è stato funzionale a garantire che i cyber criminali responsabili di Necrus non possano più fare uso degli elementi chiave di questa infrastruttura per perpetrare attacchi informatici.

Che cosa faceva Necrus

Come detto sopra, Necrus ha infettato oltre nove milioni di computer a livello globale. È stata usata per distribuire diverse forme di malware, incluso il trojan bancario GameOver Zeus. Durante 58 giorni, gli investigatori del DCU hanno accertato che un solo computer infetto da Necurs ha spedito 3,8 milioni di e-mail di spam a oltre 40,6 milioni di potenziali vittime.Si ritiene che Necurs fosse gestita da criminali in Russia. Di certo è stata anche utilizzata per truffe pump-and-dump (legate a criptovalute, azioni o titoli, per gonfiarne il valore e vendere a prezzi alti), e-mail di spam farmaceutiche. Per la distribuzione di malware e ransomware finanziari, per la crittografia illecita e per attività DDoS. Collateralmente i gestori hanno rubato credenziali e dati riservati dai computer vittime.

Un aspetto interessante è che i criminali dietro a Necurs hanno persino "venduto o affittato" ad altri criminali informatici l'accesso ai dispositivi informatici infetti. In pratica hanno creato un servizio di botnet a noleggio.

L'azione legale e tecnica

Abbiamo spiegato sopra che l'azione legale è fondamentale per smantellare le botnet. L'esempio di Necrus fa capire bene che cosa significa. Giovedì 5 marzo, un tribunale distrettuale degli Stati Uniti ha emesso un'ordinanza che consentiva a Microsoft di assumere il controllo dell'infrastruttura usata da Necurs negli USA. È grazie a questo passaggio che Microsoft ha potuto condurre le attività necessarie a impedire ai criminali di Necurs di registrare nuovi domini e perpetrare altri attacchi. Le attività hanno permesso di analizzare e comprendere l'algoritmo utilizzato da Necurs per generare sistematicamente nuovi domini. I tecnici hanno hanno assunto il controllo dei siti Web esistenti. Contestualmente hanno previsto con precisione oltre sei milioni di domini unici che sarebbero stati creati nei 25 mesi successivi. Microsoft li ha segnalati ai Paesi di tutto il mondo, in modo che i siti Web siano bloccati e non possano entrare a far parte dell'infrastruttura Necurs.

Le attività hanno permesso di analizzare e comprendere l'algoritmo utilizzato da Necurs per generare sistematicamente nuovi domini. I tecnici hanno hanno assunto il controllo dei siti Web esistenti. Contestualmente hanno previsto con precisione oltre sei milioni di domini unici che sarebbero stati creati nei 25 mesi successivi. Microsoft li ha segnalati ai Paesi di tutto il mondo, in modo che i siti Web siano bloccati e non possano entrare a far parte dell'infrastruttura Necurs.Sul piano tecnico, Microsoft ha collaborato con ISP in tutto il mondo per liberare i computer dal malware associato a Necurs. È stata necessaria la collaborazione con partner industriali, Governi e forze dell'ordine di Messico, Colombia, Taiwan, India, Giappone, Francia, Spagna, Polonia e Romania, tra gli altri.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab