Sandman e il nuovo malware LuaDream: spionaggio di alto livello

Scoperto un nuovo attore delle minacce che porta avanti attacchi di cyber spionaggio ai danni di fornitori di servizi di telecomunicazioni.

Sono i fornitori di servizi di telecomunicazione in Medio Oriente, Europa occidentale e Asia meridionale le vittime preferite di Sandman, un threat actor scoperto dai SentinelLabs in collaborazione con QGroup. L’interesse dei ricercatori verso questa nuova organizzazione è incentrata sull’impiego di un malware modulare finora sconosciuto che ruba informazioni, chiamato LuaDream. Da qui il nome assegnato agli attaccanti.

Sandman mantiene un basso profilo nella sua tattica di attacco per eludere il rilevamento e poter procedere indisturbato con i movimenti laterali. Il suo obiettivo è mantenere l'accesso nei sistemi violati il più a lungo possibile per massimizzare le sue operazioni di spionaggio informatico. Le sue operazioni potrebbero essere scoperte dopo mesi o addirittura anni. Il primo anello della catena di attacco si basa tipicamente sull’abuso di credenziali amministrative rubate. Quindi, entrato in rete mette in atto attacchi pass-the-hash, riciclando credenziali o token di autenticazione rubati per muoversi tra i sistemi. d essere attaccati sono sistematicamente endpoint di manager di alto livello, che verosimilmente dovrebbero maneggiare informazioni privilegiate o riservate.

Il malware

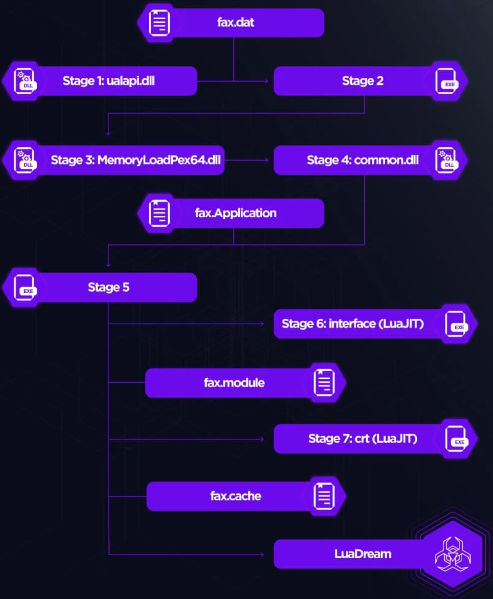

Il nuovo malware modulare viene utilizzato per raccogliere dati e gestire plugin che estendono le sue funzionalità, e che vengono ricevuti dal server di comando e controllo ed eseguiti localmente sul sistema compromesso. Tale minaccia è tuttora in via di sviluppo, quindi alcune delle caratteristiche potrebbero cambiare nel tempo. Attualmente LuaDream si basa su un sofisticato processo in memoria avviato dal servizio Windows Fax o Spooler, che esegue un file DLL dannoso e mira a eludere il rilevamento.

LuaDream comprende 34 componenti, di cui 13 principali e 21 di supporto. I componenti principali gestiscono le funzioni primarie del malware, come la raccolta dei dati di sistema e dell'utente, il controllo dei plug-in e le comunicazioni C2. I componenti di supporto invece si occupano degli aspetti tecnici, come fornire librerie e definizioni API di Windows. Analizzando il codice, gli esperti di SentinelLabs hanno dedotto che l’attacco viene strutturato su misura per intrusioni specifiche, per questo non è stato possibile stilare un elenco esaustivo dei plugin disponibili. Attualmente non ci sono informazioni che permettono di risalire all’identità o alla nazionalità dei threat actor.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab