Nella mente dei cyber criminali: le TTP che ogni professionista della sicurezza dovrebbe conoscere

Perché è importante comprendere le TTP degli attaccanti e come usare queste informazioni per una difesa davvero efficacie: le spiegazioni dell'esperto.

Comprendere tattiche, tecniche e procedure (TTP) utilizzate dagli attaccanti permette ai responsabili della sicurezza informatica di rispondere meglio agli attacchi sofisticati. A fronte di un panorama delle minacce sempre più complesso, complicato dalle evoluzioni dei malware, dalle campagne APT “nation-State” e da una criminalità as-a-service, le TTP rimangono un elemento critico per contrastare attivamente le violazioni alla sicurezza.

Le TTP consentono ai professionisti della sicurezza di scandagliare meglio le intenzioni degli attaccanti, capendone le reali motivazioni e i loro obiettivi. Questo è il primo passo per creare contromisure efficaci e una posizione di difesa informatica duratura. Nell’articolo si analizza l'evoluzione delle TTP utilizzate ultimamente per campagne di attacco recenti, evidenziando le sfide che i professionisti della sicurezza sono chiamati oggi ad affrontare.

Iniziare a comprendere il perché - Esaminare motivazioni e obiettivi degli hacker

Comprendere le motivazioni che sono alla base di un attacco informatico contribuisce a migliorare notevolmente la capacità di proteggere efficacemente l'organizzazione. Scomporre il "chi", il "perché" e il "come" dell'attacco può aiutare i difensori a realizzare un profilo degli aggressori, individuare i vantaggi che deriverebbero dal successo dell'attacco, il modo in cui verrebbero monetizzati questi vantaggi e la probabilità di un eventuale attacco successivo.

Marco Rottigni, Technical Director di SentinelOne

Marco Rottigni, Technical Director di SentinelOne

In base a motivazioni e capacità, sono sei le principali ragioni alla base dei cyberattacchi:

- Ritorno economico - I criminali spesso cercano di sottrarre dati sensibili, come le informazioni delle carte di credito o la proprietà intellettuale (IP), per venderli sul dark web o utilizzarli per altre attività malevole. Gli hacker motivati dal profitto sono in genere indifferenti all’obiettivo che colpiscono e a ciò che rappresentano. Tra gli esempi di attacchi a scopo di lucro troviamo i trojan bancari, tra cui Emotet e i ransomware, come l'attacco DarkSide a Colonial Pipeline e l'ondata di attacchi a doppia estorsione da parte di bande di Ransomware-as-a-Service come LockBit.

- Spionaggio - Gli attori di tipo nation-State e altri gruppi di advanced persistent threat (APT) spesso conducono campagne di spionaggio informatico per raccogliere informazioni o al fine appropriarsi di proprietà intellettuale per scopi strategici. Di solito sono finanziate o sponsorizzate direttamente dai governi e prendono di mira organizzazioni governative, entità politiche avversarie e grandi aziende. Un esempio ben noto di campagna di spionaggio informatico è il worm Stuxnet, che aveva come obiettivo le strutture nucleari iraniane; più recentemente Metador, una minaccia non ancora attribuita che aveva come target telco, ISP e università.

- Interruzione del servizio – Alcuni cyber-attaccanti mirano a provocare l’interruzione delle attività o a mettere in ginocchio il target individuato per motivi ideologici, come forma di "hacktivismo". L'obiettivo principale degli hacktivisti è quello di sensibilizzare l'opinione pubblica sulla loro causa attraverso l'esposizione di segreti e informazioni sensibili, oppure distruggendo servizi o organizzazioni ritenute parte del nemico. Ne sono un esempio gli attacchi DDoS condotti da Anonymous o l'attacco ransomware NotPetya, che ha causato danni significativi alle aziende di tutto il mondo. Un esempio più recente su scala globale è il malware AcidRain, utilizzato per rendere inutilizzabili i modem KA-SAT di Viasat nei primi mesi del conflitto russo-ucraino.

- Cyber-terrorismo - Il terrorismo informatico combina gli attacchi che utilizzano tecnologie sofisticate e il terrorismo tradizionale. I terroristi informatici si concentrano sull'attacco ai servizi critici per causare intenzionalmente danni al fine di promuovere i propri programmi politici, economici, tecnici o militari. Spesso prendono di mira servizi statali e settori essenziali per massimizzare la distruzione e l'interruzione, come nel caso dell'attacco MeteorExpress al sistema ferroviario iraniano. Il terrorismo informatico sembra anche intimorire, costringere o influenzare un pubblico vulnerabile per seminare paura o forzare cambiamenti politici.

- Motivazioni personali - A differenza delle minacce esterne che devono introdursi in uno spazio mirato, gli insider dispongono già dei diritti di accesso all'ambiente e possono lavorare dall'interno per aggirare il quadro della sicurezza informatica. I motivi personali, come la vendetta o la ritorsione, sono di solito alla base delle minacce interne. Spesso, in questi casi, questi malintenzionati cercano di rubare e divulgare informazioni classificate o IP in nome della loro causa personale.

- Attenzione e notorietà - Gli script kiddies sono attaccanti non professionisti che sfruttano strumenti e kit disponibili progettati da altri per penetrare in un sistema. I fattori che motivano gli script kiddies sono di solito piuttosto semplici: cercano attenzione e puntano a seminare il caos. Inoltre, è noto che questi hacker, motivati dalla notorietà, cercano attivamente obiettivi molto conosciuti e che, per forza di cose devono essere resi noti, piuttosto che obiettivi più piccoli e sconosciuti.

Come le TTP aiutano i difensori

Le TTP svolgono un ruolo essenziale per consentire ai difensori della sicurezza di contrastare efficacemente le minacce informatiche. Analizzando e comprendendo le TTP, i difensori ottengono informazioni preziose sui comportamenti e sulle metodologie utilizzate dagli avversari. Questo accelera il processo di identificazione dei potenziali attacchi, lo sviluppo di strategie di difesa proattive e l'implementazione di misure di sicurezza specifiche per i rischi aziendali e di settore.

Organizzazioni come il NIST e il MITRE classificano e catalogano i comportamenti degli attori delle minacce in tattiche, tecniche e procedure, note collettivamente come TTP. E se le tattiche si riferiscono alla descrizione del comportamento, le tecniche consistono nelle descrizioni che forniscono un contesto alla tattica; le procedure, infine, delineano le attività che danno un contesto alle tecniche. Suddividendo ulteriormente il concetto:

- Tattiche – Si riferiscono alle strategie e agli obiettivi generali di un attacco. Possono essere considerate il "perché" degli obiettivi tattici e illustrano le ragioni del cyberattaccante. Le tattiche sono importanti per i difensori informatici perché possono essere utilizzate per costruire il profilo dell'attore oggetto di indagine. Molti attori e gruppi di minacce sono riconoscibili proprio dall'uso di tattiche specifiche impiegate.

- Tecniche - Sono le modalità a cui l'attore della minaccia ricorre per lanciare e sferrare l'attacco per raggiungere il proprio obiettivo. Gli attori spesso utilizzano molte tecniche durante la loro campagna per facilitare la compromissione iniziale, muoversi trasversalmente all'interno dell'ambiente compromesso, trafugare i dati e altro ancora. Le tecniche possono essere analizzate in ogni fase dell'attacco informatico, lasciando dietro di sé un'impronta digitale che rende identificabile l'attore della minaccia.

- Procedure - Si tratta della sequenza di azioni che compongono l'attacco, compresi gli strumenti e i kit utilizzati dall'attore della minaccia. Durante le indagini forensi, ad esempio, gli analisti della sicurezza possono eseguire l'analisi del file system per ricostruire una procedura al fine di creare una cronologia dell'attacco. Gli analisti cercheranno anche modifiche ai file di sistema, troveranno indizi negli event log e cercheranno di ottenere un quadro di ciò che è accaduto in ogni fase dell'attacco.

La capacità di individuare schemi e indicatori di compromissione attraverso le TTP è fondamentale per aiutare i professionisti della sicurezza a rispondere prontamente alle minacce. È anche il fattore abilitante di miglioramenti critici necessari nelle policy e nei workflow che possono fermare minacce simili in futuro. Le TTP servono come base per l'intelligence delle minacce che porta a una migliore mitigazione del rischio e facilita un approccio più collettivo alla sicurezza informatica.

Capire come funzionano le TTP negli attacchi del mondo reale

Sia la frequenza dei crimini informatici sia la loro costante evoluzione continuano ad aumentare a ritmi impressionanti. Gli analisti stimano che solo nel 2023 il mondo dovrà affrontare 33 miliardi di violazioni di account e che oggi si verifica un attacco ogni 39 secondi. Questa sezione esplora alcune delle TTP più comuni utilizzate nelle campagne di minacce moderne e come vengono sfruttate nei vari tipi di attacchi del mondo reale.

Social Engineering

Il Social Engineering consiste nella manipolazione psicologica delle persone per indurle a divulgare informazioni sensibili o a compiere azioni che compromettono la sicurezza. Questa tattica è spesso impiegata nelle campagne di phishing, come gli attacchi di spear-phishing altamente mirati che sono stati collegati a gruppi APT tra cui APT29, noto anche come Cozy Bear, e APT28, conosciuto come Sofacy o Fancy Bear. Queste campagne utilizzano sovente e-mail molto convincenti che sembrano provenire da fonti legittime, attirando le vittime a cliccare su link dannosi o a scaricare allegati carichi di malware.

Le campagne di social engineering utilizzano varie TTP per influenzare il comportamento umano e sfruttare le vulnerabilità. Oltre al phishing, le TTP comuni associate al social engineering includono:

- Pretexting - L'aggressore crea uno scenario plausibile o una falsa identità per ingannare l'obiettivo, ottenere la sua fiducia ed estorcere informazioni sensibili.

- Impersonificazione - fingere di essere qualcun altro, come un collega fidato, una figura autoritaria o un fornitore di servizi, per manipolare l'obiettivo e indurlo a fornire dati sensibili o a eseguire determinate azioni.

- Water-holing - Compromettere siti web legittimi frequentemente visitati dal target scelto e introdurre codici o link dannosi per corrompere i dispositivi dei visitatori.

Sfruttare le vulnerabilità

Gli aggressori sfruttano spesso le vulnerabilità note di software e hardware per ottenere un accesso non autorizzato ai sistemi o per aumentare i privilegi. Un esempio recente è lo sfruttamento delle vulnerabilità di Microsoft Exchange Server, denominato ProxyLogon e attribuito al gruppo HAFNIUM APT. Il gruppo ha utilizzato queste vulnerabilità per accedere agli account di posta elettronica e distribuire ulteriori malware. Allo sfruttamento delle vulnerabilità vengono associate diverse TTP, tra cui:

- Scansione - Esecuzione di scansioni della rete o del sistema per identificare potenziali vulnerabilità, come porte aperte, software non aggiornati o configurazioni errate.

- Zero Day Exploit - Sfruttamento di vulnerabilità sconosciute o non ancora aggiornate dal fornitore del software, che costituiscono un veicolo di attacco.

- Privilege Escalation - Sfruttamento di vulnerabilità o configurazioni errate per elevare i privilegi e ottenere un accesso di livello superiore all'interno di un sistema o di una rete.

- Remote Code Execution (RCE) - Sfruttamento di vulnerabilità che consentono a un aggressore di eseguire un codice arbitrario su un sistema mirato, ottenendo il pieno controllo del dispositivo compromesso.

- Attacchi Denial-of-Service (DoS) - sovraccarico di un sistema o di una rete con richieste eccessive o traffico dannoso per interromperne la disponibilità e potenzialmente esporre le vulnerabilità.

Living off the land

Il "Living off the land" (LotL) è una tattica attraverso la quale gli aggressori utilizzano strumenti e processi legittimi e già presenti sul sistema della vittima per portare a termine i loro attacchi, rendendo così più difficile il rilevamento delle attività sospette da parte delle soluzioni di sicurezza. Un esempio è l'uso di PowerShell, un potente linguaggio di scripting integrato in Windows che è stato utilizzato in vari attacchi, tra cui il famigerato trojan bancario Emotet e il ransomware Ryuk. Gli attaccanti sono noti per l'utilizzo di queste TTP per portare a termine un’operazione LotL di successo:

- Abuso di Windows Management Instrumentation (WMI) - Sfruttare l'infrastruttura WMI per eseguire comandi, recuperare informazioni o interagire con i sistemi, aggirando i controlli di sicurezza.

- Abuso di linguaggi di scripting - Utilizzo di linguaggi di scripting, come JavaScript, VBScript, AppleScript o Python, per eseguire codici dannosi o automatizzare attività malevole.

- Fileless Malware - Distribuzione di malware che risiedono solo nella memoria, sfruttando processi o funzionalità di sistema legittime per svolgere attività dannose senza lasciare tracce tradizionali basate su file.

- Masquerading - camuffare file, processi o comandi dannosi con nomi legittimi, facendoli apparire innocui per eludere il rilevamento.

Movimento laterali

Una volta che gli aggressori si sono insediati all’interno di una rete, spesso, utilizzano tecniche di movimento laterale per spostarsi tra i sistemi e aumentare i propri privilegi. In tecniche come il pass-the-hash o il pass-the-ticket, un attaccante utilizza credenziali o token di autenticazione rubati per muoversi tra i sistemi.

Un esempio recente è l'attacco alla supply chain di SolarWinds, in cui gli attaccanti hanno utilizzato una combinazione di malware personalizzati, credenziali rubate e strumenti legittimi per avanzare all'interno delle reti, ottenendo infine l'accesso a dati e sistemi sensibili. Le seguenti TTP contribuiscono a questo modus operandi:

- Hijacking del protocollo RDP (Remote Desktop Protocol) - Controllo o manipolazione non autorizzata di sessioni di desktop remote per spostarsi tra i sistemi.

- Furto di credenziali e attacchi aggressivi - furto o cracking di credenziali per impersonare utenti legittimi e muoversi all'interno della rete.

- Attacchi Man-in-the-Middle (MiTM) - Intercettazione del traffico di rete e manomissione delle comunicazioni per ottenere accesso non autorizzato o aumentare i privilegi.

- Sfruttamento di Active Directory - Sfruttamento di punti deboli o configurazioni errate all'interno dell'infrastruttura Active Directory per aumentare i privilegi o ottenere un accesso non autorizzato ad altri sistemi o domini.

Esfiltrazione dei dati e copertura delle tracce

Dopo aver raggiunto i propri obiettivi, gli hacker spesso esfiltrano i dati rubati, utilizzando canali nascosti o comunicazioni criptate per evitare il rilevamento delle loro attività. In alcuni casi si adottano anche misure per coprire le tracce e mantenere la persistenza, come la cancellazione dei registri o l'uso di rootkit per nascondere la presenza sui sistemi compromessi. Un esempio significativo è il gruppo APT DarkHotel, noto per i suoi attacchi altamente mirati agli hotel di lusso, che ha utilizzato una combinazione di malware personalizzati e tecniche sofisticate per esfiltrare dati sensibili e mantenere un basso profilo all'interno delle reti compromesse. Per eliminare le loro tracce gli aggressori ricorrono a una combinazione di queste TTP:

- Compressione e crittografia - comprimere o crittografare i dati rubati per offuscarne il contenuto e renderne più difficile l'individuazione o l'analisi.

- Tunneling del protocollo – inserimento dei dati esfiltrati all'interno di altri protocolli di rete, come DNS o HTTP, per aggirare i controlli di sicurezza ed evitare sospetti.

- Offuscamento dei dati - modifica o offuscamento dei formati dei dati o delle estensioni dei file per far apparire le informazioni esfiltrate come file benigni o non correlati.

- Esfiltrazione attraverso protocolli affidabili - utilizzo di protocolli comunemente utilizzati, come FTP, SSH o http, per trasferire i dati rubati, mescolandoli al traffico di rete legittimo per eludere il rilevamento.

- Distruzione dei dati - eliminazione o cancellazione delle tracce dei dati dopo l'esfiltrazione per eliminare le prove e ostacolare le indagini forensi.

Misure proattive per i professionisti della sicurezza

Sebbene la comprensione delle TTP sia parte integrante per ottenere informazioni aggiuntive sulle minacce e per accrescere i meccanismi di difesa, da sola non è sufficiente. Le aziende devono anche applicare eccellenti protocolli di igiene informatica e rafforzare la loro strategia di sicurezza in modo olistico.

Implementare un solido framework di sicurezza

L'adozione di un solido framework di sicurezza, come il NIST Cybersecurity Framework o il CIS Critical Security Controls, può aiutare le aziende a identificare e affrontare sistematicamente i potenziali punti deboli della loro postura di sicurezza. La revisione e l'aggiornamento periodici di questi framework sono fondamentali per rimanere al passo con l'evoluzione delle minacce.

Formazione e sensibilizzazione continue sulla sicurezza

Regolari programmi di formazione per i dipendenti e una maggiore sensibilizzazione nei confronti della sicurezza possono contribuire a ridurre il rischio di attacchi di social engineering. La formazione deve includere argomenti come il phishing, la sicurezza delle password e l'importanza di segnalare attività sospette.

Gestione delle patch e scansione delle vulnerabilità

L'implementazione di un solido processo di gestione delle patch e l'esecuzione di regolari scansioni delle vulnerabilità possono aiutare le organizzazioni a identificare e risolvere le vulnerabilità note nei loro sistemi, riducendo la superficie di attacco.

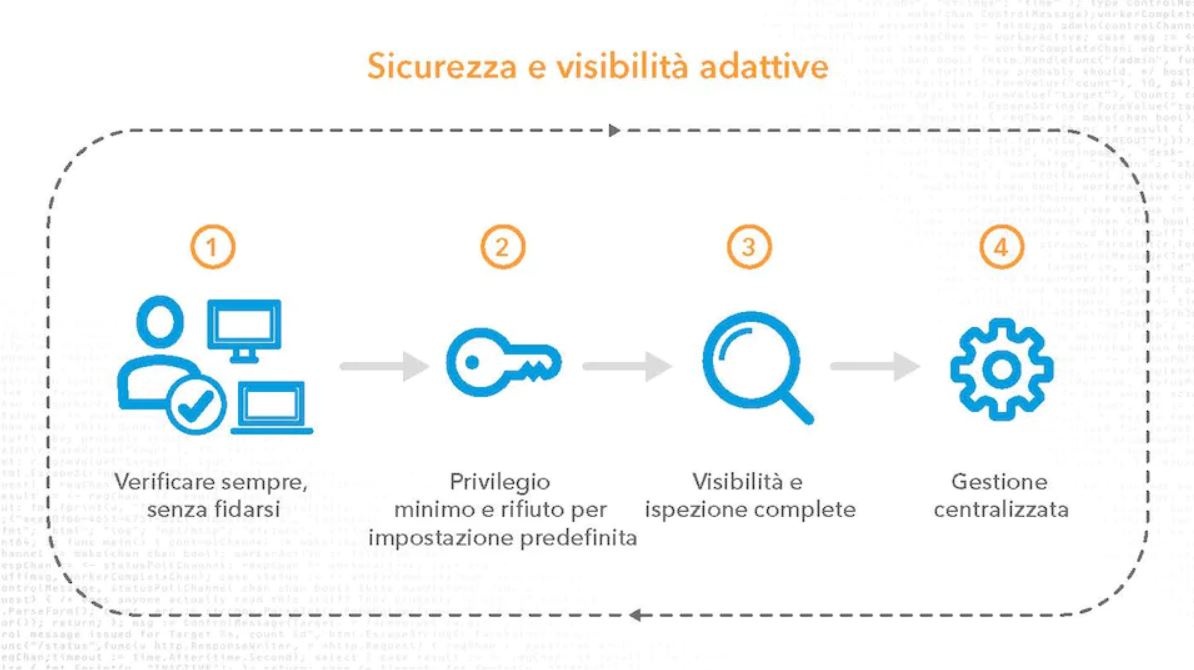

Segmentazione della rete e Zero Trust

La segmentazione della rete e l'implementazione di un modello di sicurezza zero trust possono contribuire a limitare i movimenti trasversali all'interno della rete, rendendo più difficile per gli aggressori l'escalation dei privilegi e l'accesso.

Monitoraggio e risposta agli incidenti

Definire un processo di risposta agli incidenti preciso e investire in strumenti di monitoraggio, quali i sistemi SIEM (Security Information and Event Management) o le soluzioni XDR (Extended Detection and Response) come SentinelOne Singularity, può supportare le organizzazioni a rilevare, rispondere e contenere rapidamente le minacce informatiche.

Conclusioni

L'identificazione dei vettori di attacco e dei nuovi metodi è fondamentale per rimanere un passo avanti rispetto agli aggressori informatici. Esempi reali e recenti campagne APT hanno dimostrato come l'analisi delle TTP arricchisca le informazioni a disposizione dei professionisti della sicurezza, consentendo loro di acquisire preziose conoscenze sulle tattiche e sulle tecniche che devono affrontare.

Anche se gli attaccanti continueranno ad aggiornare metodi e processi, oggi, sono disponibili molti modi grazie ai quali le aziende possono mitigare il rischio e rafforzare le loro difese. Stabilire una strategia di risposta efficace e un monitoraggio continuo e approfondito può incrementare le difese del team interno di un'azienda con solide capacità di rilevamento e risposta.

Le aziende di tutto il mondo si sono già affidate alla piattaforma Singularity di SentinelOne per risolvere proattivamente le minacce moderne a velocità macchina.

Marco Rottigni è Technical Director di SentinelOne

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cybercrime e GenAI: massimo risultato con il minimo sforzo

12-02-2026

Acronis e la fine del supporto a Windows 10: cosa cambia per gli ambienti OT

12-02-2026

AI aziendale: cronaca della fuga di dati e dei sistemi violati in 16 minuti

12-02-2026

Crescono le email con allegati malevoli: +15% nel 2025

12-02-2026

Marco Rottigni

Marco Rottigni