LOTUSLITE, la backdoor APT cinese che sfugge ai controlli

LOTUSLITE è una backdoor usata da un noto APT cinese, che sfrutta esche geopolitiche e tecniche di DLL sideloading per eludere i controlli di sicurezza, mantenere la persistenza e supportare campagne mirate di cyberspionaggio.

Si chiama LOTUSLITE la recente campagna malware mirata al cyberspionaggio contro enti governativi statunitensi, che sfrutta esche geopolitiche legate alle relazioni tra USA e Venezuela e attua una catena di esecuzione semplice, ma estremamente affidabile, basata su DLL sideloading. Grazie allo studio pubblicato dall’Acronis Threat Research Unit, è possibile ricostruire in dettaglio l’intera operazione, dal vettore di consegna fino all’infrastruttura di comando e controllo, e tradurre queste informazioni in indicazioni pratiche di difesa.

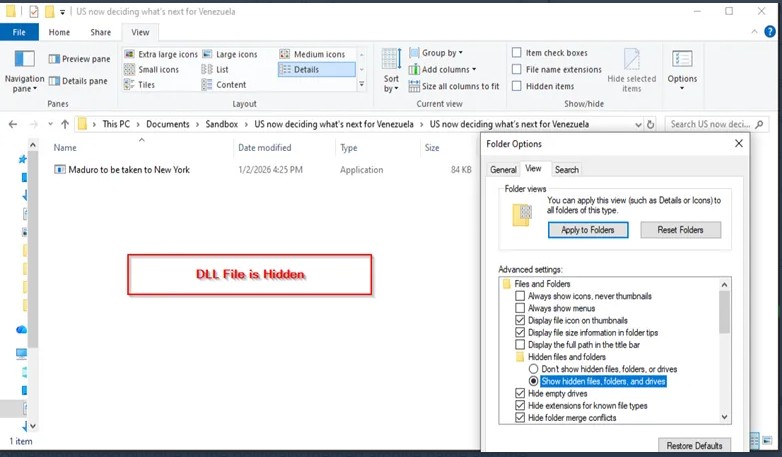

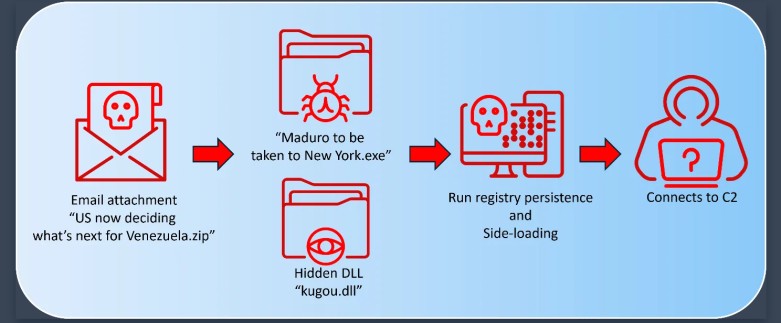

La campagna prende il via da un archivio ZIP dal titolo esplicito US now deciding what’s next for Venezuela.zip per agganciare destinatari che seguono la politica estera statunitense e le relazioni con Caracas. All’interno del pacchetto ci sono un eseguibile legittimo e una DLL nascosta con attributi modificati: è una combinazione tipica delle tecniche degli APT cinesi di Mustang Panda.

Una volta aperto l’archivio, la vittima vede l’eseguibile apparentemente legittimo di un servizio di streaming musicale cinese. Quello che non vede, perché nascosta tramite attributi di file manipolati, è la DLL malevola kugou.dll all’interno della stessa cartella. Il launcher sfrutta la tipica tecnica del DLL sideloading: mediante l’API LoadLibraryW carica la DLL non standard e trasferisce il controllo al codice malevolo senza passare dalla tabella delle importazioni di Windows. È una tecnica che riduce gli indicatori di un caricamento sospetto ed è già stata osservata in vecchie operazioni attribuite a Mustang Panda.

Il cuore operativo dell’attacco è la sopraccitata DLL, che Acronis ha battezzato LOTUSLITE. Si tratta di un impianto scritto in C++ con un set di comandi relativamente basico, ma sufficiente a sostenere un’operazione di spionaggio mirato. La funzione principale gestisce il caricamento del codice in memoria e indirizza il flusso verso due blocchi chiave: la persistenza e il beaconing verso il server di comando e controllo.

LOTUSLITE inserisce funzioni personalizzate nella sezione di inizializzazione, che vengono richiamate in sequenza per impostare percorsi di persistenza e indirizzo del server di comando e controllo, così da ridurre la visibilità dei punti di ingresso più ovvi. Sotto l’aspetto operativo, la backdoor esegue una prima fase di ricognizione locale, estrae nome macchina e username per fornire al server remoto un quadro minimo del sistema infetto, quindi si mette in attesa di istruzioni da remoto.

La comunicazione con il server di comando e controllo è orchestrata in modo da mimetizzare il traffico malevolo nelle connessioni web legittime e per fingere che fosse diretta verso un dominio Microsoft. È interessante anche la presenza di un cookie di sessione fisso, usato probabilmente come identificatore dell’host infetto, che facilita la correlazione fra attività e singola macchina. Inoltre, LOTUSLITE è in grado di creare una shell interattiva per eseguire comandi da remoto e restituire in tempo quasi reale l’output al server e di terminarla quando non serve più, di elencare file in diverse directory, creare nuovi file, scrivere dati e altro. Ci sono poi molteplici tecniche che permettono alla backdoor di resistere ai riavvii e mantenere una presenza stabile sul sistema.

La catena di attacco

La catena di attacco

Un certo numero di fattori comportamentali ha portato Acronis a fare un’attribuzione cauta dell’attacco osservato a Mustang Panda; fra questi dei messaggi inseriti dagli sviluppatori in corrispondenza di due funzioni fittizie della DLL, che sembrano rivendicare esplicitamente un’identità cinese.

Per la difesa, gli esperti esortano a rafforzare il monitoraggio sulle esecuzioni anomale di binari legittimi associati a DLL non standard, a mantenere regole di detection aggiornate sugli hash e sui percorsi di persistenza pubblicati. È inoltre consigliato di curare in modo particolare l’ispezione del traffico in uscita verso endpoint che imitano servizi noti ma presentano combinazioni sospette di User-Agent, Host e cookie fissi. Ultimo ma non meno importante, informare i dipendenti sull’esistenza di una campagna di spear phishing mirato con in allegato il file ZIP indicato in apertura.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab