Blockchain nel mirino: APT nordcoreana usa l’AI per creare backdoor

Il noto APT nordcoreano Kooni prende di mira sviluppatori blockchain con una backdoor PowerShell generata con l’AI per ottenere l’accesso persistente ai loro ambienti di sviluppo.

È possibile combinare spear phishing mirato e una backdoor PowerShell generata con strumenti di AI per scatenare un attacco contro team di sviluppo blockchain e garantire accesso persistente ai threat actor. È esattamente ciò che ha fatto il gruppo APT nordcoreano Konni in un’operazione scoperta e monitorata da Check Point Research. L’obiettivo era ottenere un punto d’appoggio all’interno delle workstation e dei workflow degli sviluppatori, tramite il quale esplorare progetti, servizi e infrastrutture critiche legate al mondo blockchain.

L’attività di Konni non è nuova, ma negli ultimi mesi ha mostrato un’evoluzione costante sia sul piano degli obiettivi sia su quello degli strumenti. Attivo almeno dal 2014, il gruppo a novembre 2025 ha messo in evidenza un salto di qualità nell’uso creativo di servizi legittimi come parte integrante della catena d’attacco e, più di recente, ha abusato dei meccanismi di redirection di domini pubblicitari per aggirare i filtri di sicurezza, sfruttando anche configurazioni errate di siti WordPress come infrastruttura di distribuzione. Nel caso più recente analizzato da Check Point, l’APT si concentra sulle community di sviluppo blockchain di Paesi come Giappone, Australia e India, denotando un ampliamento della superficie geografica di attacco.

La catena di attacco

La catena di attacco

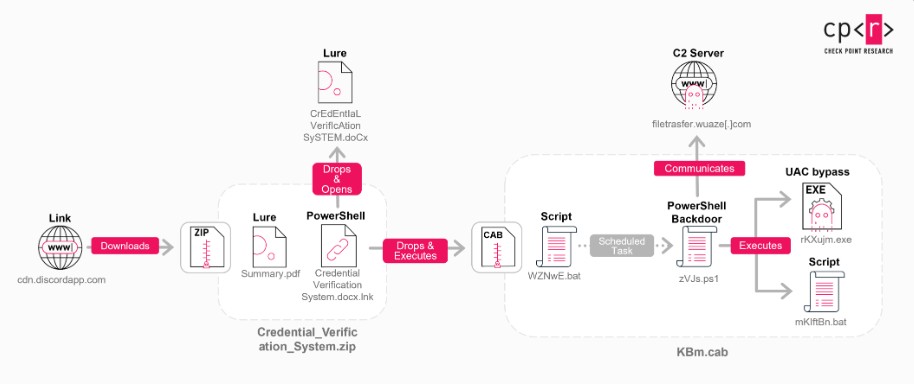

Più nel dettaglio, gli attaccanti hanno preparato archivi ZIP che simulavano documentazione di progetto o requisiti tecnici, caricati sulla CDN di Discord per sfruttare l’affidabilità percepita della piattaforma. All’interno degli archivi hanno inserito due elementi: un documento PDF di esca e un file LNK. L’utente crede di aprire un documento ordinario legato a temi progettuali ma, nel farlo, innesca l’esecuzione della catena di infezione. Come accade spesso, il file LNK lancia un loader PowerShell che estrae due file: un documento Word, che viene aperto per offrire alla vittima un contenuto plausibile e non destare sospetti, e un archivio CAB al cui interno è celata la backdoor PowerShell vera e propria, due script batch e un eseguibile usato come componente di supporto per il bypass dell’UAC. Il primo script batch ha il compito di preparare l’ambiente, instaurare la persistenza e avviare la backdoor in modo che sopravviva al riavvio del sistema.

A quel punto la palla passa al componente PowerShell principale, che incorpora sia controlli anti‑analisi sia funzioni di profiling del sistema, prima di provare a ottenere privilegi elevati mediante la ben nota tecnica del bypass di UAC.

Proprio in questa fase gli analisti hanno rilevato l’evidenza dell’uso di strumenti di AI per generare codice: Check Point sottolinea che il malware presenta una struttura modulare molto pulita, documentazione interna leggibile e commenti che ricordano da vicino i suggerimenti degli assistenti di sviluppo basati su AI, un indizio di tooling assistito usato per standardizzare il codice e accelerarne lo sviluppo, mentre la consegna dell’infezione resta ancorata a vettori collaudati come spear phishing, documenti d’esca e LNK malevoli su servizi legittimi come Discord e WordPress.

Il flusso di esecuzione

Il flusso di esecuzione

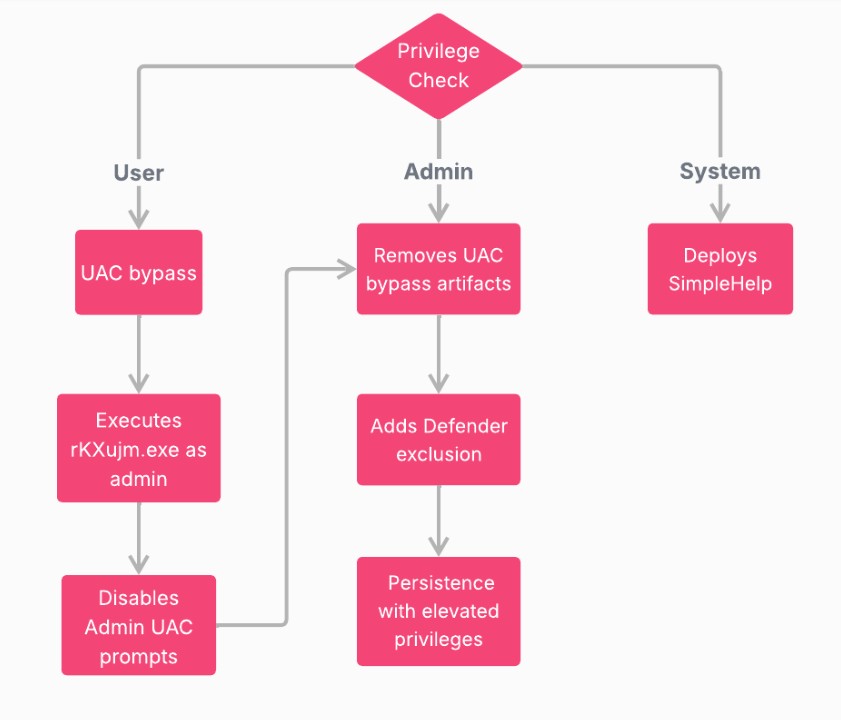

Se i controlli anti‑analisi e anti‑sandbox non rilevano nulla di anomalo, la backdoor procede a raccogliere informazioni sul sistema, definisce il proprio profilo operativo e ottiene privilegi amministrativi senza richiedere esplicitamente una conferma all’utente.

A questo punto ripulisce le tracce più evidenti della fase di setup, rimuovendo l’eseguibile usato per il bypass dell’UAC e riducendo il numero di file sospetti presenti sul sistema, e configura un’esclusione della cartella C:\ProgramData in Microsoft Defender. Infine, richiama il secondo script batch, che ha il compito di sostituire il task pianificato creato in precedenza con uno nuovo che, grazie ai privilegi elevati, garantisce che il malware resti attivo anche a lungo termine

Un altro elemento rilevante della campagna è SimpleHelp, uno strumento legittimo di Remote Monitoring and Management che viene usato per l’accesso remoto persistente. Una volta stabilito un canale di comunicazione stabile con il server di comando e controllo, SimpleHelp offre agli attaccanti funzionalità paragonabili a quelle usate dai team IT per supporto e manutenzione. La difficoltà nell’analisi forense è data anche dal fatto che il server di comando e controllo è protetto da un encryption gate che filtra il traffico in ingresso in modo da bloccare tentativi di analisi automatizzata.

In questo articolo abbiamo parlato di: AI, APT, Backdoor, Blockchain, Cybersecurity, PowerShell, Spear Phishing,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Palo Alto Networks: AI agentica e identity le sfide per l'Italia

12-03-2026

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab