Smantellata la botnet IPStorm

L’FBI ha smantellato una botnet attiva da anni, che aveva infettato migliaia di dispositivi in tutto il mondo. Arrestato il suo ideatore, un cittadino russo-moldavo.

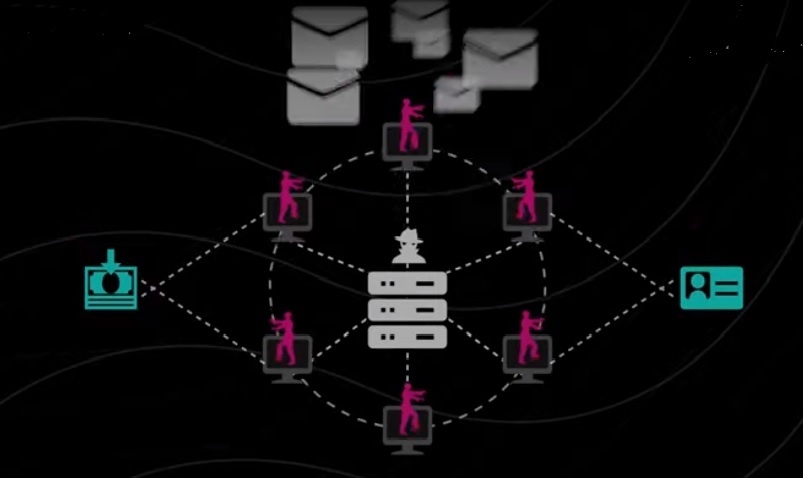

Il Dipartimento di Giustizia degli Stati Uniti ha annunciato che l’FBI ha messo fuori uso la rete e l'infrastruttura di un servizio proxy botnet chiamato IPStorm, che ha veicolato per anni traffico dannoso in modo anonimo attraverso dispositivi infetti Windows, Linux, Mac e Android in tutto il mondo. IPStorm viene descritta come una botnet proxy che ha consentito a lungo a criminali informatici, truffatori e altri di eludere i controlli e rimanere anonimi.

Le vittime della botnet, oltre a diventare inconsapevolmente e involontariamente facilitatrici del cybercrime, hanno subito le conseguenze del dirottamento della larghezza di banda della loro connessione web e hanno rischiato di ricevere pericolosi payload. Il traffico criminale, infatti, veniva di fatto incanalato attraverso i dispositivi compromessi nelle case o negli uffici.

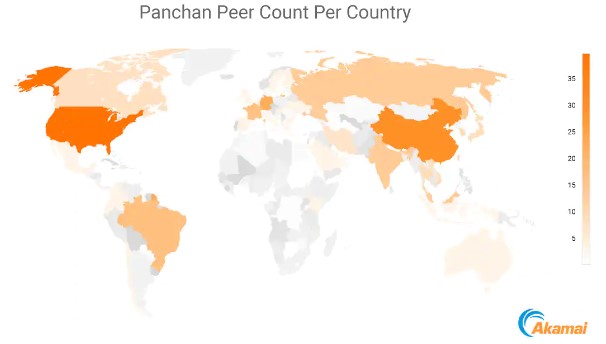

L’operazione dell’FBI ha portato anche a un arresto: il cittadino russo-moldavo Sergei Makinin, che si è dichiarato colpevole di tre capi d'accusa, ha ammesso di aver realizzato un profitto di almeno 550.000 dollari dai servizi proxy venduti a terzi e rischia una pena massima di 10 anni di carcere per frode informatica. Makinin offriva il servizio di proxy attraverso i siti web "proxx.io" e "proxx.net", e secondo l’accusa, fra giugno 2019 e dicembre 2022 ha sviluppato e distribuito il software che ha permesso di connettere alla botnet migliaia di dispositivi connessi a Internet in tutto il mondo.

I dettagli tecnici sul funzionamento di IPStorm e delle sue varianti sono disponibili in un report di Intezer, l’azienda di cybersecurity che ha assistito l'FBI nelle indagini. Sintetizzando, IPStorm è nato come malware per Windows e in seguito si è evoluto per colpire anche le architetture Linux. È questo sviluppo che ha permesso di attaccare i dispositivi IoT basati su Android.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cybercrime e GenAI: massimo risultato con il minimo sforzo

12-02-2026

Acronis e la fine del supporto a Windows 10: cosa cambia per gli ambienti OT

12-02-2026

AI aziendale: cronaca della fuga di dati e dei sistemi violati in 16 minuti

12-02-2026

Crescono le email con allegati malevoli: +15% nel 2025

12-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab