Patch Tuesday di marzo: corrette 60 vulnerabilità di cui 18 RCE

Macchine virtuali e spooler di stampa tornano alla ribalta con le patch del mese di marzo. Ecco le vulnerabilità a cui prestare maggiore attenzione.

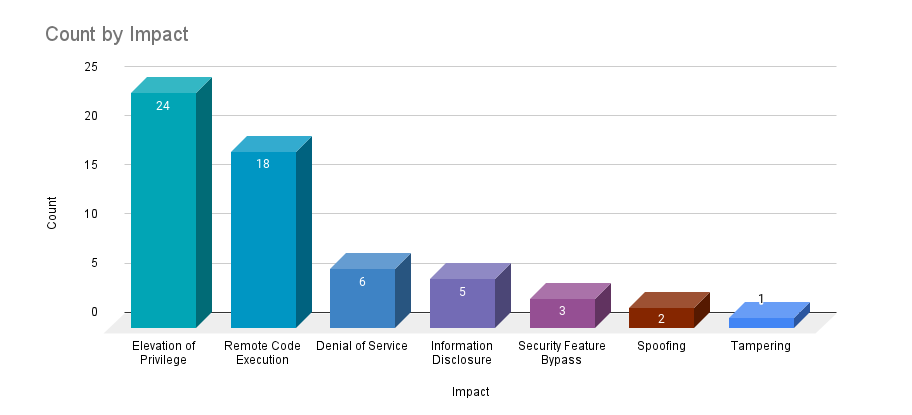

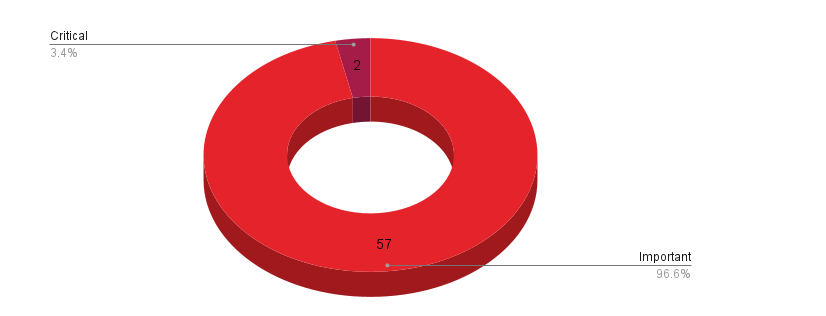

Nell’appuntamento di marzo 2024 con il Patch Tuesday Microsoft ha chiuso 60 vulnerabilità, tra cui diciotto RCE e 24 di escalation dei privilegi. Come accade raramente da un paio d’anni a questa parte, non ci sono falle zero-day. Complessivamente le vulnerabilità critiche sono due, mentre quelle di gravità importante sono 58. Ai bug segnalati se ne aggiungono sei che aprono ad attacchi di Denial of Service (DoS) e altrettante legate all'intercettazione di informazioni personali, mentre solo tre sono relative al bypass delle funzionalità di sicurezza.

I problemi a questo giro riguardano Microsoft Office e componenti, SQL Server, Visual Studio Code, .NET, Microsoft Azure Kubernetes Service, Windows Hyper-V, Windows OLE, Windows Installer, Microsoft Graphics Component e altro.

Le falle critiche

L’assenza di falle zero-day non implica la trascurabilità delle correzioni diffuse dall’azienda di Redmond. Ricordando che la priorità di patching varia in funzione dell’esposizione al rischio di ciascuna infrastruttura, focalizziamo l’attenzione su quelle più critiche.

Fonte: Tenable

Fonte: Tenable

La prima è la CVE-2024-21334, una vulnerabilità RCE di tipo use-after-free relativa all'esecuzione di codice remoto in Open Management Infrastructure (OMI). Interessa il server di gestione OMI (Open Management Infrastructure) open source e ha un punteggio CVSS assegnato di 9.8. Un attaccante non autenticato può sfruttarla da remoto servendosi di una richiesta appositamente predisposta. Questa RCE è la prima per OMI e, nonostante il punteggio CVSS critico, Microsoft la classifica come "Exploitation Less Likely" secondo il Microsoft Exploitability Index. Vale la pena sottolineare che OMI ha ricevuto un'altra patch questo mese, la CVE-2024-21330 per risolvere una vulnerabilità EoP.

Gli esperti di Tenable puntano i riflettori anche sulla falla monitorata con la siglaCVE-2024-21407, che è una RCE relativa a Windows Hyper-V. Ha un punteggio CVSS assegnato di 8.1 ed è classificata come critica. Il punteggio relativamente basso è dovuto al fatto che, per sfruttarla, è necessario che l’attaccante sia autenticato e raccolga informazioni sull'ambiente di destinazione per creare il proprio exploit. La complessità dell'attacco risulta pertanto elevata, ma un attacco ben riuscito può compensare con l'esecuzione di codice da remoto sul server host.

Questa falla è importante perché è relativa alle macchine virtuali, che sono un argomento di interesse crescente per i cyber criminali. Compreso questo mese, dal 2022 sono state divulgate nove vulnerabilità RCE che interessano Windows Hyper-V, sette delle quali classificate come critiche. Sebbene questi bug siano in genere più difficili da sfruttare, l'esecuzione di una macchina virtuale nell'host rappresenta un rischio significativo e queste falle devono essere risolte rapidamente per evitare qualsiasi potenziale uso improprio.

Terzo focus è sulla vulnerabilità monitorata con la sigla CVE-2024-21433, legata all'escalation di privilegi dello spooler di stampa di Windows. È classificata come "Exploitation More Likely" e ha un punteggio CVSS di 7.0 perché il suo sfruttamento richiederebbe all'attaccante di vincere una race condition. In cambio riceverebbe i privilegi SYSTEM.

Anche qui la segnalazione è importante per la storia delle vulnerabilità dello spooler di stampa di Windows, che ha insegnato con PrintNightmare e seguenti a non sottovalutare mai questo ambito. Solo nel 2022 sono state corrette 35 vulnerabilità relative al Print Spooler nell'ambito del Patch Tuesday.

Fonte: Tenable

Fonte: Tenable

Altre falle

Sono da valutare con un occhio di interesse anche altre falle. La prima è la CVE-2024-21400 relativa all'escalation di privilegi nel Azure Kubernetes Service Confidential Containers (AKSCC). CVE-2024-26199 è sempre una vulnerabilità legata all'escalation di privilegi più elevati, ma riguarda Microsoft Office e consente a un attaccante di ottenere privilegi di sistema. Si tratta di un rischio concreto perché secondo Microsoft "qualsiasi utente autenticato potrebbe attivare questa vulnerabilità, senza bisogno dei privilegi di amministratore o altri privilegi elevati".

La vulnerabilità monitorata con la sigla CVE-2024-21411 riguarda infine l'esecuzione di codice remoto in Skype for Consumer, e può essere attivata da un link o da un'immagine dannosa. È sufficiente che l’utente attivi il link o scarichi l’immagine dalla chat per attivare lo sfruttamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab