Protocollo RDP sfruttato nel 90% degli attacchi

Gli esperti di Sophos che si occupano di Incident Response lanciamo l’allarme: nella maggior parte dei casi, il primo accesso viene ottenuto mediante lo sfruttamento del protocollo RDP.

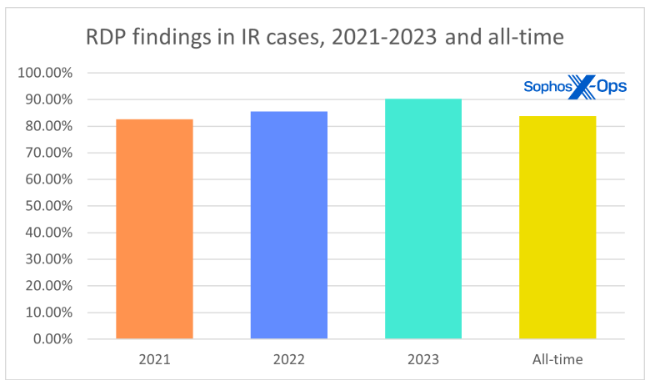

Nel 90% degli attacchi sferrati nel 2023, i cybercriminali hanno sfruttato a proprio vantaggio il protocollo RDP (Remote Desktop Protocol). Il dato è contenuto nella analisi Active Adversary dal titolo It’s Oh So Quiet (?): The Sophos Active Adversary Report for 1H 2024 pubblicata da Sophos sulla base dell’esame di oltre 150 casi di Incident response (IR) gestiti dal team Sophos X-Ops nel 2023. Dai dati emerge inoltre che i servizi remoti esposti come l’RDP sono stati il vettore più comune attraverso il quale gli attaccanti sono riusciti a violare le reti, rappresentando la via di accesso iniziale nel 65% dei casi IR del 2023.

Questo nonostante dai tempi della pandemia gli esperti di cybersecurity sottolineino i rischi legati all’RDP e la necessità di proteggerne l’uso mediante soluzioni di cybersecurity. La situazione in realtà peggiora nel tempo anziché migliorare, dato che quello attuale è il dato peggiore dal 2021 a oggi. È quindi spiegato il motivo per il quale gli attaccanti continuano a sfruttare i servizi remoti esterni come il metodo di accesso iniziale più frequente. E il motivo per il quale i difensori hanno il dovere di prioritizzare la gestione di questi servizi nella valutazione dei rischi aziendali.

Lo sfruttamento di un RDP esposto è solo il primo anello della catena di attacco, a cui seguono poi i movimenti laterali, l’escalation dei privilegi, l’eventuale esfiltrazione dei dati e altre attività malevole, fra cui le più frequenti sono l’installazione di malware, la disabilitazione delle difese informatiche e la cifratura dei dati (in caso di ransomware).

Una questione di credenziali

La genesi del problema è nella scarsa protezione delle credenziali di accesso e nella mancata adozione delle best practice per la gestione degli accessi. Sophos ricorda infatti che da diversi mesi le credenziali compromesse hanno superato lo sfruttamento delle vulnerabilità quanto a causa di attacco più comune e anzi sono la principale causa primaria di attacchi di sempre, dato che riguardando quasi un terzo di tutti i casi IR.

Come andrebbero protette le credenziali? Partendo dalle regole di base di cyber hygiene: attivazione dell’autenticazione multi-fattore (assente nel 43% delle casistiche IR del 2023), utilizzo di password lunghe, complesse e uniche, cambiate spesso. Una adeguata protezione EDR dei sistemi usati per accedere alle risorse aziendali, l’adozione di una filosofia Zero Trust per regolamentare l’accesso alle risorse aziendali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab