Pumpkin Eclipse: 600.000 router oscurati in 72 ore

È un attacco fuori dal comune quello andato in scena a ottobre 2023 ai danni di cittadini di diversi stati del Midwest degli Stati Uniti. I modem hanno smesso di funzionare ed è stato necessario sostituirli fisicamente.

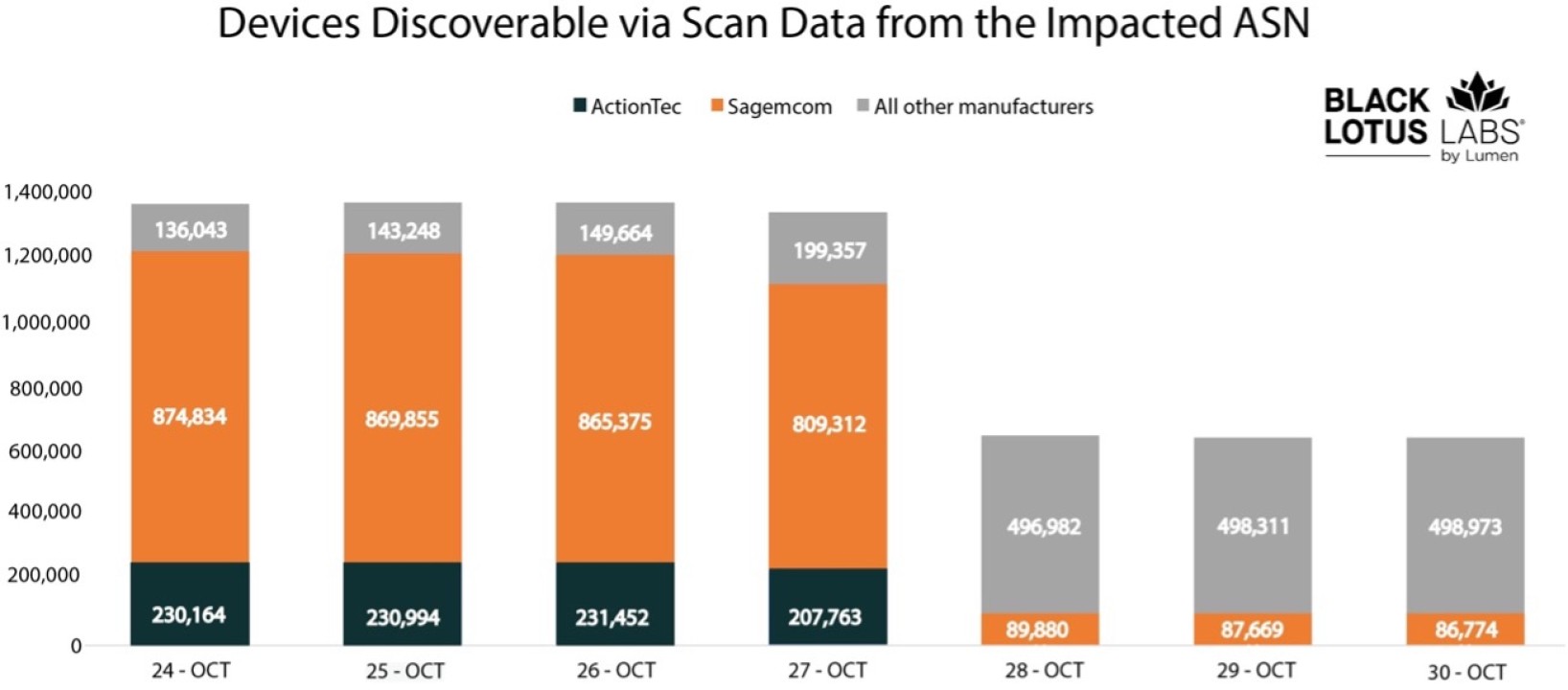

Immaginate che cosa accadrebbe se la maggior parte dei router utilizzati dalle famiglie statunitensi improvvisamente si spegnesse, magari uno o due giorni prima delle elezioni presidenziali. Potrebbe essere l’incipit di un racconto distopico, oppure l’attuazione di un cyber attacco attentamente pianificato. Il dubbio sorge leggendo un report di cybersecurity di Lumen Technologies in cui gli esperti dei Black Lotus Labs hanno descritto un incidente realmente accaduto fra il 25 e il 27 ottobre 2023, quando nell’arco di 72 ore si sono spenti più di 600.000 router SOHO dello stesso service provider americano. Il 49% di tutti i modem attivi dell’ISP in questione. Non si è trattato di un malfunzionamento temporaneo: è stata necessaria la sostituzione hardware di tutte le apparecchiature in questione.

Rewind

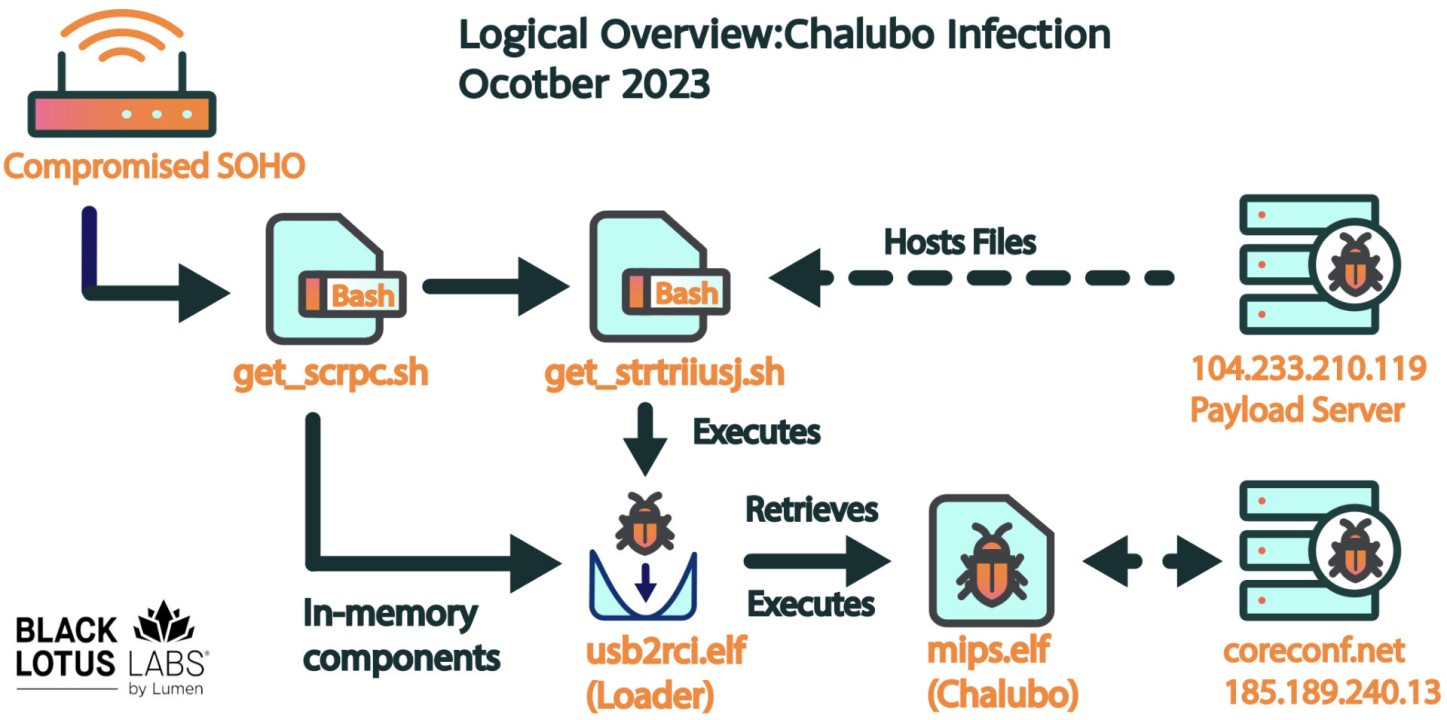

Alla fine di ottobre 2023 i Black Lotus Labs di Lumen Technologies sono venuti a conoscenza di un numero elevato di reclami sui forum pubblici relativi al blocco di un elenco specifico di tre modelli di router legati allo stesso ISP. Hanno avviato un'indagine e hanno scoperto che quasi la metà dei dispositivi dell’ISP in questione (Windstream) risultava fuori rete e hanno rintracciato un server di payload con una directory aperta da cui si deduceva il percorso di un meccanismo di infezione a più stadi per l’installazione del RAT Chalubo, una botnet globale che colpisce gateway SOHO e dispositivi IoT. I ricercatori hanno battezzato l’attacco Pumpkin Eclipse.

La catena di infezione

La catena di infezione

Gli attaccanti sono tuttora ignoti, così come non ci sono prove forensi del metodo di accesso iniziale impiegato. Gli esperti ipotizzano che il primo anello della catena sia stato un abuso di credenziali o lo sfruttamento di un’interfaccia amministrativa esposta. A seguito dell’accesso iniziale, la catena di infezione è proseguita con una serie di script shell che hanno portato al caricamento e avvio di Chalubo da un server esterno. Il trojan di accesso remoto (RAT), che è stato documentato per la prima volta da Sophos nell'ottobre 2018, ha infettato i router ed è stato usato per offuscare l’attività criminale: ha rimosso tutti i file dalla memoria, ha assunto il nome di un processo casuale già presente sul dispositivo e ha crittografato tutte le comunicazioni con il server di comando e controllo (C2).

Chalubo dispone di payload progettati per tutti i principali kernel SOHO/IoT, ha funzionalità predefinite per eseguire attacchi DDoS e può eseguire qualsiasi script in linguaggio di programmazione Lua. Ma non è stato progettato specificatamente per attacchi distruttivi come quello in oggetto. Per questo motivo gli esperti reputano che gli attaccanti abbiano scelto una famiglia di malware molto diffusa solo per ostacolare l'attribuzione - cosa che non avrebbero potuto ottenere se avessero impiegato un toolkit sviluppato su misura.

I possibili scenari

Ai lettori più attenti non sarà sfuggita una importante analogia: un attacco di questa portata e di questo genere finora ha un solo precedente nella storia: nel 2022, appena prima dell’invasione russa dell’Ucraina, 10.000 modem ucraini dello stesso provider furono messi fuori uso con il celebre attacco AcidRain. Nel caso statunitense i modelli di router sono due (due prodotti da ActionTec e uno da Sagemcom) e fanno capo a un solo ISP.

I dati di scansione Internet che mostrano il numero di dispositivi attivi dell'ISP interessato

I dati di scansione Internet che mostrano il numero di dispositivi attivi dell'ISP interessato

Che si sia trattato di un maldestro tentativo di sovrascrivere il firmware con un'immagine modificata e qualcosa è andato storto? Pensando a un’attività APT, la sovrascrizione del firmware dei router avrebbe dovuto essere fatta con un'immagine funzionante, modificata per integrare una backdoor e una comune soluzione per ottenere la persistenza.

Che sia stato un test per un cyber attacco futuro su larga scala? Senza esagerare con la fantasia, è da tempo che gli esperti di cybersecurity allertano su potenziali attacchi legati alle elezioni presidenziali negli USA: potrebbe coinvolgere la maggior parte dei router utilizzati dalle famiglie americane per sfruttarli in un attacco orchestrato?

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab