Cisco Talos: l’abuso di credenziali è il vettore d’attacco più diffuso

Gli attacchi contro sanità e servizi finanziari sono in aumento. I cyber criminali entrano quasi spesso in rete abusando di credenziali valide.

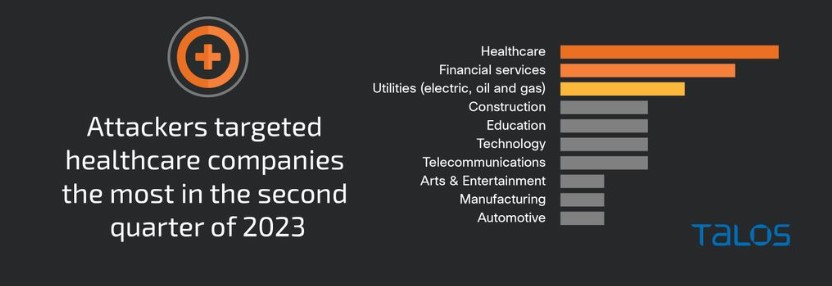

Fra aprile e giugno i ransomware sono aumentati del 17% rispetto ai primi tre mesi del 2023. Il dato è pubblicato nel Cisco Talos Incident Response Quarterly Report relativo appunto al secondo trimestre, da cui emerge anche che le estorsioni sono lievitate del 25% e che i gruppi maggiormente attivi includono ora le famiglie 8base e MoneyMessage. A doversi difendere dal maggior numero di attacchi cyber sono state la sanità, i servizi finanziari e le utility, seguite a distanza da edilizia, istruzione e altro.

Il tipo di attacco più usato dai cyber criminali è stato il furto di dati a scopo estorsivo. Una scelta scontata considerato che chi orchestra gli attacchi è economicamente motivato, e che ormai accade sempre più spesso che gli attacchi ransomware non eseguano nemmeno più la crittografia, perché le vittime sono più predisposte a pagare per la non divulgazione dei dati esfiltrati. Questo elemento può anche essere correlato alla scelta delle vittime: la sanità è fra i maggiori produttori di dati sensibili, i servizi finanziari sono fra i più ricchi.

I vettori iniziali

L’interesse dei difensori deve accentrarsi sulle TTP che gli attaccanti hanno sfruttato per il primo accesso alla rete aziendale: chiudere questa porta è fondamentale per scongiurare nuovi attacchi. In questo il report di Cisco Talos è un prezioso alleato: scorrendolo si apprende infatti che nel 40% degli interventi totali, i criminali informatici hanno ottenuto l'accesso iniziale utilizzando credenziali compromesse per accedere ad account validi. Il dato è in aumento del 22% rispetto al primo trimestre del 2023.

Il dato non sorprende, Talos ricorda che per arginare questo fenomeno sarebbe sufficiente implementare in maniera corretta l’autenticazione a più fattori (MFA). Tornando ai dati, infatti, sul 40% dei casi indicati sopra, il 90% non disponeva di MFA. E in altri casi l'MFA non era configurato correttamente e gli attaccanti sono riusciti ad aggirarlo con attacchi di esaurimento (quando l'aggressore tenta di autenticarsi ripetutamente a un account utente con credenziali valide per sommergere le vittime di notifiche push MFA, sperando che alla fine accetti).

Le mosse successive dei criminali informatici sono state poi orchestrate senza malware (che potrebbero essere facilmente identificati e bloccati dalle difese cyber), abusando dell’utility di sistema PowerShell. In questo frangente l’unico rimedio è l’impiego di AI e monitoraggio comportamentale per rilevare le attività anomale in rete e segnalarle al SOC per un controllo più approfondito.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab