Patch Tuesday: Microsoft chiude 3 vulnerabilità zero-day

Un Patch Tuesday con pochissime correzioni vede come protagoniste tre falle zero-day di cui due attivamente sfruttate.

Sono 38 le vulnerabilità di sicurezza corrette da Microsoft con il Patch Tuesday di maggio 2023. Un numero decisamente più basso del solito, che include tuttavia tre vulnerabilità zero-day e sei critiche, mentre le restanti 32 sono classificate come importanti. Nella sua analisi, Crowdstrike evidenzia che la principale categoria tipo di rischio di questo mese è l'esecuzione di codice da remoto (RCE), a cui sono legate 12 falle, seguito dall'escalation dei privilegi e dalla divulgazione di informazioni (a cui fanno capo 8 vulnerabilità ciascuno).

Come d’abitudine accendiamo i riflettori sui bug a maggiore rischio, ossia i due zero-day attivamente sfruttati. CVE-2023-29336 è una falla legata all'escalation di privilegi e riguarda il driver del kernel Win32k che ha un punteggio CVSS di 7.8. Secondo Microsoft, un attaccante che sfrutta con successo questa vulnerabilità può ottenere i privilegi di SISTEMA. Dato che sono stati segnalati sfruttamenti attivi, non sono stati diffusi dettagli su come è stato abusato per evitare un effetto domino.

La falla CVE-2023-24932 riguarda invece un bug di bypass della funzione di avvio protetto. Un attaccante può sfruttarla per installare il bootkit UEFI BlackLotus. La procedura di sfruttamento richiede che l’attaccate abbia accesso fisico o disponga dei diritti amministrativi del dispositivo target, per questo la falla ha un punteggio CVSS di 6.7. Il pericolo è tuttavia altissimo perché come ben noto i bootkit UEFI sono malware inseriti nel firmware, invisibili ai software di sicurezza in esecuzione installati in Windows.

Nel dettaglio, il bootkit BlackLotus è noto da ottobre 2022, quando il codice è stato proposto in vendita sui forum del dark web. Microsoft ha pubblicato delle linee guida per rilevare gli attacchi di questo tipo e con questa tornata di update chiude la vulnerabilità che veniva sfruttata per la sua diffusione. Tuttavia ci sono due problemi: l'aggiornamento risolve la vulnerabilità aggiornando Windows Boot Manager, ma non lo abilita per impostazione predefinita, pertanto sono necessari ulteriori passaggi per mitigare la vulnerabilità, come descritto nel dettaglio alla pagina dedicata.

L’altra questione è che il bootkit viene aggiornato di frequente, quindi non bisogna abbassare la guardia anche dopo avere chiuso la falla. Ultimo ma non meno importante, Microsoft segnala che il rischio riguarda anche alcune macchine virtuali o dispositivi basati su cloud, nonché distribuzioni Linux, e in questi casi si sta ancora cercando di mitigare il problema.

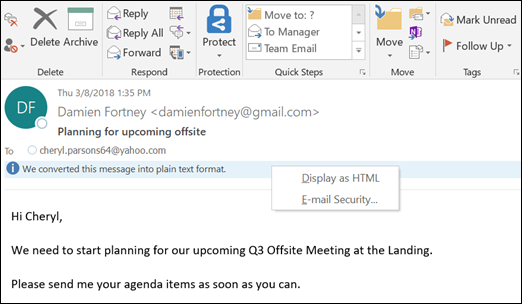

Vale la pena poi soffermarsi anche sulla vulnerabilità zero-day (ma non attivamente sfruttata) CVE-2023-29325 relativa all'esecuzione di codice da remoto in Windows OLE (Microsoft Outlook). È quella che ha il puntegio CVSS più elevato del gruppo: 8.1 (Critico). Può essere sfruttata utilizzando email appositamente predisposte, che una volta aperte dalla vittima avviano l'esecuzione di codice malevolo da remoto. Affinché l’attacco abbia successo l’attaccante deve vincere una condizione di “race” e intraprendere ulteriori azioni. Abbassare la soglia di rischio di questo attacco è relativamente semplice, almeno nella teoria: basta leggere tutti i messaggi in formato testo, cosa che pochissimi fanno per abitudine.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab