DLL Hijacking: una minaccia senza tempo che si evolve

Gli attacchi DLL hijacking sono raddoppiati negli ultimi due anni, coinvolgendo malware e gruppi APT: Windows resta esposto, mitigazione e AI sono ora fondamentali.

Gli attacchi di tipo DLL hijacking rappresentano una delle tecniche più longeve e insidiose in circolazione. Nati oltre vent’anni fa, gli attacchi di questo tipo sfruttano una vulnerabilità strutturale del sistema operativo Windows e, in particolare, il modo in cui i processi gestiscono il caricamento delle librerie dinamiche (le DLL appunto). Di recente si stanno moltiplicando i report che riportano di un aumento esponenziale degli attacchi sia su software legacy sia su applicazioni moderne, a conferma che parliamo di una minaccia tutt’altro che superata.

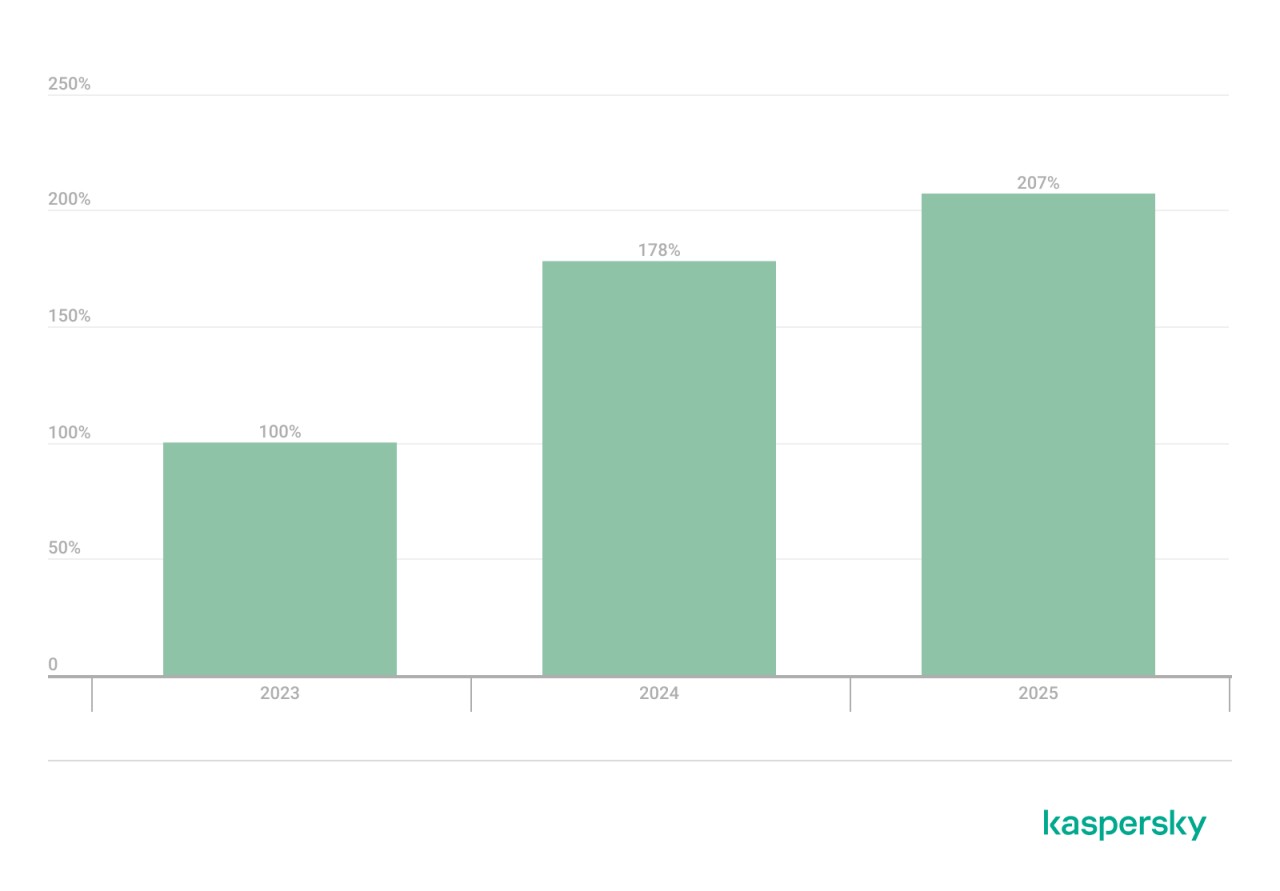

Secondo i dati più aggiornati diffusi da Kaspersky, negli ultimi due anni il numero di attacchi di tipo DLL hijacking è raddoppiato rispetto ai livelli del 2023. La crescita riguarda sia i malware più comuni, come stealer e trojan bancari, sia campagne mirate condotte da gruppi APT, con attività rilevate in Russia, Africa, Corea del Sud e altre regioni strategiche. Secondo i dati più recenti, l’AI sta assumendo un ruolo centrale anche nell’identificazione tempestiva dei tentativi di DLL hijacking: gli esperti di Kaspersky hanno individuato e bloccato attacchi avanzati, tra cui quelli attribuiti al gruppo ToddyCat. Kaspersky rileva inoltre una correlazione tra l’aumento dei tentativi di sideloading delle DLL e la crescita delle campagne di infostealer e loader dannosi, sottolineando che la protezione basata su AI è diventata essenziale per fronteggiare una minaccia in rapida evoluzione.

Il DLL hijacking

La logica di funzionamento degli attacchi di tipo DLL hijacking è invariata nel tempo: il processo di caricamento delle DLL da parte delle applicazioni Windows può essere manipolato dagli attaccanti, che riescono a far caricare una libreria dannosa al posto di quella originale. Una operazione che avviene sfruttando la routine di ricerca delle DLL, che segue una sequenza su cui è possibile intervenire, inserendo file malevoli nei punti in cui l’applicazione va a cercare le librerie richieste.

Andamento del numero di attacchi di DLL hijacking

Andamento del numero di attacchi di DLL hijacking

Vittime di questi attacchi possono essere sia grandi organizzazioni sia singoli utenti, con modalità operative che variano a seconda dell’obiettivo: si va dalla compromissione silenziosa di workstation aziendali, fino all’escalation di privilegi sulle infrastrutture critiche. Un tratto distintivo del DLL hijacking è la capacità di bypassare molti sistemi di controllo: il codice dannoso viene eseguito da un processo legittimo, difficilmente rilevato dalle soluzioni di sicurezza tradizionali. Questa caratteristica spiega perché siano coinvolti ransomware, stealer, trojan bancari e gruppi APT particolarmente attivi proprio in questo ambito.

La facilità di implementazione di questa tecnica, unita al fatto che non richiede necessariamente lo sfruttamento di vulnerabilità zero-day, la rende uno dei vettori preferiti dai cybercriminali. Il mercato del malware riconosce il valore strategico del DLL hijacking, che consente attacchi mirati, persistenti e altamente difficili da intercettare nella fase iniziale.

La mitigazione

Gli attaccanti perfezionano di continuo la capacità di offuscare il codice, di cifrare le DLL e modificarne la struttura per eludere le verifiche di integrità e la firma digitale. L’escalation di privilegi attraverso DLL hijacking consente agli attaccanti di prendere il controllo completo di una macchina, distribuire ulteriori payload e mantenere l’accesso nel tempo.

Fra i suggerimenti pratici per ridurre l’esposizione al rischio, Kaspersky sottolinea l’importanza di mantenere i software costantemente aggiornati, perché molte vulnerabilità note vengono corrette attraverso patch che eliminano la possibilità di manipolare la routine di caricamento delle librerie. Bisogna poi limitare al massimo l’utilizzo di software legacy, che rappresentano una superficie di attacco privilegiata. I controlli sui privilegi di esecuzione delle applicazioni sono poi fondamentali: operare con i privilegi minimi necessari riduce drasticamente l’impatto di una compromissione.

Le attività di monitoring dedicate alle directory di sistema sono un alleato prezioso, soprattutto dove sono più frequenti i tentativi di scrittura non autorizzata. Infine, la prevenzione non si basa solo su strumenti automatizzati ma anche sulla formazione costante degli utenti, dato che comprendere i meccanismi tecnici del DLL hijacking consente di adottare misure di hardening efficaci e di reagire tempestivamente ai primi segnali di compromissione.

In questo articolo abbiamo parlato di: AI, APT, DLL hijacking, Endpoint Security, Malware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ammiocuggino, Spalaletame e gli Esperti veri

01-03-2026

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab