Hacker compromettono 11 fornitori di servizi IT, miravano alle reti dei clienti

Gli esperti del Symantec Attack Investigation Team hanno scoperto un attacco ai danni di 11 fornitori di servizi IT. A sferrarli il gruppo Tortoiseshell, usando backdoor e tecniche avanzate.

I ricercatori del Symantec Attack Investigation Team hanno pubblicato un nuovo avviso sulla sicurezza in cui documentano un attacco hacker che ha compromesso 11 fornitori di servizi IT, probabilmente con l'intento di ottenere l'accesso alle reti dei clienti. Il gruppo, soprannominato Tortoiseshell, è attivo almeno da luglio 2018 e ha colpito recentemente a luglio di quest'anno usando strumenti di hacking sia personalizzati sia standard.

A quanto risulta, almeno in due casi i cybercriminali hanno ottenuto l'accesso a livello di amministratore di dominio alle reti dei provider IT compiti. Hanno così potuto controllare tutte le macchine connesse e hanno installato malware su centinaia di computer. Il numero insolitamente elevato suggerisce che gli aggressori siano stati costretti a infettare molte macchine prima di trovare quelle di loro interesse.

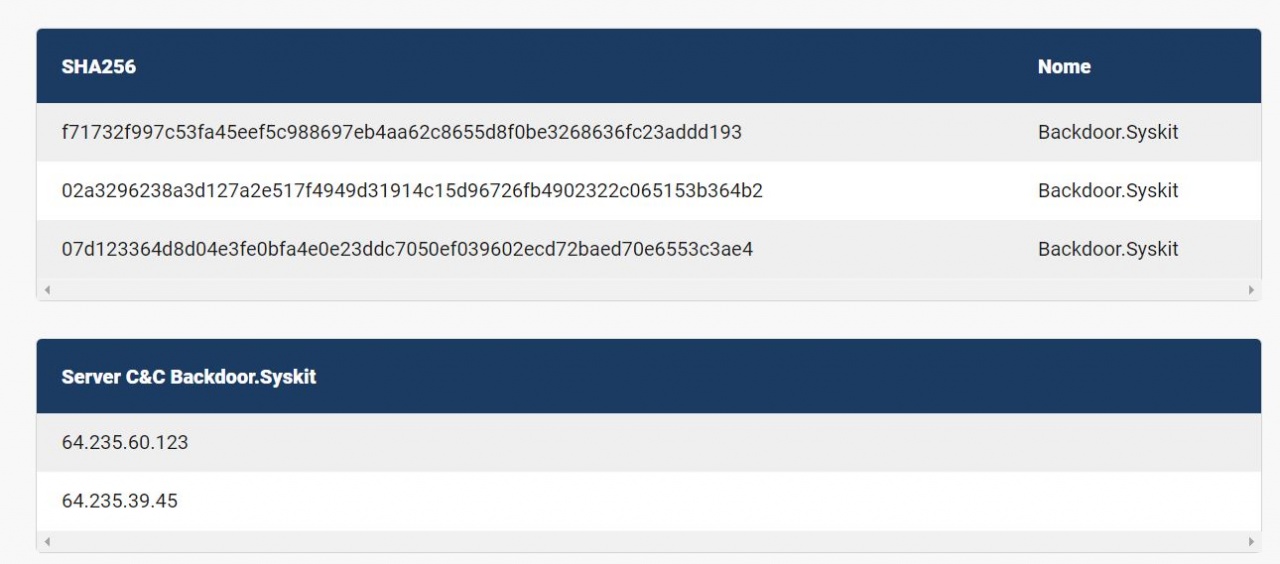

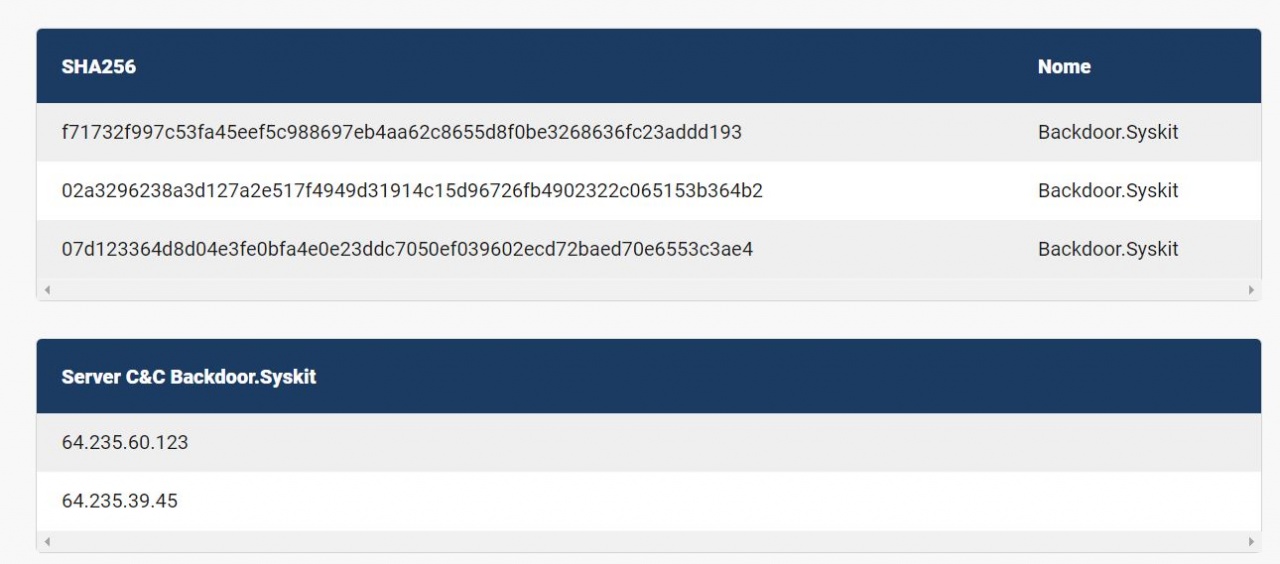

I dati per identificare eventuali attacchi di Tortoiseshell

I dati per identificare eventuali attacchi di Tortoiseshell

Per ora gli attacchi hanno interessato solo il medio Oriente, in particolare in Arabia Saudita. Lo strumento usato è stato il malware Backdoor.Syskit, una backdoor che può scaricare ed eseguire strumenti e comandi aggiuntivi. L'aspetto che preoccupa gli esperti di sicurezza è che in tutti i casi si è trattato di attacchi che richiedono una pianificazione notevole e l'impiego di strumenti software, hardware e servizi. Questo suggerisce che Tortoiseshell è probabilmente un gruppo esperto.

Symantec spiega ad ArsTechnica che "la parte più avanzata di questa campagna è stata la pianificazione e l'implementazione degli attacchi stessi. L'attaccante doveva raggiungere più obiettivi contemporaneamente al fine di compromettere i veri obiettivi. L'uso di malware personalizzati e unici, sviluppati appositamente per questa campagna, mostra che l'attaccante ha risorse e capacità che la maggior parte degli avversari di livello medio-basso semplicemente non ha".

Fortunatamente la campagna è stata tutt'altro che perfetta. La backdoor personalizzata aveva un comando "kill me" che consentiva agli aggressori di disinstallare il malware e rimuovere tutte le tracce di infezione. Ma due delle reti compromesse hanno denotato la presenza di malware su centinaia di computer, smascherando l'accaduto. Gli esperti spiegano che "compromettere centinaia di host in questo tipo di attacco toglie la forza della campagna stessa". In altre parole, meno sono gli obiettivi più è facile coprire le tracce. In questo caso, "dovendo infettare molti host, l'attaccante si è messo in una posizione di svantaggio e ha aumentato il rischio di essere scoperto".

Detto questo, gli esperti di Symantec non hanno ancora compreso fino in fondo la modalità usata da Tortoiseshell per infettare le 11 reti. Una shell Web (uno script caricato su un server Web per fornire agli hacker l'amministrazione remota della macchina) è stata la prima indicazione di infezione. La sua presenza suggerisce che i membri di Tortoiseshell probabilmente hanno compromesso un server Web e quindi lo hanno utilizzato per distribuire malware sulla rete. Il resto però resta al momento oscuro. Per dare modo ad altri di chiarire il mistero Symantec ha pubblicato gli indirizzi IP dei server di controllo di Tortoiseshell e gli hash crittografici del software utilizzato dal gruppo. Chissà che i responsabili IT possano utilizzare queste informazioni per stabilire se le reti sotto la loro responsabilità abbiano subito la stessa infrazione.

A quanto risulta, almeno in due casi i cybercriminali hanno ottenuto l'accesso a livello di amministratore di dominio alle reti dei provider IT compiti. Hanno così potuto controllare tutte le macchine connesse e hanno installato malware su centinaia di computer. Il numero insolitamente elevato suggerisce che gli aggressori siano stati costretti a infettare molte macchine prima di trovare quelle di loro interesse.

I dati per identificare eventuali attacchi di Tortoiseshell

I dati per identificare eventuali attacchi di TortoiseshellPer ora gli attacchi hanno interessato solo il medio Oriente, in particolare in Arabia Saudita. Lo strumento usato è stato il malware Backdoor.Syskit, una backdoor che può scaricare ed eseguire strumenti e comandi aggiuntivi. L'aspetto che preoccupa gli esperti di sicurezza è che in tutti i casi si è trattato di attacchi che richiedono una pianificazione notevole e l'impiego di strumenti software, hardware e servizi. Questo suggerisce che Tortoiseshell è probabilmente un gruppo esperto.

Symantec spiega ad ArsTechnica che "la parte più avanzata di questa campagna è stata la pianificazione e l'implementazione degli attacchi stessi. L'attaccante doveva raggiungere più obiettivi contemporaneamente al fine di compromettere i veri obiettivi. L'uso di malware personalizzati e unici, sviluppati appositamente per questa campagna, mostra che l'attaccante ha risorse e capacità che la maggior parte degli avversari di livello medio-basso semplicemente non ha".

Fortunatamente la campagna è stata tutt'altro che perfetta. La backdoor personalizzata aveva un comando "kill me" che consentiva agli aggressori di disinstallare il malware e rimuovere tutte le tracce di infezione. Ma due delle reti compromesse hanno denotato la presenza di malware su centinaia di computer, smascherando l'accaduto. Gli esperti spiegano che "compromettere centinaia di host in questo tipo di attacco toglie la forza della campagna stessa". In altre parole, meno sono gli obiettivi più è facile coprire le tracce. In questo caso, "dovendo infettare molti host, l'attaccante si è messo in una posizione di svantaggio e ha aumentato il rischio di essere scoperto".

Detto questo, gli esperti di Symantec non hanno ancora compreso fino in fondo la modalità usata da Tortoiseshell per infettare le 11 reti. Una shell Web (uno script caricato su un server Web per fornire agli hacker l'amministrazione remota della macchina) è stata la prima indicazione di infezione. La sua presenza suggerisce che i membri di Tortoiseshell probabilmente hanno compromesso un server Web e quindi lo hanno utilizzato per distribuire malware sulla rete. Il resto però resta al momento oscuro. Per dare modo ad altri di chiarire il mistero Symantec ha pubblicato gli indirizzi IP dei server di controllo di Tortoiseshell e gli hash crittografici del software utilizzato dal gruppo. Chissà che i responsabili IT possano utilizzare queste informazioni per stabilire se le reti sotto la loro responsabilità abbiano subito la stessa infrazione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab