Sistemi ICS sempre più nel mirino

I sistemi ICS hanno passato un 2018 costellato di attacchi e vulnerabilità, secondo una indagine di Kaspersky Lab

I sistemi ICS sono sempre più a rischio di attacchi mirati. Lo rivela - anzi, meglio dire che lo conferma - un report di Kaspersky Lab. Il report indica in particolare che la percentuale dei sistemi di controllo industriale (ICS, Industrial Control System) su cui sono stati rilevati software malevoli è in aumento. Dal 44 percento del 2017 siamo saliti al 47,2. E ogni mese del 2018 ha mostrato un tasso superiore al corrispondente mese del 2017. L'incremento complessivo del 2018 non è quindi dovuto a picchi anomali ma ad un aumento generalizzato del livello di attacco.

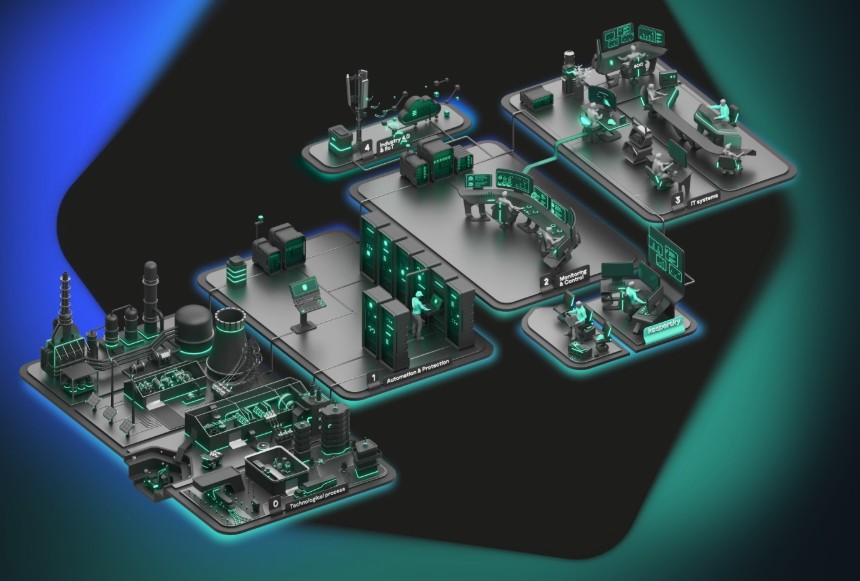

I sistemi ICS analizzati da Kaspersky includono i PC Windows che operano come sistemi di controllo e acquisizione dati in reti SCADA. Ma anche server e gateway per la memorizzazione dei dati industriali, postazioni fisse e mobili di tecnici e operatori, unità di interfaccia uomo-macchina.

Si nota che alcune nazioni e regioni del mondo sono particolarmente vulnerabili o prese di mira. Ad esempio Africa (60,5 percento di tasso di infezione dei sistemi ICS), Sudest Asiatico (57,8), Asia meridionale (53,5). Le nazioni più "sensibili" sono Vietnam (infezioni al 70 percento), Algeria (69,9), Tunisia (64,6).

Secondo Kaspersky, ad attaccare i sistemi ICS sono tanto le APT quanto la criminalità informatica meno organizzata. Per le prime sono in gioco gruppi vecchi e nuovi come Leafminer, BlackEnergy, MuddyWater, APT33, Lazarus. La criminalità generica lancia invece "semplici" attacchi ransomware e di campagne di spear phishing per rubare informazioni.

Una volta raggiunto un PC o un server che controlla i (o fa da) sistemi ICS, si sfruttano le vulnerabilità software che ha a bordo. Secondo Kaspersky, nel 2018 sono state identificate 415 nuove vulnerabilità in questo ambito. In prevalenza per i sistemi di manufacturing (115 vulnerabilità) e quelli di controllo e distribuzione energetica (110).

Tali vulnerabilità hanno coinvolto in maggioranza (34 percento dei casi) i software ingegneristici come le piattaforme di sviluppo delle applicazioni SCADA e quelle per la programmazione del controller. Spesso il punto debole non era il software applicativo in sé ma le componenti di terze parti, come librerie e plugin. Gli altri elementi vulnerabili dei sistemi ICS sono i componenti SCADA (19 percento di vulnerabilità), i dispositivi di rete industriali (16 percento), i PLC (11 percento).

I sistemi ICS analizzati da Kaspersky includono i PC Windows che operano come sistemi di controllo e acquisizione dati in reti SCADA. Ma anche server e gateway per la memorizzazione dei dati industriali, postazioni fisse e mobili di tecnici e operatori, unità di interfaccia uomo-macchina.

Si nota che alcune nazioni e regioni del mondo sono particolarmente vulnerabili o prese di mira. Ad esempio Africa (60,5 percento di tasso di infezione dei sistemi ICS), Sudest Asiatico (57,8), Asia meridionale (53,5). Le nazioni più "sensibili" sono Vietnam (infezioni al 70 percento), Algeria (69,9), Tunisia (64,6).

Secondo Kaspersky, ad attaccare i sistemi ICS sono tanto le APT quanto la criminalità informatica meno organizzata. Per le prime sono in gioco gruppi vecchi e nuovi come Leafminer, BlackEnergy, MuddyWater, APT33, Lazarus. La criminalità generica lancia invece "semplici" attacchi ransomware e di campagne di spear phishing per rubare informazioni.

Sistemi ICS: i vettori di attacco

Si attaccano i sistemi ICS con tre vettori principali: Internet, i device rimovibili, la posta elettronica. Il phishing resta un sistema efficace, perché anche i computer "industriali" hanno spesso un client di posta per poter consultare le email aziendali. Lato sicurezza è un punto debole: i computer ICS dovrebbero avere indirizzi email propri. O non essere usati affatto per la comunicazione ordinaria di ufficio.Una volta raggiunto un PC o un server che controlla i (o fa da) sistemi ICS, si sfruttano le vulnerabilità software che ha a bordo. Secondo Kaspersky, nel 2018 sono state identificate 415 nuove vulnerabilità in questo ambito. In prevalenza per i sistemi di manufacturing (115 vulnerabilità) e quelli di controllo e distribuzione energetica (110).

Tali vulnerabilità hanno coinvolto in maggioranza (34 percento dei casi) i software ingegneristici come le piattaforme di sviluppo delle applicazioni SCADA e quelle per la programmazione del controller. Spesso il punto debole non era il software applicativo in sé ma le componenti di terze parti, come librerie e plugin. Gli altri elementi vulnerabili dei sistemi ICS sono i componenti SCADA (19 percento di vulnerabilità), i dispositivi di rete industriali (16 percento), i PLC (11 percento).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab