SideWinder: la nuova frontiera degli attacchi APT

Il gruppo APT SideWinder dimostra l’efficacia della combinazione fra tecniche vecchie e nuove per colpire istituzioni governative e ottenere la persistenza.

Arriva dall’India il gruppo APT SideWinder che si distingue per lo sfruttamento di vecchie vulnerabilità e per l’impiego di un mix di tecniche tradizionali degli APT e strumenti tipici del cybercrime, per ottenere la massima efficacia con investimenti minimi. A raccontare tutto quello che è stato finora scoperto su questa minaccia attiva dalla Threat Research Unit (TRU) è Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis, che ha coordinato lo studio delle campagne condotte dal gruppo nell’area asiatica.

SideWinder ha condotto per lo più attività contro istituzioni governative in Sri Lanka, Bangladesh e Pakistan, con l’obiettivo primario di raccogliere credenziali e dati sensibili. Ma l’aspetto di interesse di questo APT non è tanto la vittimologia, quanto le tattiche e tecniche messe in campo. Per esempio, Artioli precisa che nelle attività monitorate finora il gruppo ha sfruttato vulnerabilità del 2017.

Tecniche di attacco

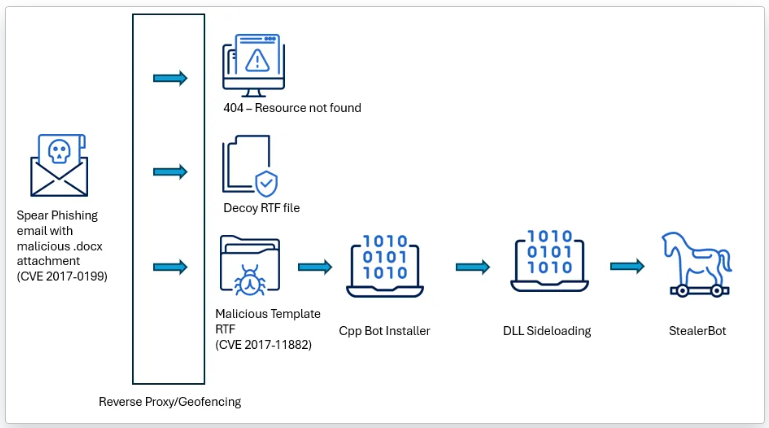

La ricerca di Acronis evidenzia una tendenza sempre più marcata: la commistione tra tecniche tradizionali degli APT e strumenti tipici del cybercrime, con l’obiettivo palese di “essere efficaci usando strumenti che costano poco,” racconta Artioli. L’attacco parte spesso da una campagna di spear phishing, che è ormai un grande classico sia per i gruppi ransomware che per quelli APT. La novità, secondo la ricercatrice, è l’uso del geofencing e della verifica dell’utente tramite IP e User Agent: “il payload malevolo viene consegnato solo se la vittima soddisfa una serie di criteri stringenti. Questo rende l’attacco estremamente mirato e difficile da rilevare, perché si manifesta solo nel caso in cui l’interazione stia avvenendo dal Paese e dalla istituzione governativa che l’APT in quel momento ha interesse ad attaccare. In caso contrario, il destinatario riceve un file innocuo o visualizza un errore 404”.

Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis

Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis

Un altro elemento di rilievo è l’uso del polimorfismo per eludere i controlli tradizionali. In estrema sintesi, ogni volta che infetta un nuovo sistema, il server genera un payload malevolo unico e mai visto prima, utilizzando appunto un algoritmo di polimorfismo e mantenendo invariata la funzionalità dannosa. Artioli conferma che nel caso specifico di SideWinder, questo meccanismo è implementato sul lato server e subentra dopo i controlli preliminari su IP e User Agent. Questo approccio complica notevolmente la rilevazione della minaccia e l’attribuzione, perché di fatto ogni versione del malware ha una firma digitale diversa.

A questo si aggiunge il ricorso a tecniche di DLL sideloading e living-off-the-land. Nel caso del DLL sideloading, gli attaccanti posizionano una DLL malevola nella stessa cartella di un programma legittimo, già presente e utilizzato nell’organizzazione target. Quando il programma viene avviato, carica automaticamente la DLL malevola al posto di quella originale ed esegue il codice dannoso.

SideWinder usa inoltre strumenti living-off-the-land, come PowerShell, wscript o task scheduler, per muoversi lateralmente, raccogliere informazioni, esfiltrare dati e mantenere la persistenza. Quest’ultima viene ottenuta anche mediante il monitoraggio costante dei domini C2 e la rotazione frequente delle infrastrutture per ridurre la tracciabilità delle campagne. Il punto di forza di questi attacchi, sottolinea Artioli, è che “sono ben progettati e pianificati qualche anno prima”.

Evoluzione delle minacce tra AI e vulnerabilità dimenticate

Finora abbiamo parlato di tecniche innovative, ma SideWinder attinge anche da un repertorio decisamente datato. Se da un lato le tecniche si innovano e affinano, dall’altro gli attaccanti continuano a sfruttare vulnerabilità vecchie che espongono le infrastrutture al rischio cyber. In questo Artioli ravvisa un paradosso: la prontezza nel chiudere le falle nuove appena scoperte si contrappone alla dimenticanza di quelle più vecchie, che possono esporre ad altrettanti pericoli. Non solo: Artioli fa notare la tendenza degli attaccanti allo sfruttamento di falle vecchie, che ben conoscono e con cui hanno confidenza, al contrario di quelle nuove di cui non padroneggiano ancora gli exploit.

Il ragionamento non è circoscritto agli enti governativi: si allarga anche al mondo dell’IoT e dell’OT, che sono sempre più esposti, come confermato dai più recenti report di ENISA e CERT.

A seconda della posizione della vittima (indirizzo IP) e dello User Agent, la vittima visualizzerà un errore 404 o un file RTF esca

A seconda della posizione della vittima (indirizzo IP) e dello User Agent, la vittima visualizzerà un errore 404 o un file RTF esca

L’arma a doppio taglio dell’AI

“Con l’AI gli attacchi di questo tipo potrebbero diventare ancora più sofisticati, ma almeno per il momento gli attaccanti continueranno a sfruttare metodi già conosciuti e meno costosi, almeno fino a quanto funzioneranno” spiega Artioli. “In questo momento l’AI viene utilizzata più dai difensori che dagli attaccanti (si pensi per esempio alle soluzioni di Endpoint Detection e Response), sia per scoprire l’attacco sia per vedere che cosa sta succedendo nel network”.

Tuttavia, anche lato difesa l’AI da sola non è sufficiente. “Al di là della soluzione di cybersecurity - che Acronis vende come tutti i vendor del settore - a fare la differenza in proiezione futura è la threat intelligence, perché chi ne dispone ha una marcia in più rispetto a chi si limita a produrre soluzioni”. Threat intelligence, infatti, significa “capacità di anticipare le mosse degli avversari, di studiarne i comportamenti e di condividere le informazioni, o oggi rappresenta il vero punto di forza nella lotta contro le minacce avanzate e persistenti come SideWinder”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab