Reti industriali 2025: 83% senza difese Wi-Fi

Nel primo semestre 2025 il 35% degli attacchi alle reti OT/IoT è DoS; 95% delle reti WPA2 usa password deboli. Cresce la pressione sull’Italia.

Nel primo semestre del 2025 gli attacchi alle reti industriali hanno raggiunto nuovi picchi, con record di vulnerabilità nei sistemi wireless e botnet sempre più resilienti e attive. È il quadro che emerge dal report OT/IoT Cybersecurity Trends and Insights — July 2025 di Nozomi Networks Labs, ottenuto elaborando i dati anonimizzati di telemetria dell’installato e quelli collezionati dagli honeypot globali. Il dato che colpisce maggiormente è che l’83% delle reti Wi-Fi monitorate nei contesti OT/IoT non dispone di Management Frame Protection: una mancanza che consente ai potenziali attaccanti di forzare la disconnessione di device dalla rete, creando interruzioni del servizio e impedendo il normale funzionamento delle operazioni. Inoltre, il 95% delle reti conformi allo standard WPA2 continua ad affidarsi a password pre-condivise, con tutti i rischi che derivano dall’uso di credenziali deboli e non aggiornate di frequente.

I rischi

Potremmo dire che sono le connessioni senza fili a causare la maggior parte dei problemi di sicurezza odierni alle reti industriali, non perché le tecnologie di per sé siano problematiche, ma perché quelle implementate nei siti industriali non sono ancora pronte ad affrontare le minacce evolute. In generale parliamo di Wi-Fi, Bluetooth, Zigbee e WirelessHART: tecnologie ampiamente diffuse e di certo non inedite, che sono state introdotte negli ambienti OT e industrial IoT senza un’adeguata protezione a difesa degli attacchi provenienti dall’esterno. In particolare, nelle installazioni analizzate da Nozomi la presenza di dispositivi Bluetooth e Zigbee costituisce una sfida sottovalutata a causa della mancanza di consapevolezza da parte del personale tecnico circa le criticità di questi ambienti.

La conseguenza diretta è che nel periodo di esame del report le tecniche di attacco più diffuse sono state il Denial of Service (35%), seguita a stretto giro dagli attacchi Adversary-in-the-Middle che si sono aggiudicati il 16% degli episodi e che hanno compromessi la confidenzialità delle comunicazioni tra dispositivi industriali. Gli attacchi del primo gruppo comportano “solo” una interruzione momentanea del servizio; quelli del secondo gruppo possono portare a conseguenza ben più impattanti.

Nel periodo di analisi risulta poi una presenza significativa di tecniche di discovery, quali il Remote System Discovery e il Network Service Scanning (ciascuno all’11,4%). Il dato preoccupa nella misura tali tecniche permettono agli attaccanti di esplorare l’infrastruttura, individuare i dispositivi connessi, le porte e i servizi attivi, così da individuare gli obiettivi più redditizi o meno protetti, preparare attacchi mirati e trovare percorsi di accesso nascosti.

In controtendenza rispetto al passato, si registra invece una diminuzione dell’uso di tattiche di Data Manipulation e Application Layer Protocol (che sfruttano le vulnerabilità dei protocolli a livello di applicazione come per esempio SQL injection). Questo calo suggerisce che gli attaccanti hanno cambiato approccio: invece di focalizzarsi sul furto, alterazione o manipolazione dei dati, che può essere complessa e richiede una conoscenza specifica dei sistemi, prediligono causare disservizi e instabilità, che impattano direttamente sulla continuità operativa e la resilienza delle infrastrutture.

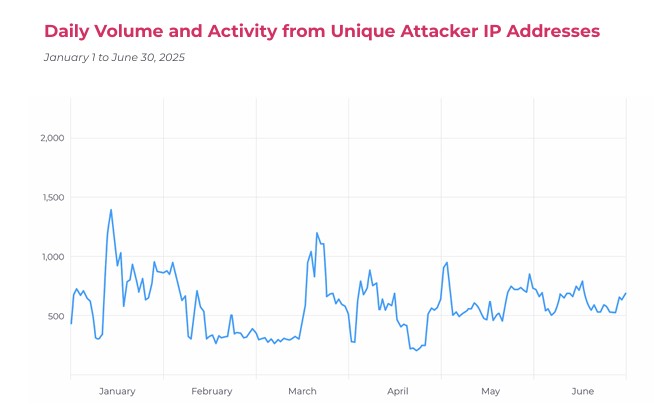

Infine, come accennato sopra resta il fronte di allerta delle botnet. Dal report emerge che gli Stati Uniti hanno superato la Cina come principale origine degli attacchi botnet nel segmento industriale: un’inversione di tendenza che non si registrava dal 2022. L’attività botnet ha raggiunto un picco assoluto il 17 gennaio 2025, con oltre 1.400 indirizzi IP unici coinvolti in attacchi in una sola giornata. La maggior parte degli accessi è avvenuta tramite credenziali predefinite o molto deboli.

Vulnerabilità, settori a rischio e trend geografici

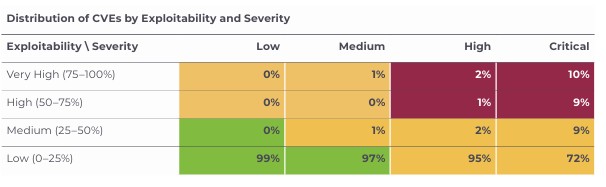

Quanto alle vulnerabilità più sfruttate, nel periodo in esame sono rientrate per lo più nella fascia medio-alta della scala CVSS: tra 6.0 e 9.0. Questa è una indicazione importante per far capire che le falle più critiche non sono necessariamente quelle che verranno sfruttate con priorità: il patch management dev’essere gestito sulla base di evidenze concrete, dati di intelligence sulla exploitability.

Non ultimo, i settori più a rischio: Trasporto, Manifattura, Servizi alle Imprese, Minerali e Miniere, Energia, Utility e Gestione dei Rifiuti risultano essere le industry più insidiate. I paesi maggiormente colpiti dal cybercrime mirato ad asset OT e IoT sono invece Giappone, Germania, Brasile, Australia, Italia e Stati Uniti. Il caso italiano è emblematico: la manipolazione dati ha rappresentato il 36,7% degli incidenti rilevati dal sistema di monitoraggio.

Pare evidente che la direzione intrapresa dagli attaccanti punti sempre più allo sfruttamento di falle nell’architettura e nelle procedure. Risulta pertanto consigliabile l’adozione di strategie di riduzione del rischio, in particolare nei segmenti wireless. È bene inoltre anticipare il rilevamento delle anomalie e investire in sistemi di threat intelligence mirata che tengano conto delle specificità di settore e geografia.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab