Nozomi: come sta cambiando l’OT security

Le aziende sono più attente alla cybersecurity della parte operations, specie dopo l’entrata in vigore della NIS2. Fatte le debite distinzioni con la parte IT, la trasformazione della sicurezza in un servizio giocherà in futuro un ruolo importante.

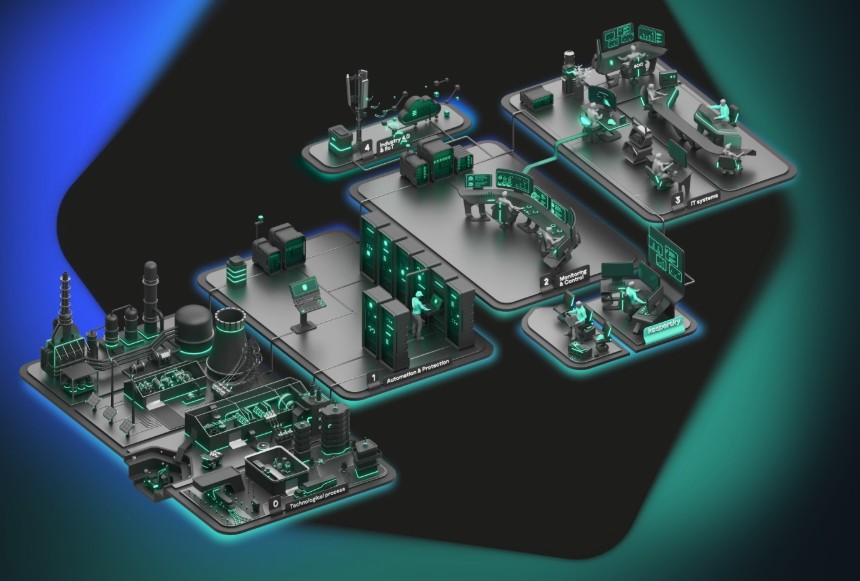

La cybersecurity è prima di tutto conoscenza: delle minacce, certo, ma anche della propria “security posture” e quindi di quali risorse della propria infrastruttura tecnologica sono sottoposte a quali rischi. Il concetto è critico negli ambienti che non sono storicamente sempre stati aperti all’esterno, come quelli OT e genericamente industriali. Qui la stratificazione di prodotti e tecnologie differenti, molte delle quali pensate in origine per reti completamente chiuse, aumenta la complessità e quindi il rischio cyber.

Questa conoscenza legata alla cybersecurity del mondo OT è - semplificando molto, ovviamente - il valore aggiunto di Nozomi Networks: l’azienda (oggi parte di Mitsubishi Electric) svolge una costante attività di ricerca sullo stato di “salute cyber” dei principali dispositivi OT e IoT, affiancandola con una altrettanto costante attività di threat intelligence mirata e di monitoraggio delle infrastrutture dei propri clienti. “Nel nostro laboratorio di Mendrisio - spiega più in dettaglio Alessandro Di Pinto, Sr. Director of Security Research - testiamo direttamente i dispositivi che i nostri clienti hanno o che noi valutiamo essere di particolare interesse, ad esempio perché implementano tecnologie nuove che non sono state esplorate a livello di security”.

Nozomi esamina i dispositivi innanzitutto per capire come “parlano” normalmente in rete, il che serve per definire come si comportano in uno stato di normale funzionamento. Ogni scostamento da questa baseline indica una potenziale compromissione del dispositivo stesso. Parallelamente, i dispositivi vengono testati in profondità alla ricerca di loro eventuali vulnerabilità. Tutte queste informazioni vengono poi condivise con i clienti di Nozomi ma anche con le case produttrici dei sistemi analizzati, che possono usarle per mettere in sicurezza i loro prodotti.

Per i clienti di Nozomi essere informati tempestivamente dei punti deboli dei loro dispositivi OT e IoT è essenziale, perché dal momento della scoperta di una vulnerabilità al relativo “bug fix” possono passare anche mesi, non da ultimo perché alcune classi di dispositivi devono, dopo un qualunque aggiornamento, superare nuovamente un percorso di certificazione. Come spiega Di Pinto: “Ciò che garantiamo ai clienti è sapere quali dispositivi all'interno delle loro reti sono potenzialmente vulnerabili. Magari poi nessuno li attaccherà, però sanno a cosa prestare attenzione e per quali device cercare di fare un bug fix il prima possibile”.

L’approccio di Nozomi è decisamente “data driven”: l’azienda monitora oltre cento milioni di singoli dispositivi installati nelle reti di oltre 12 mila clienti, il che le permette di comprendere precisamente quali device e quali tecnologie sono più diffusi e devono quindi essere più controllati e protetti. Questa trasversalità è importante per vari motivi, innanzitutto perché le soluzioni troppo mirate – magari proprio quelle che stanno pensando di sviluppare direttamente i produttori di device OT e sistemi industriali, per i propri ambienti – rischiano di avere un raggio d’azione troppo limitato. Come spiega Davide Ricci, Regional Sales Director Italy di Nozomi Networks: “Le aziende utenti che si riforniscono da un unico produttore di automazione sono pochissime: il mondo OT è molto più frammentato dell’IT e anche uno stesso tipo di prodotto industriale, acquistato dallo stesso fornitore ma a qualche mese distanza, può avere sfumature diverse nella gestione del traffico dati. L’OT è un mondo molto meno standardizzabile dell’IT, in cui vince chi sa adeguarsi al maggior numero di soluzioni in campo”.

La trasversalità è importante anche perché oggi alle imprese utenti non bastano solo i dati di dettaglio: serve anche analizzarli per arrivare a indicatori sintetici di rischio. “La nostra piattaforma cloud – spiega Ricci - permette una grande modularità nella analisi dei dati dal campo. Possiamo correlare tutti i parametri monitorati per arrivare a indicatori di rischio completamente personalizzabili, ad esempio in base al singolo sito industriale o alla tipologia di asset”. Questi indicatori di sintesi sono più ‘digeribili’ dal board aziendale rispetto alle informazioni grezze, specie nelle aziende industriali e manifatturiere, tradizionalmente attente ai dettagli della produzione ma poco “data oriented” per tutto il resto, cybersecurity compresa.

Anche per questo approccio non proprio “d’avanguardia” il mercato italiano si muove un po’ a macchia di leopardo. “Chi gestisce infrastrutture critiche si è mosso per tempo, ma anche i comparti Utiliy e Oil&Gas, come anche il Manufacturing e la Sanità, questa come minimo perché è un settore altamente regolamentato. Gli altri seguono, ad esempio il terziario comincia ad affrontare il problema della sicurezza IoT, spesso sulla spinta dell'obsolescenza, e quindi della vulnerabilità, delle componenti di automazione”, spiega Ricci. Normative come la NIS2 sono comunque un aiuto: “Chi ne è interessato maggiormente ci ha già ingaggiato... C’è semmai una seconda fascia di realtà che oggi pensa ancora a una compliance più ‘sulla carta’ che operativa”, spiega Ricci.

La sicurezza come servizio

Il bicchiere è quantomeno mezzo pieno: c’è molta più attenzione all’OT security che in passato. “Dai dati di telemetria – racconta Di Pinto – vediamo che certe tipologie di attacco sono in calo in diversi settori e questo è un indicatore che le contromisure necessarie sono state attuate. Anche i vendor di settore si muovono più proattivamente e, parallelamente, i Governi europei stanno spingendo molto la cybersecurity a livello di regolamentazione. Questo non risolve i problemi però li mitiga molto”. “Oggi c’è certamente più attenzione per la parte OT nei budget cybersecurity – conferma Davide Ricci – anche se forse ancora troppo poca per la parte IoT. Il passo successivo da fare è integrare questa maggiore consapevolezza nei workflow operativi: non basta sapere che certi prodotti servono ed acquistarli, bisogna anche installarli rapidamente e integrarli nel flusso standard di adeguamento degli impianti”.

A spingere ulteriormente l’adozione di soluzioni di OT/IoT security sarà la loro “servitizzazione”, banalmente perché molte imprese non possono mettere direttamente in campo le risorse e gli skill necessari per una sicurezza che copra gli ambiti sia IT, sia OT, sia IoT. “Tutti hanno necessità di protezione – commenta Ricci – ma solo alcune aziende possono dotarsi delle persone giuste per organizzare dall'interno i processi di sicurezza: lo skill shortage esiste e sempre più le aziende cercheranno di risolverlo acquistando servizi di monitoraggio che coinvolgono direttamente il loro staff solo nei casi che hanno bisogno di una attenzione totale”. E, più in generale, sono già molte le aziende che si orientano ad acquistare nuove funzioni e piattaforme di sicurezza solo se sotto forma di servizi.

Ma attenzione: la “servitization” della sicurezza in ambito OT segue una strada diversa rispetto a quanto già accaduto in campo IT, perché le aziende utenti non hanno intenzione di esternalizzare tutto il ciclo di gestione delle emergenze. “Noi facciamo monitoraggio delle infrastrutture industriali è questo già va visto come un importante passo in avanti – spiega Ricci - perché i clienti fino a qualche anno fa non prendevano neanche minimamente in considerazione la possibilità di adottare una soluzione che iniettasse traffico attivo in una rete OT. Ma se il monitoraggio è l’analisi degli eventi saranno sempre più un servizio gestito, non vedo in questo settore la possibilità di fare remediation automaticamente. È un’azione che non può prescindere dall'intervento diretto delle persone delle aziende utenti, perché intervenire in una rete industriale richiede un grado di responsabilità che difficilmente verrà dato all'esterno, per quanto si possa essere un fornitore di fiducia”.

Questo non vuol dire che non ci siano interessanti opportunità di mercato già solo puntando sul monitoraggio, specie in una nazione come la nostra in cui il mondo industriale e dei servizi è fatto anche di una miriade di PMI. Le quali per semplicità cercheranno di “recepire” la OT/IoT security usufruendo di servizi di monitoring veicolati dai system integrator specializzati. Certo non tutti pensano di creare un proprio SOC dedicato – è comprensibile, dato l’impegno che questo richiederebbe – ma chi deciderà di farlo potrà contare su un elemento di differenziazione sempre più importante.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

f.p.

f.p.