Asset più a rischio di introdurre minacce nelle aziende

L’elenco dei dispositivi fisici e virtuali che sono maggiormente soggetti ad attacchi e che presentano diverse criticità relative alla cybersecurity.

Una buona difesa parte dalla conoscenza degli attaccanti e dei loro obiettivi. Saranno in molti quindi ad apprezzare il lavoro che ha svolto Armis quando, basandosi sulla Armis Asset Intelligence Engine, ha stilato la classifica delle risorse connesse con più tentativi di attacco, e dello sfruttamento malevolo delle vulnerabilità note. Al primo posto troviamo le Engineering workstation in ambito OT, seguite dalle Imaging workstation (IoMT, settore medicale), e al terzo posto dai Media player (IoT).

Per trovare degli asset tradizioni IT (PC, macchine virtuali e server) occorre scorrere la classifica dal quarto posto in giù, dove i sistemi citati si alternano con altre soluzioni IoMT (in particolare i media writer) e con ben due asset IoPT: tablet e smartphone. La classifica così composta dà un’idea già abbastanza precisa della situazione: c’è una non trascurabile preferenza gli attaccanti verso prodotti che non sono protetti con le tradizionali soluzioni di detect and response, connessi a reti critiche come quelle produttive e sanitarie. La ovvia conseguenza è che è ormai indispensabile implementare una strategia di sicurezza completa che protegga tutta la superficie d’attacco, comprese sia le risorse fisiche che quelle virtuali.

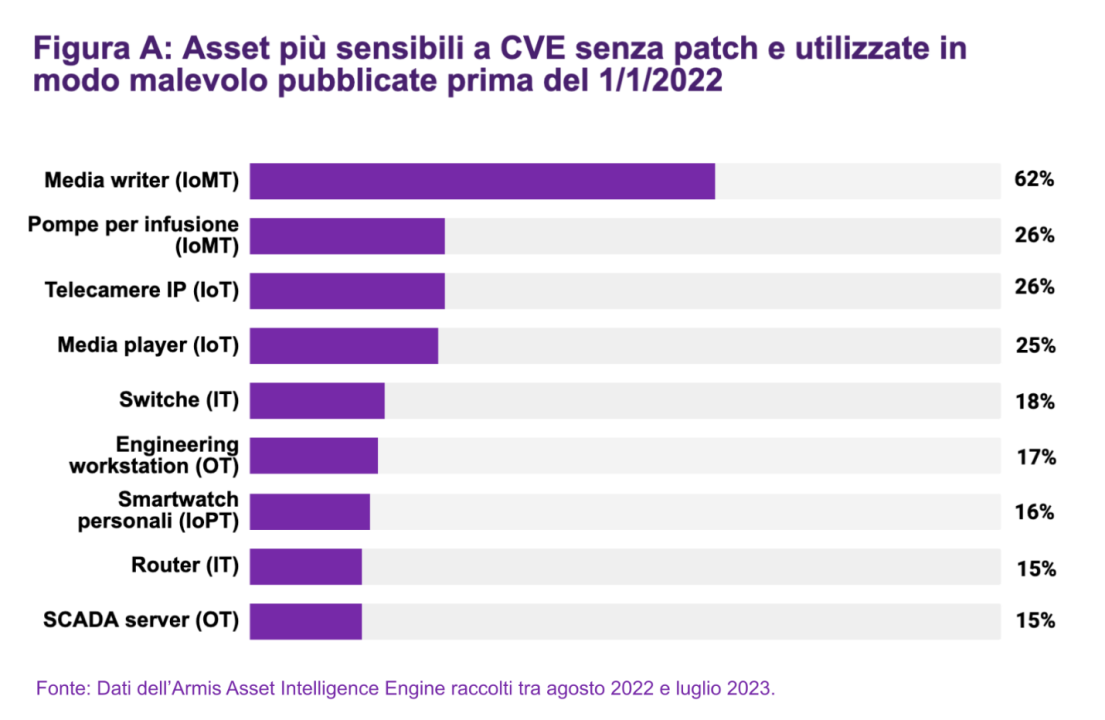

Un altro capitolo interessante è quello relativo allo sfruttamento delle vulnerabilità: i ricercatori hanno identificato un numero significativo di asset connessi alla rete sensibili a CVE senza patch e utilizzate in modo malevolo pubblicate prima del 1/1/2022. Ritroviamo nuovamente i Media writer al primo posto e le pompe a infusione, entrambi dispositivi medicali. Al terzo e quarto posto ci sono gli IoT più diffusi: telecamere IP e media player.

Molti dei dispositivi fisici nella lista richiedono tempi di sostituzione lunghi, come server e PLC, e hanno sistemi operativi a fine vita o a fine supporto. Alcune risorse, tra cui i personal computer, hanno ancora in uso il protocollo legacy SMBv1 non criptato, con vulnerabilità che sono state prese di mira dai famigerati attacchi Wannacry e NotPetya.

Ancora, molti asset identificati nella lista hanno mostrato un punteggio alto per la vulnerabilità, sono stati colpiti da minacce, sono stati segnalati per traffico non criptato o hanno ancora vulnerabilità CDPwn che impattano l’infrastruttura di rete e VoIP. Metà dei sistemi di tubi pneumatici è stato scoperto avere un meccanismo di aggiornamento software non sicuro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab