Attacco filorusso sfrutta una falla zero-day contro aziende europee

Un gruppo cyber filorusso ha sfruttato una vulnerabilità zero-day per colpire imprese e infrastrutture europee, puntando al furto di dati e alla compromissione di sistemi sensibili.

È di nuovo una vulnerabilità zero day a favorire una campagna di attacco contro aziende europee e canadesi. La falla in questione riguarda WinRAR; il gruppo che ne ha abusato è il filorusso RomCom; le vittime operavano nei settori finanziario, manifatturiero, della difesa e della logistica. A scoprire e ripercorrere quanto avvenuto sono stati i ricercatori di ESET, che analizzando i dati di telemetria, il 18 luglio hanno osservato una DLL malevola in un archivio RAR con percorsi insoliti che hanno attirato l’attenzione.

“Dall’analisi è emerso che gli attaccanti stavano sfruttando una vulnerabilità sconosciuta che interessava WinRAR. Il 24 luglio abbiamo informato lo sviluppatore di WinRAR e, nello stesso giorno, la vulnerabilità è stata corretta in una beta, seguita a distanza di pochi giorni da una versione definitiva”, spiegano i ricercatori Peter Strýček e Anton Cherepanov.

Facciamo un passo indietro e procediamo con ordine. Notoriamente, il gruppo RomCom agisce per motivi geopolitici e usa strumenti tecnici avanzati per colpire obiettivi di alto profilo con attacchi mirati. In passato si è già distinto per lo sviluppo e l’utilizzo sul campo di exploit zero-day, ora la sua attenzione si è rivolta a WinRAR. La falla individuata è quella che successivamente alla segnalazione di ESET è stata monitorata con la sigla CVE-2025-8088: permette il path traversal, una tecnica utile per nascondere il malware in un archivio compresso, di modo che possa essere consegnato, estratto e attivato in modo silente, bypassando protezioni e controlli tradizionali. Nel caso specifico, gli attaccanti hanno usato questo trucco per installare backdoor come SnipBot, RustyClaw e agent Mythic sui sistemi target.

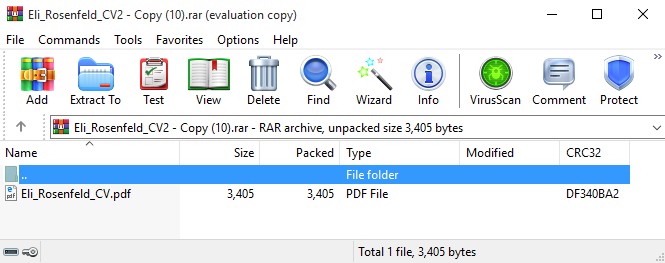

L'archivio WinRAR malevolo con il finto CV

L'archivio WinRAR malevolo con il finto CV

La campagna di attacco

Gli attaccanti hanno distribuito gli archivi RAR malevoli tra il 18 e il 21 luglio tramite email di spear-phishing che simulavano comunicazioni professionali, quali per esempio curriculum vitae fittizi. Nel momento in cui le vittime decomprimevano l’archivio, veniva sfruttata la vulnerabilità zero-day per eseguire la DLL malevola denominata msedge.dll, che installava una o più backdoor nel sistema. ESET sottolinea che, secondo la propria telemetria, non risultano compromissioni effettive tra gli obiettivi monitorati; tuttavia gli attacchi erano accuratamente preparati e indirizzati a seguito di una ricognizione preventiva.

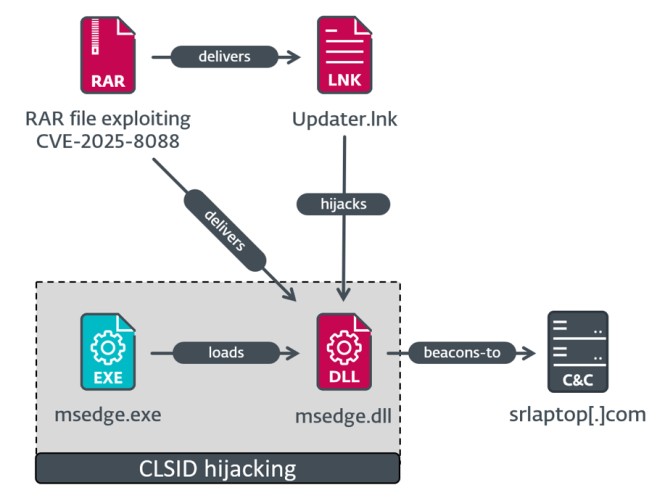

Peculiarità della campagna è la catena di attacco articolata, che coinvolge più fasi e differenti strumenti malevoli. L’archivio WinRAR, infatti, è solo il punto di ingresso. Dopo avere stabilito un collegamento coi server di comando e controllo remoti da cui scaricare ulteriori payload, i file dannosi vengono collocati in percorsi sensibili all’interno del sistema operativo, inclusa la cartella di startup di Windows, per garantire la persistenza dei malware, che sono più di uno.

In particolare, vengono impiegate varianti evolute di SnipBot, RustyClaw e Mythic agent, ciascuno con specifiche capacità: esecuzione di comandi arbitrari, download di moduli aggiuntivi, monitoraggio del sistema e furto di dati sensibili. RustyClaw, in particolare, agisce da downloader per recuperare e lanciare ulteriori componenti, come MeltingClaw; Mythic agent offre una piattaforma modulare che serve agli operatori per mantenere il controllo del sistema infetto; SnipBot permette movimenti laterali ed esfiltrazione graduale di informazioni.

La Killchain di uno dei malware

La Killchain di uno dei malware

La campagna in definitiva combina un exploit zero-day di un software diffuso, una sofisticata tecnica di spear-phishing e l’uso consecutivo di più backdoor modulari, orchestrate in modo da massimizzare la capacità di prolungare la presenza occulta e l’esfiltrazione dei dati.

Vittime e impatto sugli obiettivi

L’obiettivo principale di questa campagna era il cyberspionaggio, con raccolta di informazioni riservate da reti e architetture IT critiche compromesse. Sebbene le vittime monitorate non abbiano subìto danni effettivi, il rischio teorico per chiunque utilizzi versioni vulnerabili di WinRAR rimane elevato e i danni potenziali includono furto di dati sensibili, acquisizione di credenziali, installazione di ulteriori malware nella rete e perdita di controllo su asset critici.

Alla luce di questo rischio i ricercatori ESET raccomandano di aggiornare il prima possibile WinRAR alla versione rilasciata il 30 luglio 2025. Inoltre è caldeggiata l’implementazione di meccanismi di controllo e monitoraggio su file in arrivo e processi correlati ai sistemi di compressione/estrazione, per aumentare le capacità di rilevamento di post-exploitation.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

ReeVo prosegue l’espansione in Europa

26-01-2026

LLM e attacchi web: le pagine pulite diventano trappole in tempo reale

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab