Italia quarto paese al mondo più colpito dai ransomware

Y-Report 2025: oltre 485.000 eventi sicurezza, attacchi ransomware +5,5%, Italia quarto Paese più colpito. Hacktivismo e AI al centro della minaccia cyber

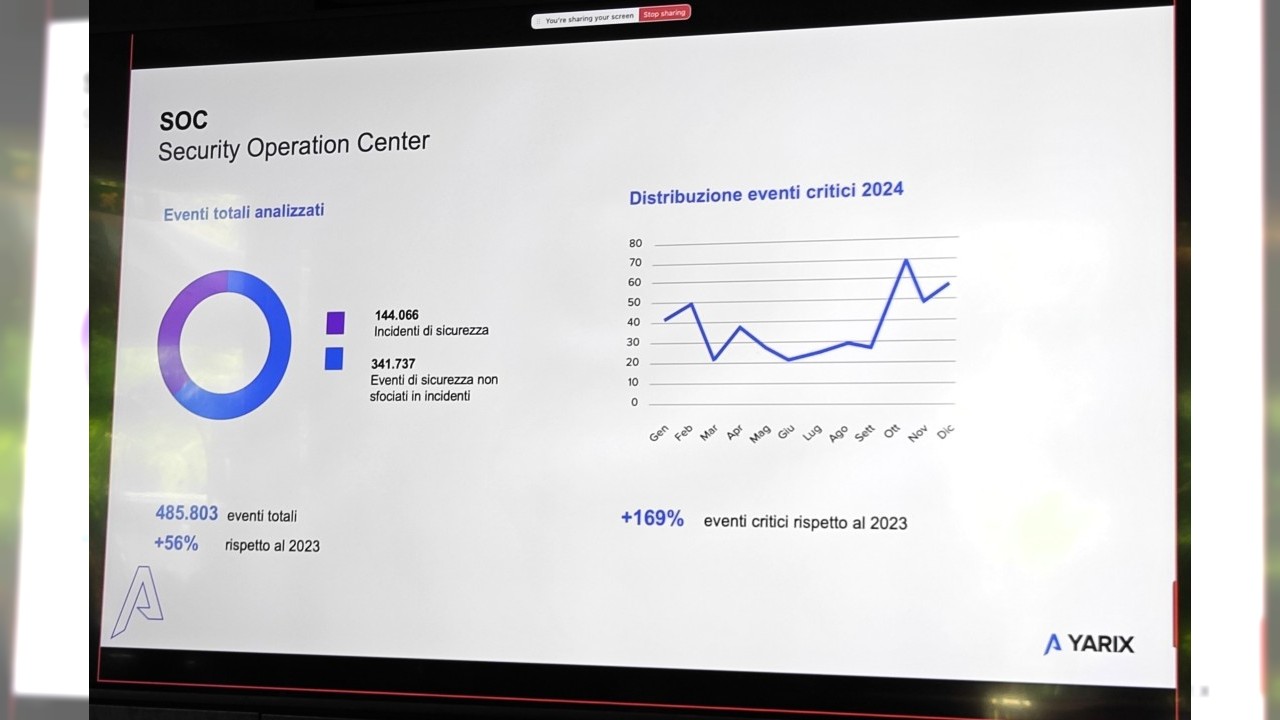

Nel 2024 il SOC di Yarix ha analizzato oltre 485.000 eventi di sicurezza, con un aumento del 56% rispetto al 2023; gli incidenti di gravità critica sono più che triplicati (+269%); il manifatturiero si conferma il settore più colpito (12,5%), seguito dall’IT (11,8%). L’Italia è diventata il quarto paese al mondo più colpito dai ransomware dopo Stati Uniti, Regno Unito e Canada, e il quinto per hacktivismo globale, con picchi in corrispondenza di eventi geopolitici come il G7 di Kiev.

Sono alcuni dei dati principali del Y-Report 2025 presentato da Yarix, il brand di competenza per la cybersecurity di Var Group, sulla base dei dati raccolti dal SOC e dai team di cyber intelligence e incident response di Yarix su un panel di oltre 250 aziende italiane e internazionali monitorate dal SOC stesso, con imprese che hanno in media più di mille dipendenti e fatturati superiori ai 50 milioni di euro.

Eventi sempre più complessi

Nel corso dell’evento stampa di presentazione, Mirko Gatto, Head of Cybersecurity di Var Group e fondatore di Yarix, ha sottolineato la correlazione diretta tra geopolitica e cybercrime: “in questo momento c’è una correlazione abbastanza diretta tra quello che sta accadendo a livello geopolitico e nell’ambito del cybercrime”. Secondo Gatto, le dichiarazioni politiche e i conflitti internazionali hanno un impatto concreto sull’aumento degli attacchi informatici, che ormai crescono in modo continuativo da dieci anni: “è una tendenza in cui ormai non facciamo nemmeno più caso […] ma deve far riflettere” e in quest’ambito ben vengano le normative a livello europeo, come NIS2 e DORA, che stanno sensibilizzando le aziende verso l’adozione di misure adeguate per contrastare la minaccia cyber.

Gatto ha poi citato i dati dell’Internet Crime Report dell’FBI, secondo cui il ransomware negli Stati Uniti ha provocato danni per 59,6 milioni di dollari (con una crescita del 74% rispetto al 2022), mentre i danni complessivi riferiti a tutti i tipi di crimini informatici sono stati di 12,5 miliardi di dollari nel 2023 e di oltre 16 miliardi nel 2024. Numeri che danno la cifra di un fenomeno in crescita per volume, ma anche per gravità come sottolinea lo stesso Gatto: “Le difese stanno aumentando, però anche la sofisticatezza degli attacchi è aumentata così come la determinazione degli attaccanti, che sono diventati anche più determinati e più incisivi nelle richieste”.

Infatti, Gatto sottolinea che le richieste di riscatto sono cresciute in modo esponenziale: “abbiamo notato un aumento importante. Un tempo un attacco ransomware su un’azienda enterprise comportava una richiesta di riscatto tra i 400 e gli 800 mila euro; oggi le richieste partono da 12-15 milioni di dollari per chiudere la trattativa con un pagamento di 4-5 milioni di euro”. Questo perché i threat actors sono estremamente preparati e basano le richieste su dati reali riferiti a fatturati e profitti delle vittime.

Lo dimostra anche la differenza netta con le PMI, dove “la richiesta di riscatto si abbassa drasticamente attorno ai 50-100 mila euro, con un impatto comunque importante su realtà che magari fatturano 2-3 milioni di euro” sottolinea Gatto. Nonostante i guadagni più bassi, gli attaccanti stanno differenziando le campagne, al contrario di un tempo quando si focalizzavano principalmente su aziende di fascia enterprise, come conferma un attacco del secondo weekend di maggio che ha coinvolto 30 aziende solo in provincia di Treviso con fatturato tra i 5 e i 10 milioni di euro.

L’attività del SOC

Marco Iavernaro, Global SOC Manager, ha fornito dettagli su come vengono raccolti e analizzati i dati, che provengono sia dalle aziende clienti che “da fonti aperte e chiuse, come i siti di rivendicazione dei gruppi ransomware, che pubblicano i dati delle aziende attaccate quando non raggiungono un accordo sul riscatto. Proprio questi ultimi dati evidenziano come l’Italia, insieme alla Germania, sia il quarto Paese per numero di pubblicazioni sui siti di rivendicazione”.

Sul fronte dei settori più colpiti, Iavernaro ha sottolineato che “i primi tre sono Manufacturing, IT e Sanità, con Manufacturing e IT che hanno un po’ più di margine rispetto agli altri, ma in generale i numeri confermano che non ci sono settori molto più soggetti agli attacchi rispetto ad altri... non c’è un settore che si può ritenere al sicuro”. La distribuzione degli attacchi ransomware a livello italiano vede il manifatturiero al primo posto (32,5%), seguito da consulenza (9%), IT (7,5%), trasporti (7,5%) e costruzioni (6,5%), con una concentrazione territoriale in Lombardia (30,9%), Emilia-Romagna (15,4%) e Veneto (8,8%).

Non solo ransomware. Come noto, c’è una parte preponderante delle attività cyber attive che è riconducibile al contesto geopolitico. Mirko Gatto e Marco Iavernaro hanno chiarito che gli attacchi APT non sono più solo una questione di spionaggio industriale o furto di dati a scopo economico, ma sono sempre più strumentalizzati come arma geopolitica, spesso in connessione con il cyber attivismo. “L’attivismo è stato forse uno dei topic più caldi del 2024, che sta ripartendo anche nel 2025, in relazione agli schieramenti a favore o contro i paesi belligeranti: conflitto Ucraino-Russo, conflitto Israelo-Palestinese, parte asiatica quello India-Pakistan” ha spiegato Gatto.

Nella maggior parte dei casi si tratta di attacchi dimostrativi con i DDoS; in alcuni casi gli attacchi sono finalizzati alla diffusione di fake news, grazie anche all’AI che offre strumenti molto efficaci. Ma ci sono anche APT silenti, che orchestrano attacchi altamente mirati contro aziende di settori strategici: sono estremamente pericolosi, esfiltrano segreti industriali e dati di altissimo valore per favorire l’economia del Paese sponsor.

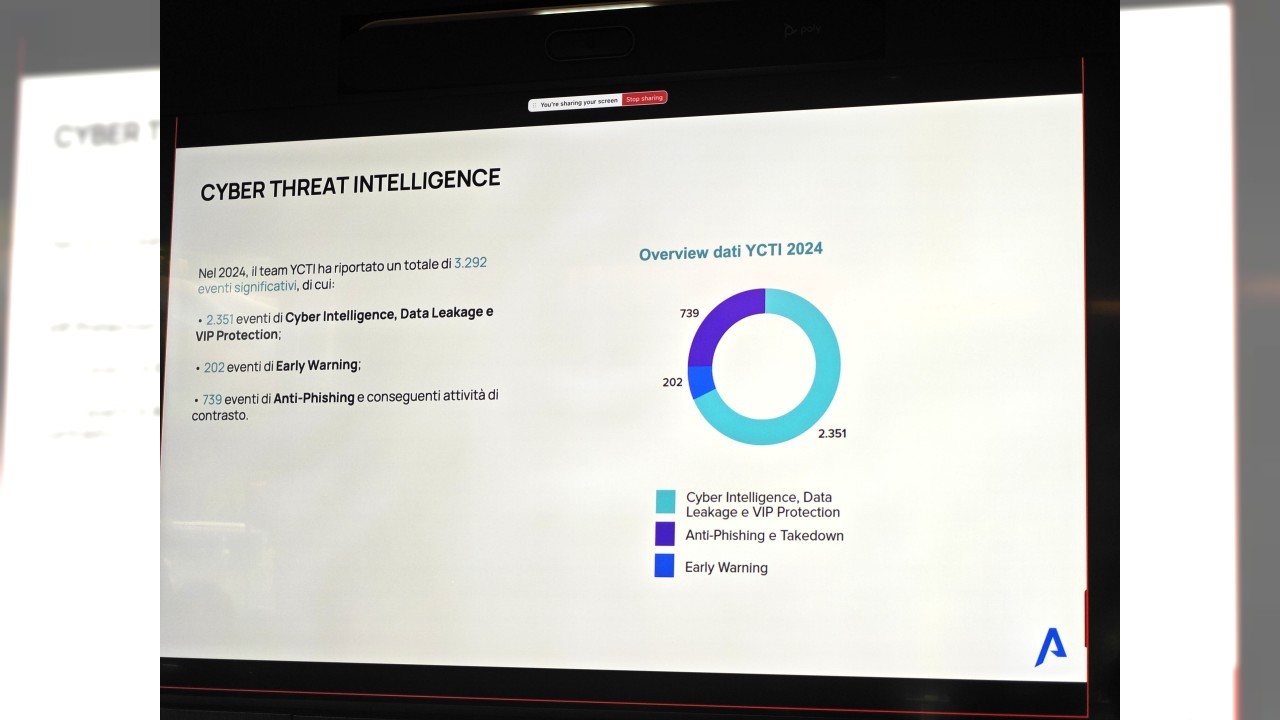

Come gestire un attacco

La fase di early warning e di incident response sono fondamentali per limitare i danni, come sottolinea Diego Marson, Chief Security Officer, che ha spiegato come il SOC sia “la nostra prima linea di difesa, ma c’è anche chi fornisce le informazioni che servono per poter svolgere l’attività del SOC: la nostra cybersecurity intelligence, ossia un team di persone all’interno di YARIX che si occupa di individuare le informazioni che possono essere afferenti all’azienda ma che si trovano all’esterno del perimetro aziendale, come ad esempio i data leak che la riguardano, informazioni sulle vulnerabilità che possono essere sfruttate dagli attaccanti (early warning), e attività genericamente definite Anti-Phishing, in cui rientrano tutte le attività che possono essere correlate a vario titolo a campagne di phishing come per esempio i tentativi di registrazione di domini simili a quello dell’azienda (a cui rimandare le potenziali vittime con una campagna di phishing orchestrata ad hoc)”.

La prevenzione è un tassello fondamentale, ma è da mettere in conto che prima o poi un incidente si verifica. In questo caso è vitale la parte di Incident Response, che permette da un lato di limitare i danni, dall’altro di eradicare la minaccia e ripristinare l’operatività. Su questo fronte Yarix nel 2024 ha gestito 146 casi di gravità elevata o critica, di cui 108 riconducibili ad attacchi ransomware e 38 ad attacchi BEC. Interessante in questo senso è l’analisi per settore industriale, da cui emerge che Manufacturing, Fashion e Food&Beverage sono le tre categorie maggiormente colpite, con la prima in maniera preponderante. Il motivo è ben noto ed è riconducibile a una combinazione fra dispositivi legacy non aggiornati, commistione fra IT e OT e mancanza di focus sulla cybersecurity.

Ovviamente nella parte di gestione degli attacchi non poteva mancare la nota sull’AI in quanto strumento imprescindibile sia per la difesa che per l’attacco. A tale proposito Iavernaro ha puntualizzato che l’80% degli attacchi è stato gestito grazie all’AI. Questo ovviamente non significa che un SOC possa o debba fare a meno degli analisti umani, anzi: nel caso di Yarix l’AI ha permesso di ridurre del 95% le attività ripetitive e di abbattere il tempo medio di risposta agli eventi di oltre il 50%, lasciando il personale libero di concentrarsi sulle attività a valore che l’AI non è in grando di fare.

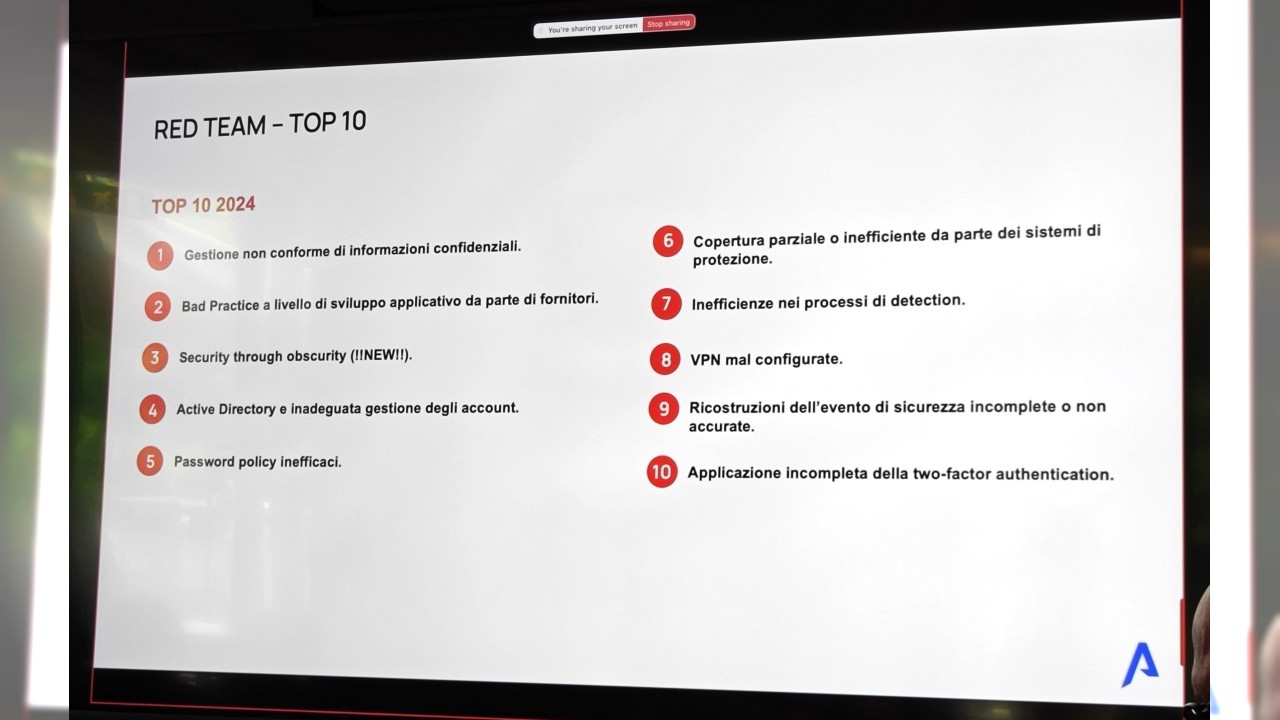

Yarix dispone poi di una importante attività di read teming. L’esperienza degli analisti ha permesso loro di stilare una classifica con le 10 vulnerabilità sfruttate con maggiore successo per “bucare” le infrastrutture sotto test. Marson ha sottolineato che “nelle prime tre posizioni in classifica si trovano gestioni non conformi di informazioni confidenziali (l’avere lasciato pubblicamente disponibili delle informazioni importanti), l’uso di software sviluppati ad hoc da fornitori terzi nei quali la security era trascurata”. Alla terza posizione si trova la cosiddetta Security Through Obscurity, ossia una strategia di cybersecurity basata sull’idea di proteggere un sistema o un dato nascondendolo, anziché affidandosi a meccanismi di protezione noti. Semplificando, per esempio al posto della crittografia si nasconde un file in una sottocartella di una cartella che non c’entra nulla (e quindi in cui gli attaccanti non dovrebbero cercare: è una tecnica considerata inefficace dalla community della cybersecurity.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab