Milano Cortina 2026, la cybersecurity alla prova dei Giochi

Il report di Palo Alto Networks analizza rischi e minacce cyber legati ai Giochi Olimpici Invernali di Milano-Cortina 2026.

I Giochi Olimpici Invernali di Milano-Cortina 2026 sono ormai alle porte e, come tutti gli eventi sportivi globali di questa portata, attirano inevitabilmente l’attenzione dei cyber criminali. Palo Alto Networks ha realizzato uno studio dedicato alle minacce che graviteranno attorno a questo importante appuntamento e che delinea come gli attaccanti potrebbero muoversi per abusare dell’ecosistema digitale dell’evento, dalle piattaforme di biglietteria alle reti di telecomunicazione che garantiranno connettività a organizzatori, atleti, media e pubblico.

Lo studio parte dall’esperienza maturata con le Olimpiadi precedenti, dove sono stati osservati attacchi mirati alle infrastrutture digitali, alle reti Wi-Fi degli impianti e ai sistemi di supporto logistico. PyeongChang 2018, Tokyo 2020/2024 e soprattutto Parigi 2024 hanno insegnato che l’ecosistema olimpico è sempre un bersaglio interessante per gruppi criminali, per gli attaccanti sponsorizzato dagli stati e per gli hacktivisti. Per Milano Cortina sono attesi oltre tre miliardi di spettatori, con una vasta superficie d’attacco dovuta alla capillarità dei servizi digitali, alla convergenza IT/OT e alla dipendenza da fornitori e partner esterni.

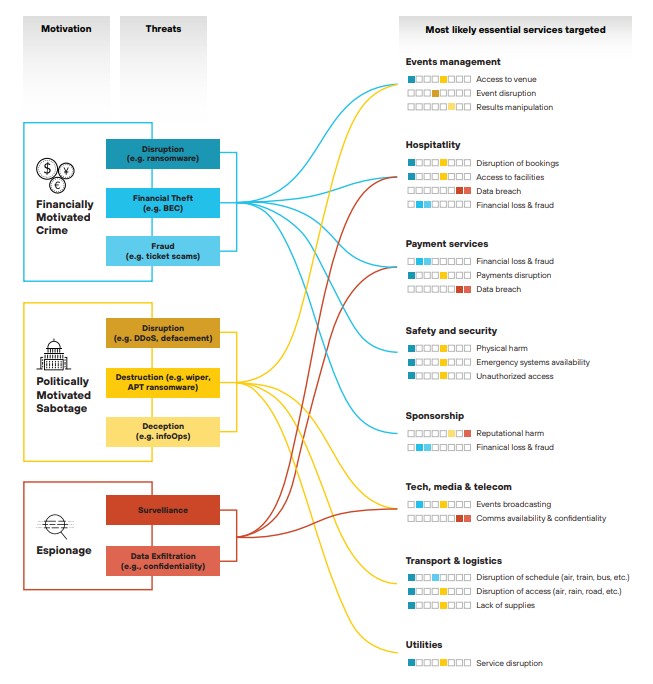

Il primo elemento che evidenziano gli esperti di Palo Alto è la ricchezza di obiettivi dell’evento. La macchina olimpica si affida a sedi temporanee, reti pop-up, appaltatori locali, sistemi di ticketing, piattaforme per l’ospitalità, sistemi di pagamento e infrastrutture di trasporto che devono essere attivati e integrati in tempi stretti. La complessità delle relazioni di fiducia tra organizzazioni diverse, spesso con livelli di sicurezza molto eterogenei, crea un ambiente ideale per chi punta a sfruttare credenziali, accessi e interfacce esposte per muoversi lateralmente nell’infrastruttura. I tre tipi di minacce cyber che potrebbero colpire i servizi critici dell'evento

I tre tipi di minacce cyber che potrebbero colpire i servizi critici dell'evento

Gli obiettivi degli attaccanti

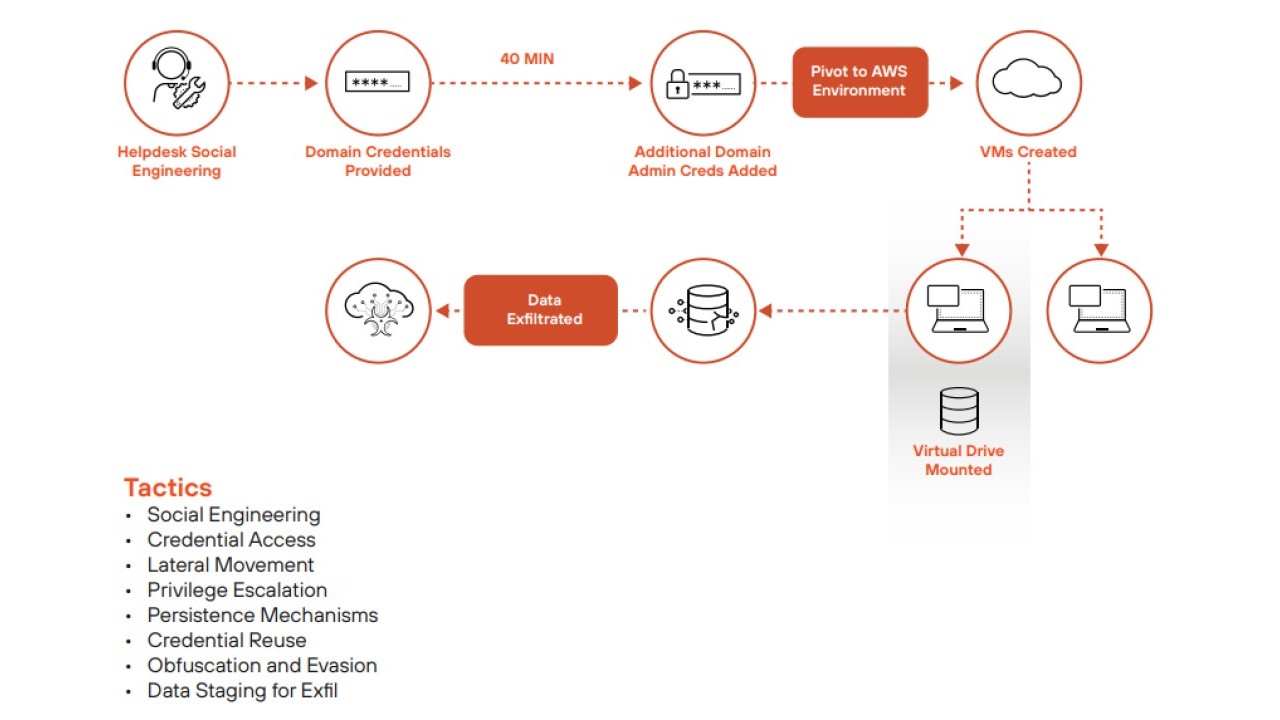

Lo studio di Palo Alto Networks identifica tre macro-motivazioni per gli attaccanti: il guadagno economico, lo spionaggio e la ricerca di visibilità. Nel primo caso, i gruppi ransomware e i truffatori si concentreranno verosimilmente su tutto ciò che può generare un impatto immediato e monetizzabile: sistemi di biglietteria, portali di prenotazione, servizi di pagamento, piattaforme che gestiscono dati sensibili di spettatori, sponsor e fornitori. L’interruzione di questi servizi, nel pieno di un calendario serrato di gare, hospitality e spostamenti, eserciterebbe una pressione tale sugli organizzatori da spingerli a pagare pur di ripristinare la continuità operativa in tempi compatibili con la diretta globale. A questo proposito il report si concentra sulla velocità operativa dei gruppi ransomware più strutturati, capaci di passare dall’accesso iniziale all’esfiltrazione dei dati in poche ore.

Parallelamente alle estorsioni più tradizionali, lo studio evidenzia l’importanza delle frodi rivolte ai tifosi e ai visitatori: siti che vendono biglietti falsi, applicazioni mobili non ufficiali e codici QR dannosi sono destinati a proliferare nella fase che precede le gare e durante l’evento, sfruttando l’urgenza di accaparrarsi un posto in tribuna, di spostarsi tra le località olimpiche o di accedere a servizi esclusivi. In questo caso, il bersaglio non sono solo i singoli spettatori, ma anche operatori turistici locali e piccoli esercizi che si appoggiano a piattaforme digitali di terze parti e che possono diventare vettori per campagne più ampie.

Accanto alla dimensione finanziaria, Milano Cortina rappresenta un’occasione rilevante per le attività di spionaggio supportate o tollerate da Stati nazionali. I Giochi riuniscono leader politici, delegazioni governative, dirigenti di aziende strategiche e organizzazioni internazionali che condividono, spesso in modo intensivo, reti, sistemi di comunicazione e infrastrutture locali per la durata dell’evento. In questo contesto, l’obiettivo non è la visibilità immediata, ma l’accesso silenzioso e persistente a sistemi che possono continuare a produrre valore informativo ben oltre la cerimonia di chiusura.

Il percorso d'attacco: dall'accesso iniziale via social engineering ai diritti di domain admin in 40 minuti

Il percorso d'attacco: dall'accesso iniziale via social engineering ai diritti di domain admin in 40 minuti

Il vettore d’ingresso privilegiato resta il phishing, sotto forma di email confezionate su misura e siti falsificati che imitano portali istituzionali, piattaforme di accredito o servizi dedicati allo staff. Una volta ottenuto l’accesso, i threat actor ricorrono a strumenti personalizzati di comando e controllo, tecniche di tunneling e meccanismi di persistenza che consentono una presenza silente nei sistemi per mesi o anni, in alcuni casi sfruttando integrazioni con infrastrutture di telecomunicazioni e reti governative. Le campagne riconducibili a gruppi attivi contro obiettivi governativi e telco, anche nell’area europea, sono citate nel report come riferimenti per comprendere le possibili direttrici di attacco verso Milano Cortina.

Il terzo pilastro è rappresentato dall’hacktivism, che mira soprattutto a visibilità e impatto simbolico. I gruppi motivati da cause politiche, sociali o ambientali guardano a un evento come Milano Cortina come a un megafono globale, in cui un defacement, un attacco DDoS o la pubblicazione di dati sottratti a un comitato organizzatore possono ottenere una copertura mediatica che nessuna campagna autonoma garantirebbe. Lo schema è sempre lo stesso: si parte con la scansione di sistemi esposti per arrivare, quando possibile, a compromissioni visibili dei siti più in vista o degli account social associati ai Giochi e ai partner istituzionali.

Elemento trasversale a tutte le categorie di minacce è l’ingegneria sociale. In un contesto in cui i team sono sotto pressione logistica e temporale, il rischio che questo tipo di comunicazioni passi i controlli di prima linea aumenta sensibilmente. La diffusione di strumenti di AI generativa abbassa ulteriormente l’asticella. Si parla di audio e testo deepfake che consentono agli attaccanti di riprodurre voci e stili di scrittura a partire da una quantità minima di materiale pubblico, producendo messaggi con un grado di verosimiglianza sufficiente a superare molti filtri informali.

In questo articolo abbiamo parlato di: AI generativa, Attacchi informatici, Cybersecurity, Infrastrutture digitali, Milano-Cortina 2026, Minacce cyber, Palo Alto Networks,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab