Truffa via email sfrutta OpenAI per andare a segno

Una nuova truffa utilizza le funzioni collaborative di OpenAI per inviare email credibili da domini legittimi e colpire le vittime con spam e vishing.

Una nuova campagna malevola finalizzata alla truffa sfrutta direttamente le funzionalità collaborative della piattaforma OpenAI per inviare messaggi email fraudolenti che risultano legittimi anche a un attento esame tecnico. A individuarla è Kaspersky, che ha documentato il modo in cui gli attaccanti riescono a spedire inviti e comunicazioni da indirizzi ufficiali di OpenAI, così da aumentare significativamente la credibilità delle email e le probabilità che le vittime clicchino sui link malevoli o contattino i numeri telefonici controllati dai truffatori.

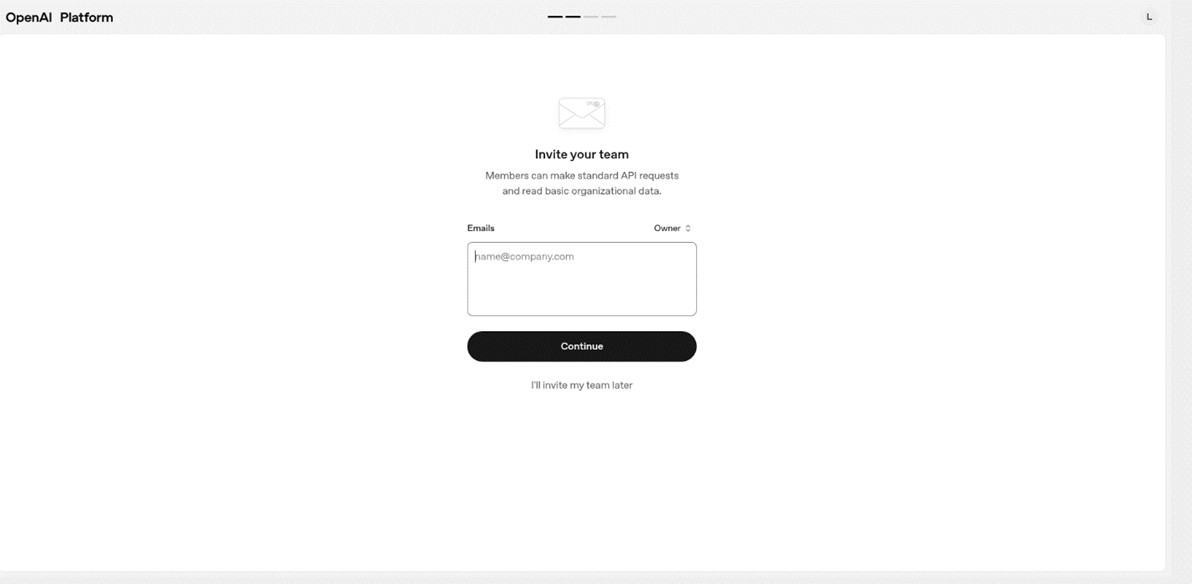

La truffa inizia con la registrazione di un account sulla piattaforma OpenAI: un’operazione che non richiede particolari privilegi e che consente a chiunque di creare una nuova “azienda”: è sufficiente inserire un nome per l’azienda o per il team. Gli attaccanti abusano del fatto che il campo con il nome dell’azienda/team può contenere qualsiasi combinazione di caratteri, e lo riempiono con frasi ingannevoli, link a siti fraudolenti o numeri di telefono falsi.

Il campo “invita il tuo team”

Il campo “invita il tuo team”

Creata l’organizzazione, la piattaforma mette a disposizione la funzione “invita il tuo team” che è ovviamente pensata per aggiungere collaboratori legittimi a un progetto, inserendo liberamente indirizzi email esterni. È qui che si attua la truffa, perché gli indirizzi inseriti sono quelli delle vittime prese di mira per la campagna di spam. Di fatto, gli ignari destinatari ricevono una email dall’infrastruttura di OpenAI, che è un mittente riconducibile a un dominio autentico e affidabile, che supera molti controlli automatici.

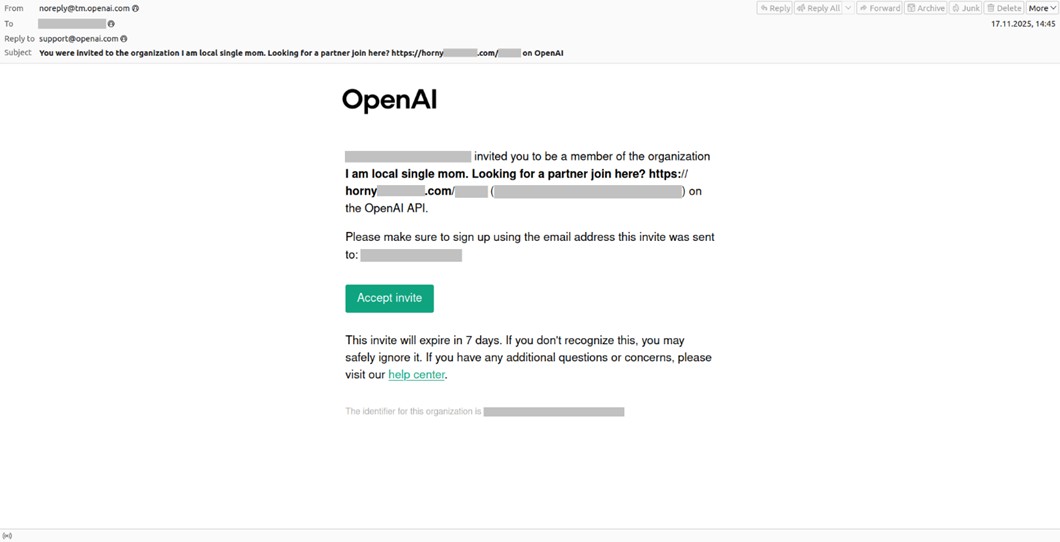

Gli analisti di Kaspersky allertano anche sul contenuto variabile delle email: possono proporre offerte commerciali o costituire la prima fase di un attacco di vishing in cui alla vittima viene paventata una spesa inaspettata, con la possibilità di annullamento mediante una telefonata a un numero indicato. Ovviamente dall’altra parte della linea rispondono operatori fraudolenti che hanno il compito di collezionare dati personali o di convincere la vittima a installare software dannoso.

Esempio di email falsa

Esempio di email falsa

Fortunatamente c’è un elemento che consente di individuare l’attacco come tale: la parte del testo che appare nel nome dell’organizzazione (quella in evidenza con le frasi e i link ingannevoli) è spesso incoerente con il resto del messaggio, che invece è quello standard creato dalla piattaforma OpenAI per invitare le persone a collaborare al nuovo progetto OpenAI. Da qui l’importanza di non limitarsi a verificare il mittente e a leggere rapidamente le prime righe: bisogna sempre analizzare il contesto nel suo complesso.

Restano poi le indicazioni generiche di cyber hygiene: essere prudenti anche quando un messaggio proviene da piattaforme considerate affidabili, sospettare di inviti non richiesti, controllare gli URL prima di aprirli e ignorare i numeri di telefono presenti nelle email. È inoltre raccomandata l’adozione sistematica dell’autenticazione a più fattori per proteggere gli account personali e professionali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab