L’analisi di tecniche e motivazioni degli attaccanti nel 2023

La percentuale più alta di attività cybercrime ha origine in Russia, la Cina è il Paese più attivo con gli attacchi geopolitici.

Si chiama Cloud and Threat Report: Top Adversary Tactics and Techniques il nuovo report di Netskope che fa il punto sulla provenienza delle minacce cyber più diffuse in occidente, i target preferiti dagli attaccanti e le motivazioni che li spingono ad orchestrare gli attacchi. I dati emergono dall’analisi dei dati anonimi collezionati tramite la piattaforma Netskope Security Cloud installata presso i clienti. Temi portanti sono la geolocalizzazione degli attaccanti: Russia e Ucraina per il cybercrime e Cina per gli attacchi politicamente motivati. Gli obiettivi e i distinguo fra minacce verticali e regionali.

Partiamo proprio con l’attribuzione. I dati di Netskope hanno permesso di stabilire che i principali gruppi del cybercrime hanno base in Russia e Ucraina, mentre i principali gruppi politicamente motivati sono di origine cinese. Questa distinzione è deducibile dalla lingua dei siti di rivendicazione, dalle comunicazioni interne dei gruppi criminali e da alcuni degli strumenti impiegati dagli attaccanti, come il geofencing usato per impedire ai tool malevoli di attivarsi sui sistemi della stessa lingua degli attaccanti.

Detto questo, Netskope entra nel dettaglio tracciando il profilo di alcuni gruppi in particolare, che sono stati ricondotti a TTP (Tattiche, tecniche e Procedure) note: Wizard Spider è il principale gruppo che ha tentato di prendere di mira gli utenti della piattaforma Netskope ed è considerato l’autore del malware TrickBot. TA505, ritenuto il creatore del ransomware Clop, e il gruppo FIN7 riconducibile allo sfruttamento del ransomware REvil e alla creazione del ransomware Darkside. Tutti questi gruppi sono economicamente motivati e concentrano le attività per lo più contro vittime in Australia e Nord America.

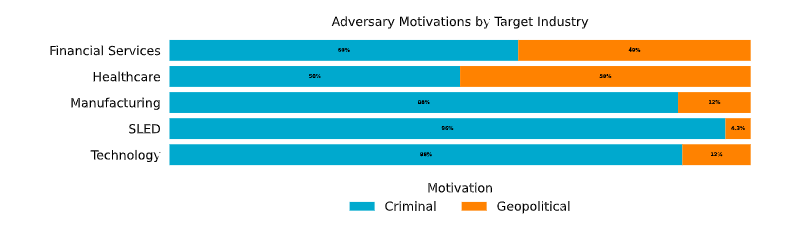

Passando dal cybercrime agli APT, in pole position ci sono invece memupass e Aquatic Panda. Questi, e in generale i gruppi riconducibili alle minacce geopolitiche, hanno fatto registrare il maggior numero di attività contro servizi finanziari e sanità. Seguono settori verticali come il manifatturiero, governativo, dell’istruzione e della tecnologia. Dall’analisi geografica invece i Paesi maggiormente colpiti sono Africa, Asia, America Latina e Medio Oriente.

Come si sviluppano gli attacchi

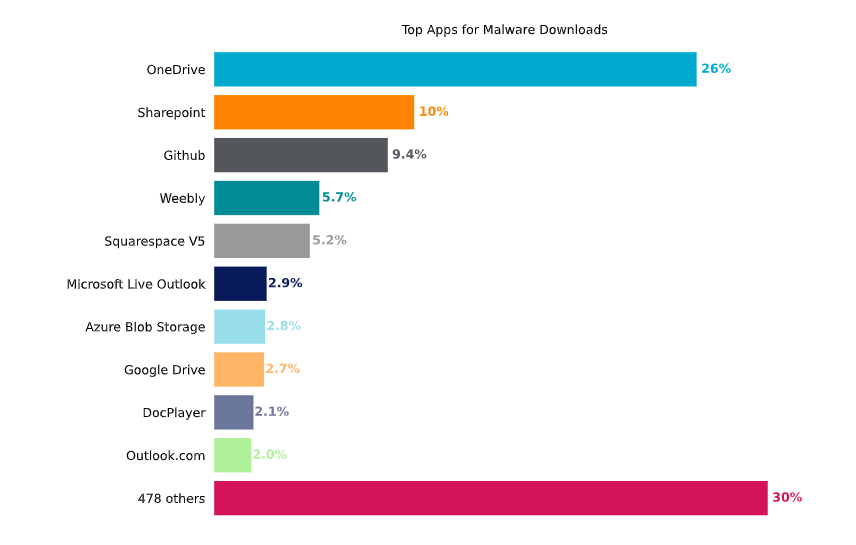

Comprendere la catena di attacco, e ancora di più il suo primo anello, è importante per bloccare sul nascere le attività criminali. Abbiamo già visto più volte che dopo la pandemia è l’uomo, e non l’infrastruttura, il primo obiettivo. Quindi non è un caso che le tecniche più diffuse nel primo trimestre 2023 siano state link e gli allegati di spear phishing. Il problema è noto, ma gestirlo con efficacia sembra un obiettivo lontano da raggiungere, soprattutto quando i malware vengono distribuiti tramite applicazioni cloud diffuse in ambito aziendale, come Microsoft OneDrive.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab