Cina orchestra una campagna di cyberspionaggio contro la Russia

Campagne APT di cyber spionaggio sponsorizzate dalla Cina cercavano di rubare dati alle industrie russe specializzate in settori di sviluppo di grande importanza.

Una nuova ricerca di Check Point Research è molto interessante non perché riguarda l’Italia, ma perché aiuta a tenere la mente aperta sul complesso contesto globale delle minacce APT. Con una guerra in corso in Europa e tutte le conseguenze sia concrete sia psicologiche, è umano ricondurre molti incidenti di sicurezza alla situazione in Ucraina e Russia.

È umano pensare che il flusso di attacchi sia unidirezionale: dalla Russia contro l’Occidente. Non siamo certo davanti a una mania di persecuzione collettiva: molti esperti hanno allertato sul fatto che ci sarebbero potute essere ritorsioni cyber a seguito di prese di posizione decise come quella dell’Europa. E in effetti anche il mondo cyber si è schierato politicamente (cosa che un tempo riguardava solo gli hacktivisti) paventando in alcuni casi gravi ripercussioni.

Tuttavia, poco tempo fa un esperto di sicurezza informatica ci aveva riportati con i piedi per terra: oltre alla Russia, anche altre nazioni hanno gruppi sponsorizzati che stanno portando avanti le loro battaglie indipendentemente da quello che sta succedendo in Ucraina.

Neanche il tempo di dirlo e arriva la prova inequivocabile che il suo pensiero era sensato e concreto: i ricercatori di Check Point Research hanno scoperto campagne APT di matrice cinese contro almeno due istituti di ricerca in Russia. Uno di questi è parte della Rostec corporation, un gruppo della Difesa di proprietà statale. Come tutte le campagne di cyber spionaggio, parliamo di eventI di lungo corso. Si stima che le attività malevole, ancora attive nell’aprile 2022, fossero in corso almeno da luglio 2021.

L’autore sarebbe qualcuno non meglio specificato, vicino a Stone Panda (alias Cicada o APT10) e a Mustang Panda. Si tratta di due noti gruppi APT sponsorizzati dalla Cina, che svolgono per suo conto attività di spionaggio informatico. Nella campagna intercettata da CPR venivano impiegati nuovi strumenti, fra cui un sofisticato loader multistrato e una backdoor denominata SPINNER. si tratta di strumenti che impiegano tecniche avanzate di evasione e anti-analisi, come caricatori in-memory multistrato e offuscamenti a livello di compilatore.

Si tratta di un esempio lampante di gruppi APT che cercano di sfruttare il conflitto tra Russia e Ucraina e le sanzioni contro le aziende russe come esca per operazioni di spionaggio. In altre parole, il “gioco” subito dagli italiani in tempo di pandemia con il phishing a tema COVID viene rivolto contro le organizzazioni russe sottoposte a forte pressione.

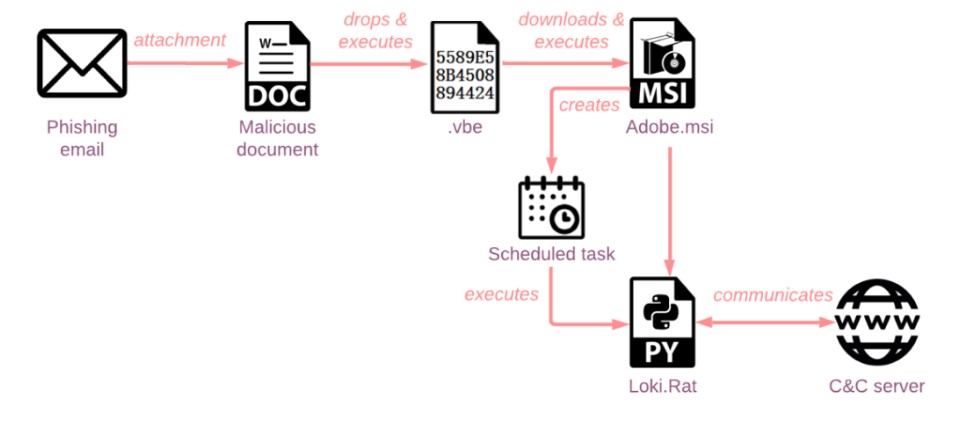

L’avvio delle campagne segue un copione ben noto: email di spear-phishing, quindi altamente mirate. In questi casi l’esca era la lista di persone sottoposte a sanzioni a seguito dell’invasione ucraina. L’elenco che era millantato avrebbe dovuto essere incluso in un allegato malevolo che imitava nei dettagli i documenti ufficiali del Ministero della Salute russo.

Al di là dell’esca, il conflitto ucraino non ha alcuna rilevanza, I ricercatori di CPR spiegano infatti che il piano Made in China 2025 definisce gli obiettivi della Cina per diventare una grande potenza tecnologica ed economica, e identifica anche i settori in cui deve diventare leader mondiale. Fra questi figurano robotica, attrezzature mediche e aviazione. Non è un caso, quindi, che gli istituti di ricerca sulla difesa presi di mira negli attacchi appartengono alla più grande holding russa nel settore della radioelettronica. E che gli istituti di ricerca presi di mira si occupino principalmente dello sviluppo e della produzione di sistemi di guerra elettronica, di apparecchiature radioelettroniche militari di bordo, di stazioni radar aeree e di mezzi di identificazione statale.

Gli stessi enti di ricerca si occupano anche di sistemi per l'aviazione civile, dello sviluppo di una serie di prodotti civili come le apparecchiature mediche e di sistemi di controllo per l'energia, i trasporti e le industrie ingegneristiche. Lo scopo dell'operazione di spionaggio è probabilmente quello di raccogliere informazioni per sostenere la Cina nel suo progresso tecnologico.

Visto che parliamo di attacchi di lungo corso, chissà quanti sono attivi in tutto il mondo senza che nessuno se ne sia accorto. Gli Indicatori di Compromissione condivisi dai ricercatori potrebbero agevolare altre scoperte.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab