CloudEyE a Check Point: "non lavoriamo per i criminali"

I responsabili dell'azienda italiana produttrice di CloudEyE assicurano di non lavorare per i criminali informatici. I ricercatori di Check Point Research spiegano di essere arrivati all'azienda analizzando le applicazioni dannose che utilizzavano i suoi servizi.

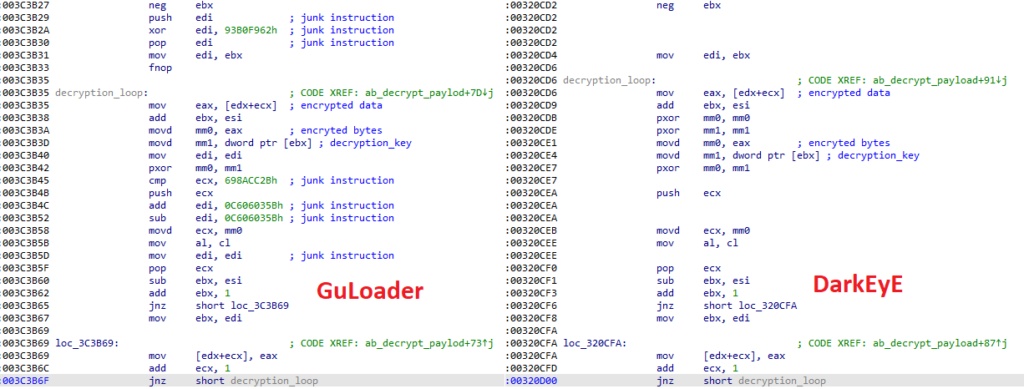

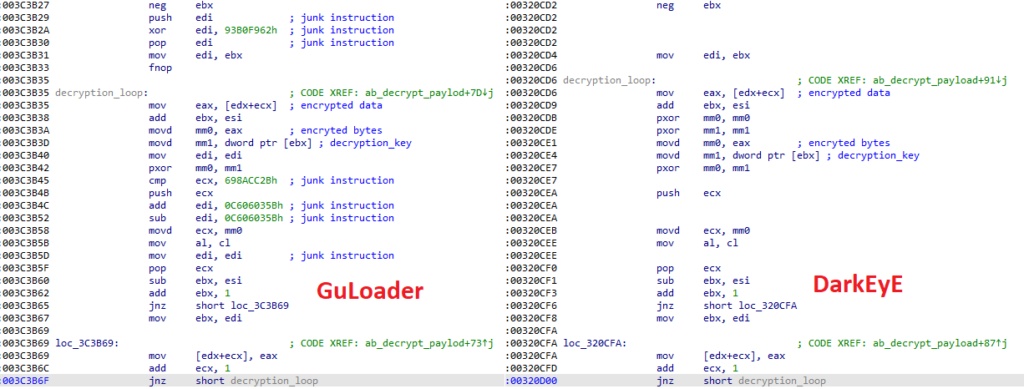

La scorsa settimana l'azienda italiana SD Software, produttrice del programma CloudEyE, è finita alla ribalta delle cronache a seguito di un'indagine di Check Point Research sul network dropper GuLoader. È uno strumento di elusione che viene usato per diffondere malware, "avvolgendoli" in un pacchetto digitale che gli fa superare indenni i controlli antimalware. I dati collezionati dai ricercatori sono tali da poter ricondurre il codice di GuLoader a quello di CloudEye.

Tutte le informazioni tecniche sono pubblicate sul sito ufficiale di Check Point e sono riassunte in chiave "semplificata" nell'articolo che abbiamo pubblicato la scorsa settimana. Dato che questa indagine coinvolge un'azienda italiana, abbiamo chiesto un commento aggiuntivo a Yaniv Balmas, Head of Cyber Research di Check Point.

"Non ci siamo rivolti specificamente a questa azienda, infatti non ne sapevamo nulla quando è iniziata la ricerca. Siamo arrivati all'azienda analizzando le applicazioni dannose che abbiamo osservato e che utilizzavano i suoi servizi.

In questo caso possiamo dire che la telemetria che raccogliamo quotidianamente mostrava un uso molto elevato di questo servizio all'interno di tutti i campioni malevoli che vediamo in natura, quindi possiamo dire che l'uso del suo servizio all'interno di applicazioni maligne è molto comune (in realtà non abbiamo alcuna prova di un uso legittimo di questo servizio).

In questo caso possiamo dire che la telemetria che raccogliamo quotidianamente mostrava un uso molto elevato di questo servizio all'interno di tutti i campioni malevoli che vediamo in natura, quindi possiamo dire che l'uso del suo servizio all'interno di applicazioni maligne è molto comune (in realtà non abbiamo alcuna prova di un uso legittimo di questo servizio).

In quanto azienda impegnata a mantenere sicuro il cyberspazio, non è nostra intenzione incriminare alcuna azienda o individuo, né abbiamo il quadro legale per farlo - ci limitiamo a riferire ciò che osserviamo come fatti solidi, niente di più e niente di meno.

Per quanto riguarda il loro commento, come ho detto, non possiamo dire se questa attività sia stata fatta consapevolmente o meno dal punto di vista delle aziende, tuttavia siamo felici di sentire che questa attività è stata ora terminata (un fatto che continueremo a monitorare nel prossimo futuro) e che Internet è ora un po' più sicuro grazie alle nostre attività di ricerca.

In sostanza, come spesso accade nel lavoro di ricerca, gli esperti di sicurezza hanno seguito gli indizi e così facendo hanno accertato la fonte del problema, senza pregiudizi. Il dato di fatto è che le informazioni raccolte su GuLoader riconducono a CloudEyE. L'indagine è stata di natura tecnica, quindi non ci sono sentenze di carattere legale, a meno che la magistratura non decida di svolgere un'indagine.

Il dubbio è sulla questione della consapevolezza accennata da Balmas. Per chiarirla abbiamo raccolto il commento dei proprietari di SD Software, Sebastiano Dragna e Ivano Mancini. Pubblichiamo di seguito le loro dichiarazioni integrali nell'ambito del diritto di replica.

Semplificando, quindi, questo prodotto nasce per "mascherare" i dati. Usato legalmente, protegge le informazioni da occhi indiscreti. Non si può tuttavia escludere che qualcuno possa sfruttarlo per scopi illeciti, come nascondere un malware, che è quanto riscontrato da Check Point Research.

Semplificando, quindi, questo prodotto nasce per "mascherare" i dati. Usato legalmente, protegge le informazioni da occhi indiscreti. Non si può tuttavia escludere che qualcuno possa sfruttarlo per scopi illeciti, come nascondere un malware, che è quanto riscontrato da Check Point Research.

Sarebbe stata necessaria un'azione di sorveglianza attiva. Dragna e Mancini sostengono di avere cercato di farla: "Nel corso di questi anni abbiamo subito vari abusi perpetrati con i nostri software di sicurezza, da utenti malintenzionati. Appena ne siamo venuti a conoscenza le licenze sono state revocate immediatamente, tutti i rispettivi log salvati e conservati per eventuali indagini future. Purtroppo non possiamo controllare cosa gli utenti proteggono con i nostri software; i dati che proteggono sono strettamente personali, possiamo solo revocare le licenze in caso di comprovato abuso. Il nostro software è coperto da una policy molto stringente che ogni cliente è obbligato ad accettare prima di utilizzare i nostri prodotti".

Per quanto concerne la clientela abituale dell'azienda, i proprietari riferiscono essere "piccoli o medi sviluppatori software che esigono protezione per il loro codice presente negli applicativi sviluppati da loro stessi".

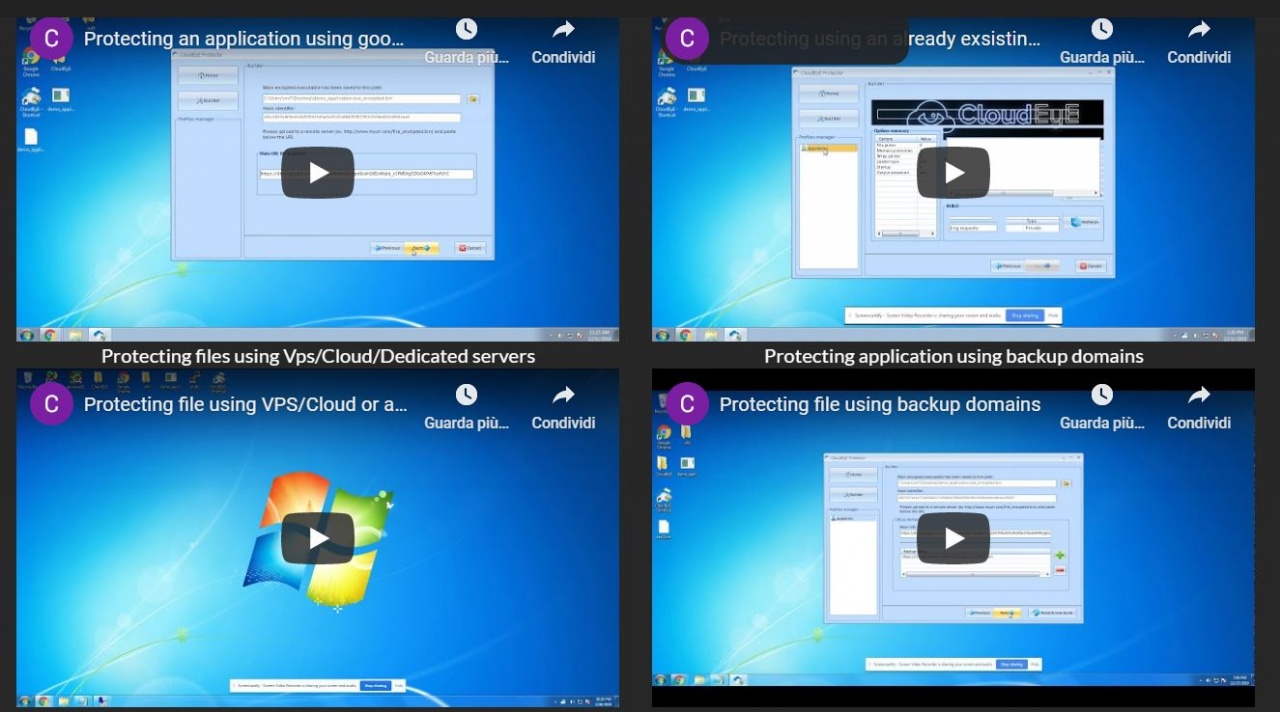

I video tutorial sotto accusa

I video tutorial sotto accusa

Al riguardo, dato che ci occupiamo di cyber security, è doveroso sottolineare che le aziende di sicurezza collaborano continuamente con i produttori hardware e software per segnalare vulnerabilità. In questo caso tuttavia non hanno rilevato una falla del software, bensì un utilizzo dannoso che ha reso il software stesso una minaccia informatica.

Qui finisce la parte di pertinenza della cronaca. Il dibattito, sempre se ci sarà, dovrà spostarsi nelle sedi opportune.

Tutte le informazioni tecniche sono pubblicate sul sito ufficiale di Check Point e sono riassunte in chiave "semplificata" nell'articolo che abbiamo pubblicato la scorsa settimana. Dato che questa indagine coinvolge un'azienda italiana, abbiamo chiesto un commento aggiuntivo a Yaniv Balmas, Head of Cyber Research di Check Point.

"Non ci siamo rivolti specificamente a questa azienda, infatti non ne sapevamo nulla quando è iniziata la ricerca. Siamo arrivati all'azienda analizzando le applicazioni dannose che abbiamo osservato e che utilizzavano i suoi servizi.

In questo caso possiamo dire che la telemetria che raccogliamo quotidianamente mostrava un uso molto elevato di questo servizio all'interno di tutti i campioni malevoli che vediamo in natura, quindi possiamo dire che l'uso del suo servizio all'interno di applicazioni maligne è molto comune (in realtà non abbiamo alcuna prova di un uso legittimo di questo servizio).

In questo caso possiamo dire che la telemetria che raccogliamo quotidianamente mostrava un uso molto elevato di questo servizio all'interno di tutti i campioni malevoli che vediamo in natura, quindi possiamo dire che l'uso del suo servizio all'interno di applicazioni maligne è molto comune (in realtà non abbiamo alcuna prova di un uso legittimo di questo servizio).In quanto azienda impegnata a mantenere sicuro il cyberspazio, non è nostra intenzione incriminare alcuna azienda o individuo, né abbiamo il quadro legale per farlo - ci limitiamo a riferire ciò che osserviamo come fatti solidi, niente di più e niente di meno.

Per quanto riguarda il loro commento, come ho detto, non possiamo dire se questa attività sia stata fatta consapevolmente o meno dal punto di vista delle aziende, tuttavia siamo felici di sentire che questa attività è stata ora terminata (un fatto che continueremo a monitorare nel prossimo futuro) e che Internet è ora un po' più sicuro grazie alle nostre attività di ricerca.

In sostanza, come spesso accade nel lavoro di ricerca, gli esperti di sicurezza hanno seguito gli indizi e così facendo hanno accertato la fonte del problema, senza pregiudizi. Il dato di fatto è che le informazioni raccolte su GuLoader riconducono a CloudEyE. L'indagine è stata di natura tecnica, quindi non ci sono sentenze di carattere legale, a meno che la magistratura non decida di svolgere un'indagine.

Il dubbio è sulla questione della consapevolezza accennata da Balmas. Per chiarirla abbiamo raccolto il commento dei proprietari di SD Software, Sebastiano Dragna e Ivano Mancini. Pubblichiamo di seguito le loro dichiarazioni integrali nell'ambito del diritto di replica.

CloudEyE

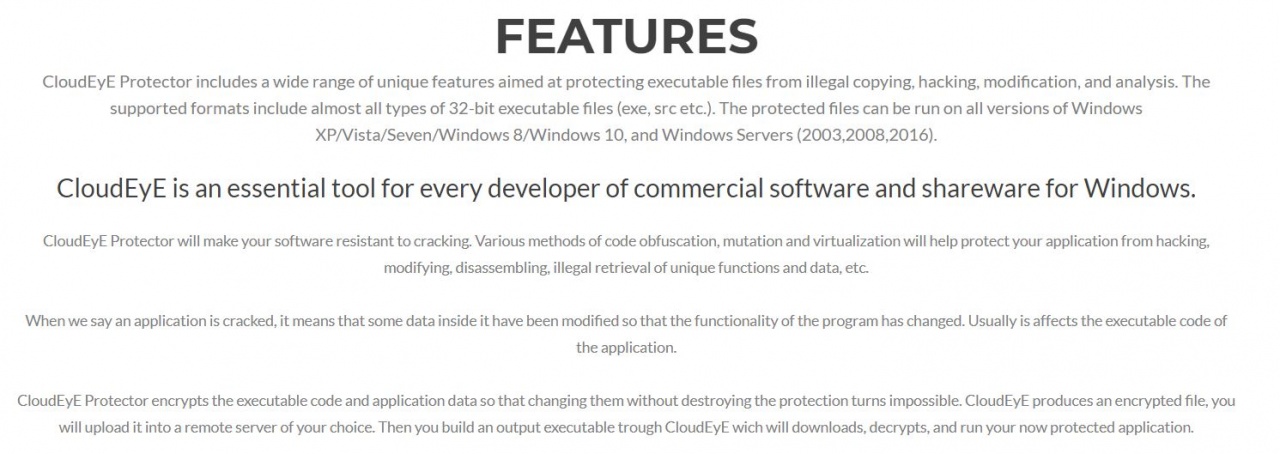

"È un software di protezione da tentativi di debugging, cracking, dumping, manomissioni, per applicativi Windows la cui comprovata efficacia è già ampiamente nota da più ricercatori di sicurezza. Utilizza tecniche avanzate di anti-debugging, anti virtual machine, hypervisor detector ecc. (strumenti ampiamente noti ed utilizzati da numerosi crackers), per limitare la possibilità ad eventuali hacker di compromettere le nostre routine di protezione ed accedere ai dati binari dell'applicativo originale". Semplificando, quindi, questo prodotto nasce per "mascherare" i dati. Usato legalmente, protegge le informazioni da occhi indiscreti. Non si può tuttavia escludere che qualcuno possa sfruttarlo per scopi illeciti, come nascondere un malware, che è quanto riscontrato da Check Point Research.

Semplificando, quindi, questo prodotto nasce per "mascherare" i dati. Usato legalmente, protegge le informazioni da occhi indiscreti. Non si può tuttavia escludere che qualcuno possa sfruttarlo per scopi illeciti, come nascondere un malware, che è quanto riscontrato da Check Point Research. Sarebbe stata necessaria un'azione di sorveglianza attiva. Dragna e Mancini sostengono di avere cercato di farla: "Nel corso di questi anni abbiamo subito vari abusi perpetrati con i nostri software di sicurezza, da utenti malintenzionati. Appena ne siamo venuti a conoscenza le licenze sono state revocate immediatamente, tutti i rispettivi log salvati e conservati per eventuali indagini future. Purtroppo non possiamo controllare cosa gli utenti proteggono con i nostri software; i dati che proteggono sono strettamente personali, possiamo solo revocare le licenze in caso di comprovato abuso. Il nostro software è coperto da una policy molto stringente che ogni cliente è obbligato ad accettare prima di utilizzare i nostri prodotti".

Per quanto concerne la clientela abituale dell'azienda, i proprietari riferiscono essere "piccoli o medi sviluppatori software che esigono protezione per il loro codice presente negli applicativi sviluppati da loro stessi".

L'abuso del cloud

I ricercatori fanno esplicito riferimento al fatto che CloudEyE venisse usato dai criminali informatici per diffondere malware mediante servizi cloud come Google Drive. La risposta degli autori è che "il nostro software si basa sul cloud perché permette di controllare l'accesso ai dati protetti in base all'indirizzo IP (esempio: regione,stato,frequenzanumero di accessi), ma una volta che le routine di protezione del nostro applicativo sono terminate, il traffico di rete, ove presente, è quello originale dell'applicativo protetto in principio. Quindi il nostro software non maschera in alcun caso il traffico di rete dati dell'applicativo originale, protegge solo i dati binari sul disco o in memoria dell'applicativo". I video tutorial sotto accusa

I video tutorial sotto accusa

I forum del dark web

Uno dei punti sollevati della ricerca di Check Point Research è che gli indizi per collegare GuLoader a CloudEyE sono seminati nei forum di hacker. Gli autori spiegano che "le versioni precedenti del nostro software sono state rese disponibili anche in maniera gratuita su siti come www.hackforums.net, dove la community stessa ci ha aiutato in maniera decisiva [nella correzione di] eventuali falle o debolezze delle nostre routine di protezione (ne abbiamo corrette parecchie). La community è stata molto attiva nel campo della cyber security e research. Occorre precisare, sul thread che era stato pubblicato sul suddetto forum, che era chiaramente specificato che l'abuso in qualsiasi forma non consentita dalla legge italiana era assolutamente vietato".Abusi e denunce

"Riguardo il post antecedente del 2010 di sonykuccio, l'account stesso è stato compromesso più volte come appunto dimostrano i numerosi 'leaks' su database di dominio pubblico pubblicati anche nell'articolo stesso di Check Point. Ci dissociamo quindi completamente da quell'account. Abbiamo anche subito più volte hacking totali della nostra piattaforma, clonazioni della stessa pubblicate sul web, che ci ha costretto in passato a denunciare l'accaduto alla Polizia Postale Italiana".Incassi

"L'articolo di Check Point sfoggia nelle sue prime righe iniziali che i nostri guadagni sono stellari (500.000$ mese) basandosi su un calcolo totalmente approssimativo ed errato. I 5000 clienti sponsorizzati sul nostro sito fanno riferimento all'inizio di una delle nostre attività (2015) ma i prezzi e i servizi offerti hanno subito svariati cambiamenti nel corso degli anni".

Mancata collaborazione

Quelli che secondo i produttori di ClouEyE sono equivoci sono dovuti a una mancanza di collaborazione fra la loro azienda e Check Point Research. "Abbiamo contattato Check Point e chiesto di inviarci quali file protetti con il nostro software siano stati usati in maniera illecita per revocare le licenze associate, ma la stessa società non ha mai risposto. Solamente con la collaborazione possiamo far fronte ad eventuali abusi in maniera tempestiva, il nostro contatto abuse@securitycode.eu riamane sempre attivo".Al riguardo, dato che ci occupiamo di cyber security, è doveroso sottolineare che le aziende di sicurezza collaborano continuamente con i produttori hardware e software per segnalare vulnerabilità. In questo caso tuttavia non hanno rilevato una falla del software, bensì un utilizzo dannoso che ha reso il software stesso una minaccia informatica.

Qui finisce la parte di pertinenza della cronaca. Il dibattito, sempre se ci sarà, dovrà spostarsi nelle sedi opportune.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab