Azienda italiana implicata in attacchi malware

Una approfondita indagine di Check Point Research ha portato a concludere che lo strumento di diffusione di diversi malware era venduto da un'azienda italiana.

Analizzando un network dropper noto come GuLoader, i ricercatori di Check Point Research hanno trovato un software commerciale quasi identico, chiamato CloudEye, venduto da un'azienda italiana. Gli esperti reputano che tale azienda abbia incassato fino a 500.000 dollari aiutando i criminali informatici a distribuire malware. I responsabili declinano ogni responsabilità e hanno chiuso temporaneamente il servizio.

Sul sito di Check Point research ci sono tutti i dettagli. I ricercatori stavano indagando a fondo su GuLoader, un network dropper distribuito molto attivamente nel 2020. Viene usato dai criminali informatici per diffondere malware mediante servizi cloud come Google Drive.

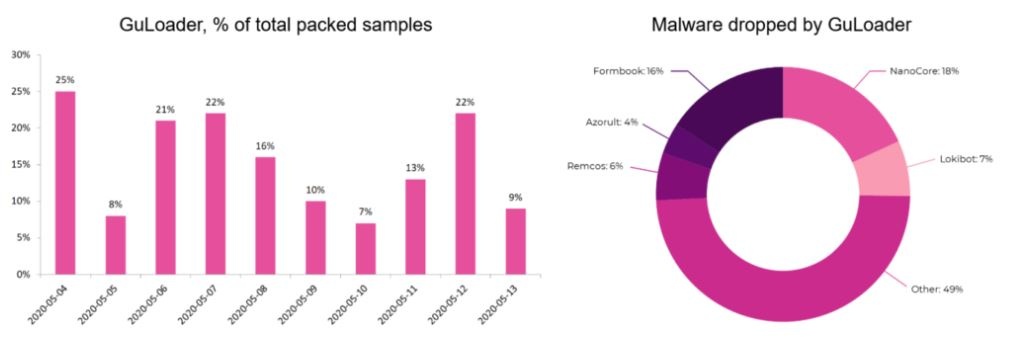

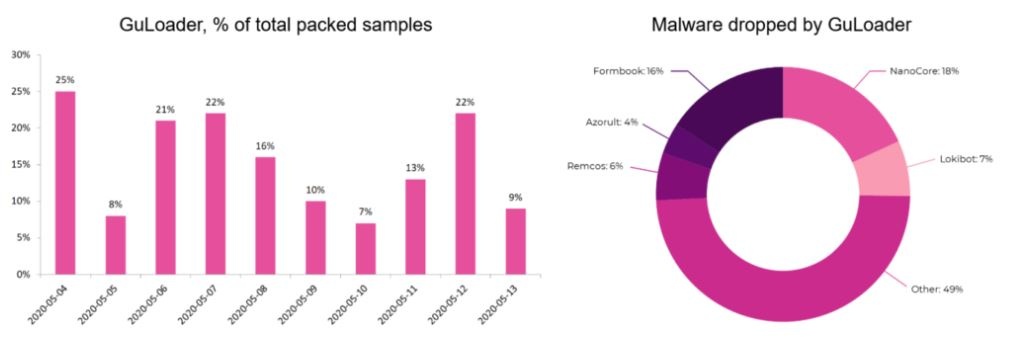

Percentuale dei campioni di GuLoader e dei malware distribuiti da GuLoaderSecondo quanto pubblicato dalla fonte, GuLoader è protagonista di centinaia di attacchi ogni giorno ed è coinvolto in diverse campagne perpetrate da gruppi differenti. Ecco perché era necessaria un'indagine approfondita.

Percentuale dei campioni di GuLoader e dei malware distribuiti da GuLoaderSecondo quanto pubblicato dalla fonte, GuLoader è protagonista di centinaia di attacchi ogni giorno ed è coinvolto in diverse campagne perpetrate da gruppi differenti. Ecco perché era necessaria un'indagine approfondita.

Il network dropper in questione veniva costantemente aggiornato. Nel tempo ha guadagnato tecniche di evasione sandbox, funzionalità di randomizzazione del codice, crittografia URL e altro. Per questo i ricercatori ipotizzavano che dietro a GuLoader ci fosse un servizio importante.

Cercando online, gli esperti sono incappati in un thread risalente al 2014 in cui lo stesso payload veniva pubblicizzato da più di un utente. Gli annunci descrivono DarkEyE come uno strumento che può essere utilizzato per far passare inosservati ai controlli antivirus diversi malware come keylogger e RAT.

I ricercatori di Check Point Research annotano nel report che "l'azienda che vende CloudEyE finge di essere legittima". L'affermazione è seguita da una necessaria e doverosa spiegazione: esaminando il resto del sito securitycode.eu hanno trovato diversi video tutorial di YouTube su come utilizzare CloudEyE, e all'interno dei video come abusare di Google Drive e OneDrive. Tutti i link di YouTube sono pubblicati nel report. Oltre tutto, uno dei video mostra gli stessi modelli di URL visti in precedenza in GuLoader.

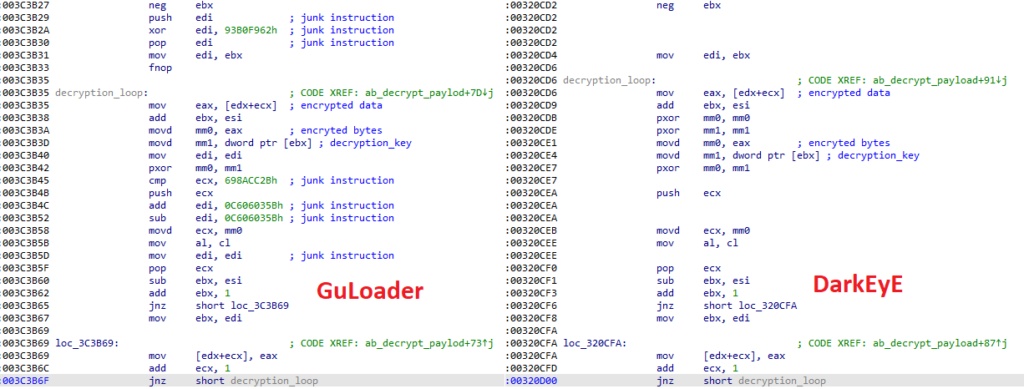

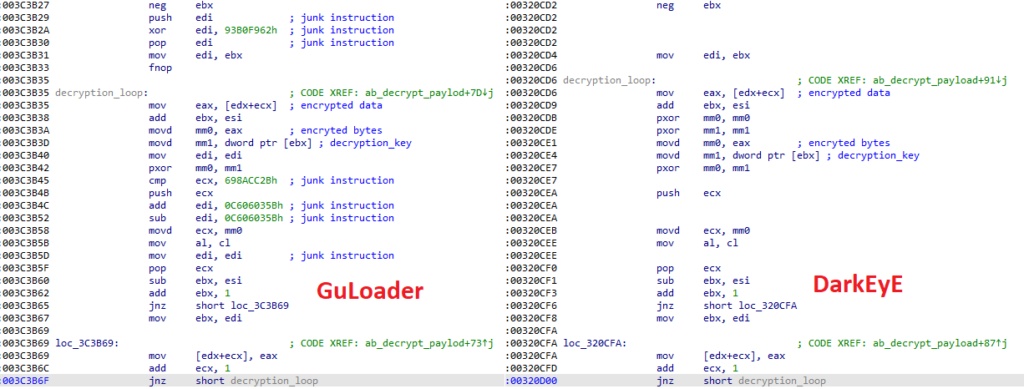

Confronto tra i campioni GuLoader e di DarkEyEA questo punto i ricercatori hanno scaricato CloudEyE Protector per verificare se ci fossero dei legami con GuLoader. Hanno condotto una prova molto banale: hanno tentato di crittografare l'applicazione calc.exe.

Confronto tra i campioni GuLoader e di DarkEyEA questo punto i ricercatori hanno scaricato CloudEyE Protector per verificare se ci fossero dei legami con GuLoader. Hanno condotto una prova molto banale: hanno tentato di crittografare l'applicazione calc.exe.

La chiave di crittografia XOR è stata generata automaticamente, e dopo avere selezionato il pulsante "Avanti" hanno ottenuto il file crittografato. A questo punto lo hanno caricato su un server HTTP locale e immesso l'URL nella finestra successiva, ottenendo il modello di URL noto da cui erano partiti.

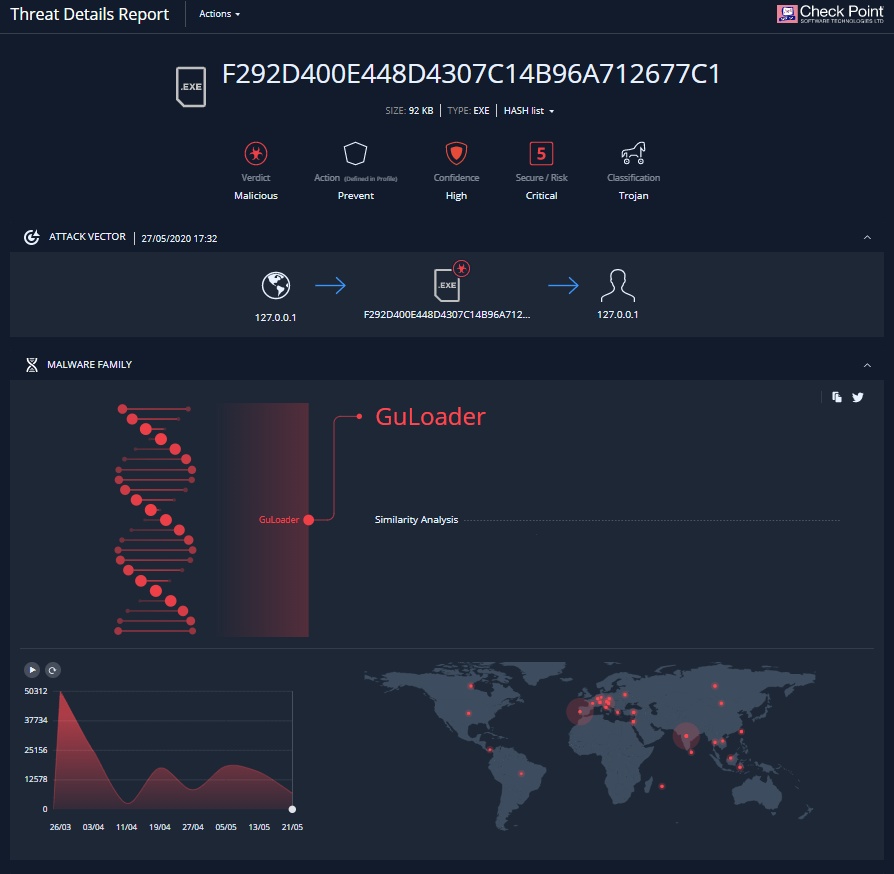

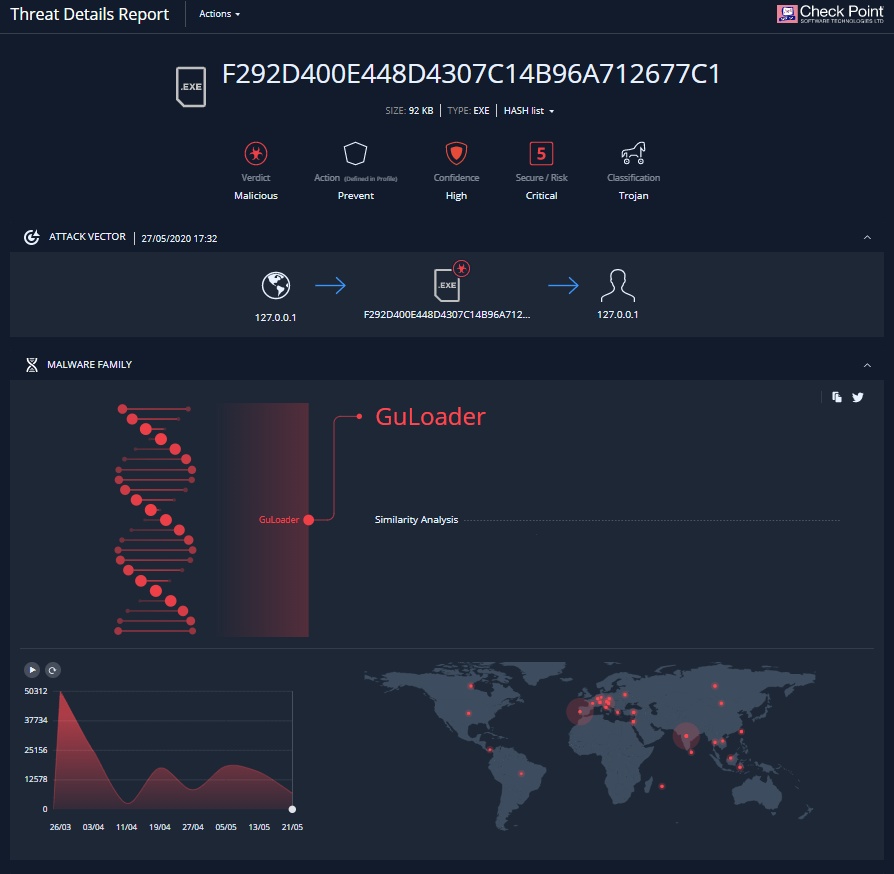

Al passaggio successivo, hanno inviato la build a una sandbox ottenendo conferma di tutti i sospetti. In ultimo, per essere completamente sicuri che CloudEyE producesse campioni universalmente riconosciuti come il malware GuLoader, sono passati all'analisi manuale del codice e al confronto di quest'ultimo con un campione di GuLoader.

Era la prova del nove: il campione prodotto da CloudEyE aveva la stessa struttura di GuLoader. Proprio come GuLoader, è stato compilato con Visual Basic e conteneva uno shellcode crittografato con una chiave XOR casuale di 4 byte. Con la stessa chiave hanno decifrato lo shellcode da entrambi i campioni (CloudEyE e GuLoader). Altre prove raccolte nei forum hanno ricondotto poi al nome di uno dei proprietari dell'azienda italiana citata.

Il giudizio della sandbox all'analisi del campione creato con CloudEyE

Il giudizio della sandbox all'analisi del campione creato con CloudEyE

Sul sito di Check Point research ci sono tutti i dettagli. I ricercatori stavano indagando a fondo su GuLoader, un network dropper distribuito molto attivamente nel 2020. Viene usato dai criminali informatici per diffondere malware mediante servizi cloud come Google Drive.

Percentuale dei campioni di GuLoader e dei malware distribuiti da GuLoaderSecondo quanto pubblicato dalla fonte, GuLoader è protagonista di centinaia di attacchi ogni giorno ed è coinvolto in diverse campagne perpetrate da gruppi differenti. Ecco perché era necessaria un'indagine approfondita.

Percentuale dei campioni di GuLoader e dei malware distribuiti da GuLoaderSecondo quanto pubblicato dalla fonte, GuLoader è protagonista di centinaia di attacchi ogni giorno ed è coinvolto in diverse campagne perpetrate da gruppi differenti. Ecco perché era necessaria un'indagine approfondita. Il network dropper in questione veniva costantemente aggiornato. Nel tempo ha guadagnato tecniche di evasione sandbox, funzionalità di randomizzazione del codice, crittografia URL e altro. Per questo i ricercatori ipotizzavano che dietro a GuLoader ci fosse un servizio importante.

Come si è arrivati all'azienda italiana

I ricercatori hanno incontrato molti campioni di GuLoader, che sembravano correlati al software DarkEyE Protector. Entrambi sono scritti in VisualBasic, contengono uno shellcode crittografato con chiave XOR di 4 byte e hanno la stessa procedura di decrittografia del payload.Cercando online, gli esperti sono incappati in un thread risalente al 2014 in cui lo stesso payload veniva pubblicizzato da più di un utente. Gli annunci descrivono DarkEyE come uno strumento che può essere utilizzato per far passare inosservati ai controlli antivirus diversi malware come keylogger e RAT.

Dichiarazioni aggiuntive di Check Point Reasearch e la risposta dell'azienda produttrice di CloudEyE in questo articoloSempre negli annunci c'era il link per scaricare il software malevolo: securitycode.eu. i ricercatori hanno appurato che, nonostante il sito attualmente pubblicizzasse un altro software (CloudEyE, un prodotto "di sicurezza destinato a proteggere le applicazioni Windows da cracking, manomissione, debug, dumping" e altro), era collegato a DarkEyE.

I ricercatori di Check Point Research annotano nel report che "l'azienda che vende CloudEyE finge di essere legittima". L'affermazione è seguita da una necessaria e doverosa spiegazione: esaminando il resto del sito securitycode.eu hanno trovato diversi video tutorial di YouTube su come utilizzare CloudEyE, e all'interno dei video come abusare di Google Drive e OneDrive. Tutti i link di YouTube sono pubblicati nel report. Oltre tutto, uno dei video mostra gli stessi modelli di URL visti in precedenza in GuLoader.

Confronto tra i campioni GuLoader e di DarkEyEA questo punto i ricercatori hanno scaricato CloudEyE Protector per verificare se ci fossero dei legami con GuLoader. Hanno condotto una prova molto banale: hanno tentato di crittografare l'applicazione calc.exe.

Confronto tra i campioni GuLoader e di DarkEyEA questo punto i ricercatori hanno scaricato CloudEyE Protector per verificare se ci fossero dei legami con GuLoader. Hanno condotto una prova molto banale: hanno tentato di crittografare l'applicazione calc.exe. La chiave di crittografia XOR è stata generata automaticamente, e dopo avere selezionato il pulsante "Avanti" hanno ottenuto il file crittografato. A questo punto lo hanno caricato su un server HTTP locale e immesso l'URL nella finestra successiva, ottenendo il modello di URL noto da cui erano partiti.

Al passaggio successivo, hanno inviato la build a una sandbox ottenendo conferma di tutti i sospetti. In ultimo, per essere completamente sicuri che CloudEyE producesse campioni universalmente riconosciuti come il malware GuLoader, sono passati all'analisi manuale del codice e al confronto di quest'ultimo con un campione di GuLoader.

Era la prova del nove: il campione prodotto da CloudEyE aveva la stessa struttura di GuLoader. Proprio come GuLoader, è stato compilato con Visual Basic e conteneva uno shellcode crittografato con una chiave XOR casuale di 4 byte. Con la stessa chiave hanno decifrato lo shellcode da entrambi i campioni (CloudEyE e GuLoader). Altre prove raccolte nei forum hanno ricondotto poi al nome di uno dei proprietari dell'azienda italiana citata.

Il giudizio della sandbox all'analisi del campione creato con CloudEyE

Il giudizio della sandbox all'analisi del campione creato con CloudEyELe conclusioni di Check Point Research

La conclusione dei ricercatori è che "le operazioni di CloudEyE possono sembrare legali, ma il servizio che ha fornito è stato alla base di migliaia di attacchi nell'ultimo anno. I tutorial di CloudEyE mostrano come memorizzare payload su servizi cloud come Google Drive e OneDrive. […] La crittografia del payload implementata in CloudEyE aiuta ad aggirare i controlli di sicurezza. La randomizzazione del codice, le tecniche di evasione e la crittografia del payload utilizzati in CloudEyE proteggono il malware dall'essere rilevato da molti dei prodotti di sicurezza esistenti sul mercato. Sorprendentemente, tale servizio è fornito da una società italiana legalmente registrata che gestisce un sito web pubblicamente disponibile che esiste da più di quattro anni". Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab