Phishing contro gli utenti italiani, c'è una nuova minaccia

Si chiama MassLogger il malware economico e facile da far circolare, che potrebbe presto inondare le caselle di posta degli utenti italiani.

Il malware MassLogger potrebbe essere presto usato nelle campagne di phishing che bersagliano gli utenti italiani. L'allarme è stato lanciato dal Computer Emergency Responce Team dell'Agenzia per l'Italia Digitale (CERT-AGID), secondo cui il costo molto basso di questo strumento malevolo e la sua facilità di diffusione potrebbero agevolarne l'ingresso nel mercato nostrano.

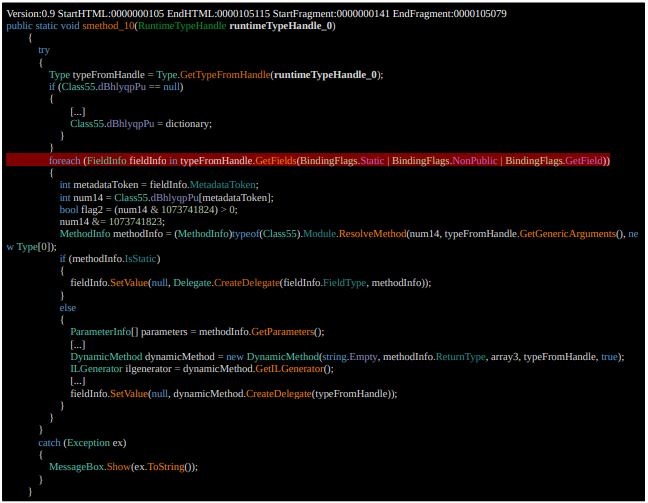

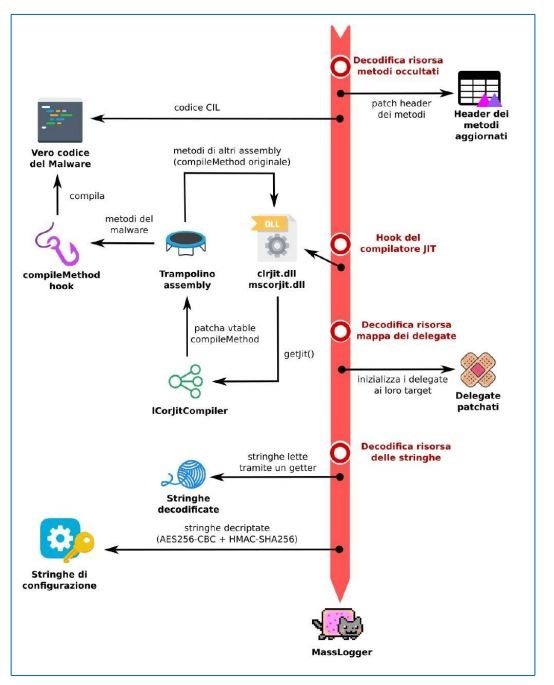

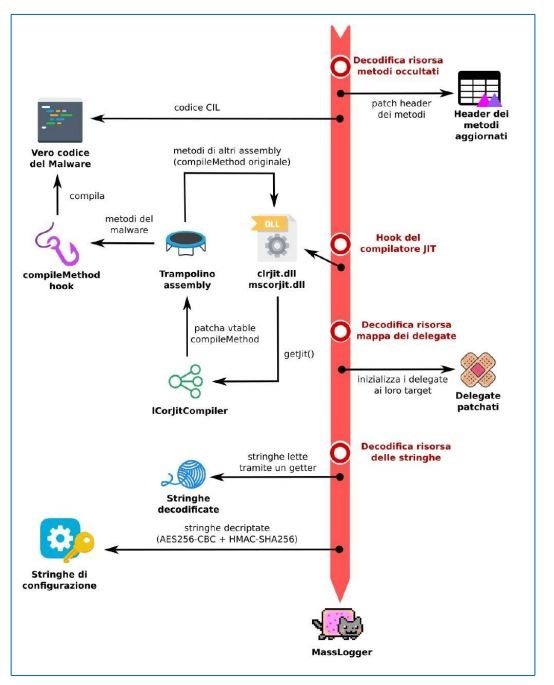

Gli esperti di sicurezza di CoFense stanno monitorando questa minaccia. Si tratta di un keylogger caratterizzato da un'elevata velocità di aggiornamento (13 in 3 settimane). Questo permette di adottare misure sempre nuove per superare le misure di sicurezza e aggiungere funzionalità richieste dai loschi utilizzatori.

Da notare che fra gli strumenti di elusione rilevati in una delle campagne con MassLogger figura l'ormai famoso GuLoader di cui abbiamo parlato diffusamente in questa notizia.

Da notare che fra gli strumenti di elusione rilevati in una delle campagne con MassLogger figura l'ormai famoso GuLoader di cui abbiamo parlato diffusamente in questa notizia.

L'altro dato di una certa importanza è la somiglianza fra MassLogger e Agent Tesla, un trojan di accesso remoto che si è evoluto di recente e ora riesce anche a rubare le password Wi-Fi e altre informazioni sensibili dai computer colpiti.

Una caratteristica che distingue MassLogger da altri malware è una funzione che consente a un cyber criminale di cercare i file con un'estensione di file specifica, ed esfiltrarli. È inoltre capace di aggirare le sandbox e di disabilitare il salvataggio di password in applicazioni come Firefox.

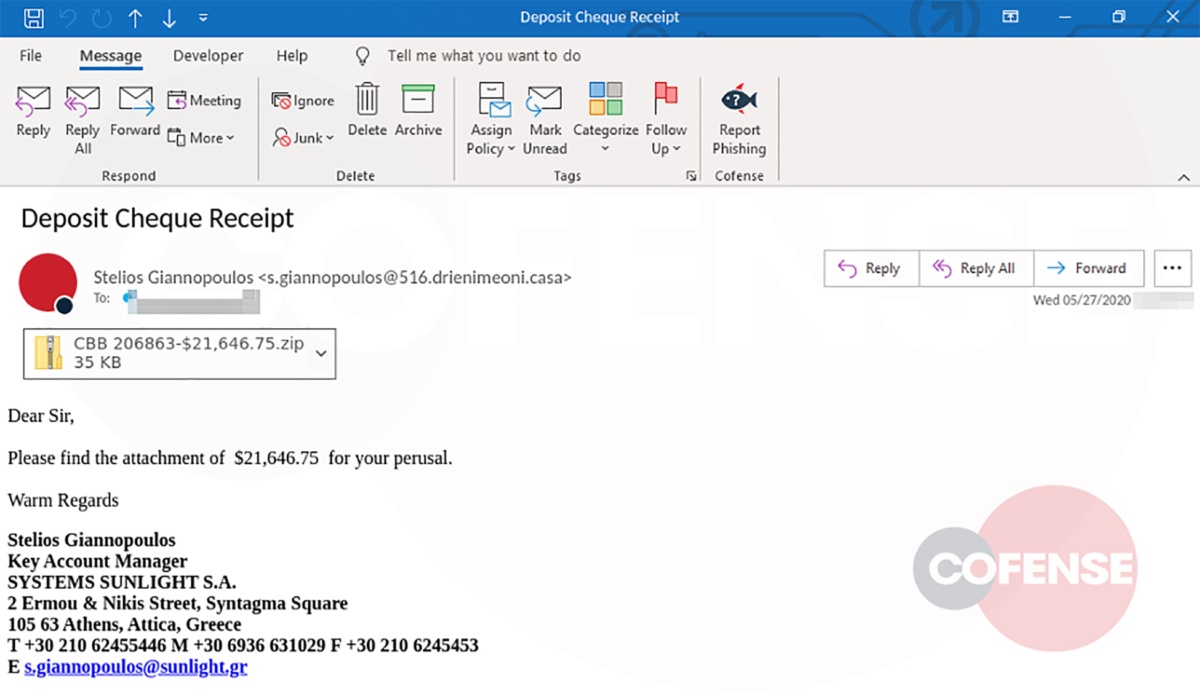

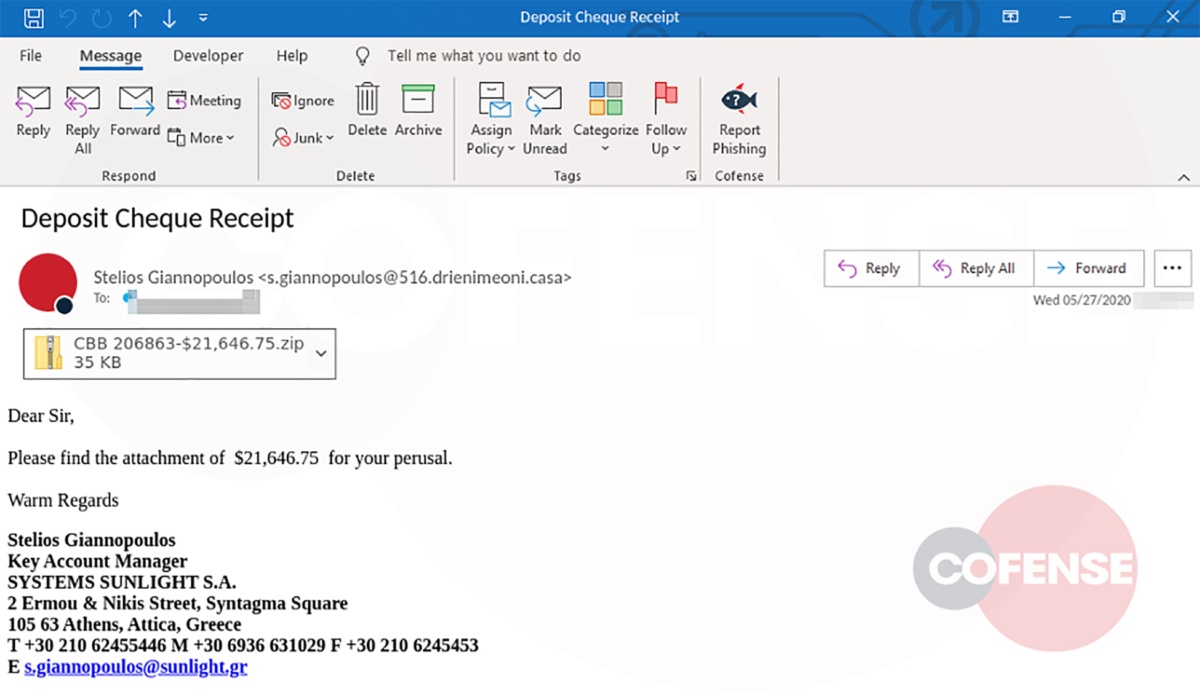

Nella sua analisi, CERT-AGID aggiunge la dinamica di infezione. Il malware viene scaricato mediante due pacchetti separati. Nel primo è incluso il payload, nel secondo il necessario per avviarne l'estrazione. Così facendo è più difficile individuare l'infezione e bloccarla prima che prenda corso.

In caso di contagio, MassLogger svolgerà l'azione per la quale è stato creato, ossia il furto di credenziali e dei dati sensibili dell'utente vittima.

In caso di contagio, MassLogger svolgerà l'azione per la quale è stato creato, ossia il furto di credenziali e dei dati sensibili dell'utente vittima.

Come sempre, in una campagna di phishing è determinante il comportamento della vittima. Qualora il malware dovesse bypassare i filtri antimalware, è bene ricordare di non scaricare file allegati se non si conosce il mittente della email o se ci sono elementi sospetti che potrebbero indicare un attacco. Ad esempio, errori di ortografia, loghi sfuocati o leggermente differenti dagli originali. È bene anche prestare attenzione al senso di urgenza che tendono sempre a instillare le email di phishing, per spingere l'utente ad agire frettolosamente senza prestare la dovuta attenzione ai dettagli.

Gli esperti di sicurezza di CoFense stanno monitorando questa minaccia. Si tratta di un keylogger caratterizzato da un'elevata velocità di aggiornamento (13 in 3 settimane). Questo permette di adottare misure sempre nuove per superare le misure di sicurezza e aggiungere funzionalità richieste dai loschi utilizzatori.

Da notare che fra gli strumenti di elusione rilevati in una delle campagne con MassLogger figura l'ormai famoso GuLoader di cui abbiamo parlato diffusamente in questa notizia.

Da notare che fra gli strumenti di elusione rilevati in una delle campagne con MassLogger figura l'ormai famoso GuLoader di cui abbiamo parlato diffusamente in questa notizia. L'altro dato di una certa importanza è la somiglianza fra MassLogger e Agent Tesla, un trojan di accesso remoto che si è evoluto di recente e ora riesce anche a rubare le password Wi-Fi e altre informazioni sensibili dai computer colpiti.

Una caratteristica che distingue MassLogger da altri malware è una funzione che consente a un cyber criminale di cercare i file con un'estensione di file specifica, ed esfiltrarli. È inoltre capace di aggirare le sandbox e di disabilitare il salvataggio di password in applicazioni come Firefox.

Nella sua analisi, CERT-AGID aggiunge la dinamica di infezione. Il malware viene scaricato mediante due pacchetti separati. Nel primo è incluso il payload, nel secondo il necessario per avviarne l'estrazione. Così facendo è più difficile individuare l'infezione e bloccarla prima che prenda corso.

In caso di contagio, MassLogger svolgerà l'azione per la quale è stato creato, ossia il furto di credenziali e dei dati sensibili dell'utente vittima.

In caso di contagio, MassLogger svolgerà l'azione per la quale è stato creato, ossia il furto di credenziali e dei dati sensibili dell'utente vittima. Come sempre, in una campagna di phishing è determinante il comportamento della vittima. Qualora il malware dovesse bypassare i filtri antimalware, è bene ricordare di non scaricare file allegati se non si conosce il mittente della email o se ci sono elementi sospetti che potrebbero indicare un attacco. Ad esempio, errori di ortografia, loghi sfuocati o leggermente differenti dagli originali. È bene anche prestare attenzione al senso di urgenza che tendono sempre a instillare le email di phishing, per spingere l'utente ad agire frettolosamente senza prestare la dovuta attenzione ai dettagli.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab