Reti mobili vulnerabili, rischi per operatori e clienti

Una nuova ricerca mette in luce due vulnerabilità del GPRS Tunnelling Protocol che minacciano sia gli operatori di telefonia mobile che i loro clienti.

Positive Technologies ha pubblicato uno studio sulle vulnerabilità ad alto impatto nelle reti mobili LTE e 5G, che potrebbero essere sfruttate per intercettare i dati degli utenti ed eseguire attacchi di impersonation, frode e Denial of Service.

Il documento comprende i risultati delle valutazioni di sicurezza condotte fra il 2018 e il 2019 per conto di 28 operatori di telecomunicazioni in Europa, Asia, Africa e Sud America. Le vulnerabilità a cui si fa riferimento si riferiscono al GPRS Tunnelling Protocol (GTP), lo standard di comunicazione basato su IP che definisce l’insieme di parametri che regolano il traffico dati sulle reti 2G, 3G e 4G.

GPT costituisce la base per la GPRS core network e il suo successore Evolved Packet Core (EPC). In sostanza, sono tecnologie che consentendo agli utenti di rimanere connessi a Internet mentre si spostano da un luogo all'altro. E agli operatori di gestire nel modo più economico ed efficiente la crescita del traffico dati.

GPT costituisce la base per la GPRS core network e il suo successore Evolved Packet Core (EPC). In sostanza, sono tecnologie che consentendo agli utenti di rimanere connessi a Internet mentre si spostano da un luogo all'altro. E agli operatori di gestire nel modo più economico ed efficiente la crescita del traffico dati.

Sono due soluzioni di grande importanza per poter gestire la crescita del traffico dati e garantire agli utenti una minore latenza. Il problema, secondo i tecnici di Positive Technologies, è che "il protocollo GTP contiene una serie di vulnerabilità che minacciano sia gli operatori di telefonia mobile che i loro clienti".

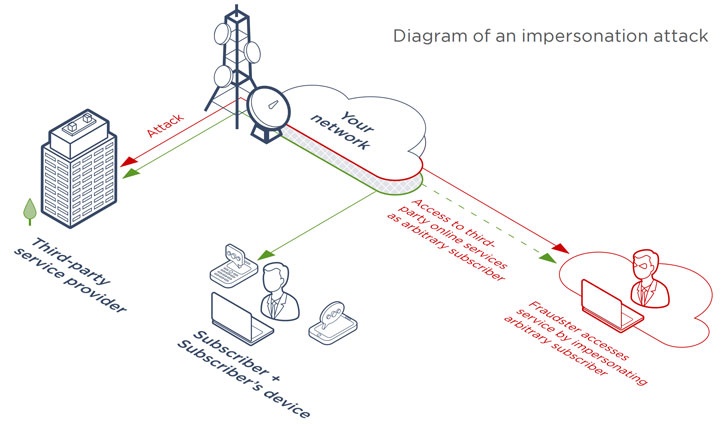

"Di conseguenza – prosegue la nota - gli aggressori possono interferire con le apparecchiature di rete e lasciare un'intera città senza comunicazioni, impersonare gli utenti per accedere alle risorse o utilizzare i servizi di rete a spese dell'operatore o degli abbonati".

Il problema principale deriva dal fatto che il protocollo non controlla la posizione effettiva dell'abbonato. In questo modo è difficoltoso verificare se il traffico in entrata sia legittimo. Non è l’unico. Il secondo grattacapo riguarda il modo in cui vengono verificate le credenziali del sottoscrittore. A quanto risulta consentirebbe ai cyber criminali di eseguire lo spoofing del nodo che funge da SGSN (Serving GPRS Support Node).

Il problema principale deriva dal fatto che il protocollo non controlla la posizione effettiva dell'abbonato. In questo modo è difficoltoso verificare se il traffico in entrata sia legittimo. Non è l’unico. Il secondo grattacapo riguarda il modo in cui vengono verificate le credenziali del sottoscrittore. A quanto risulta consentirebbe ai cyber criminali di eseguire lo spoofing del nodo che funge da SGSN (Serving GPRS Support Node).

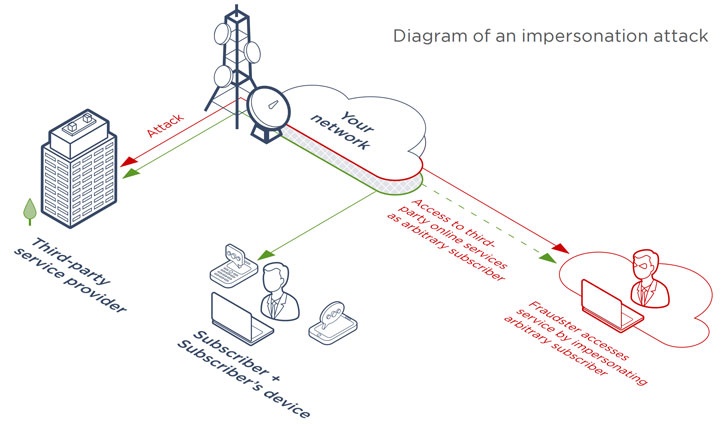

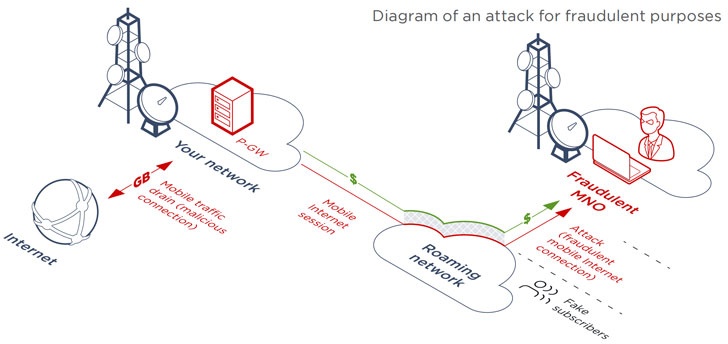

I suddetti problemi aprono le porte a potenziali attacchi di frode e impersonation, in cui l'attaccante usa la connettività dati a spese dell'utente legittimo o dirotta i dati della sessione utente (ad esempio il numero di telefono) per impersonare l’utente stesso.

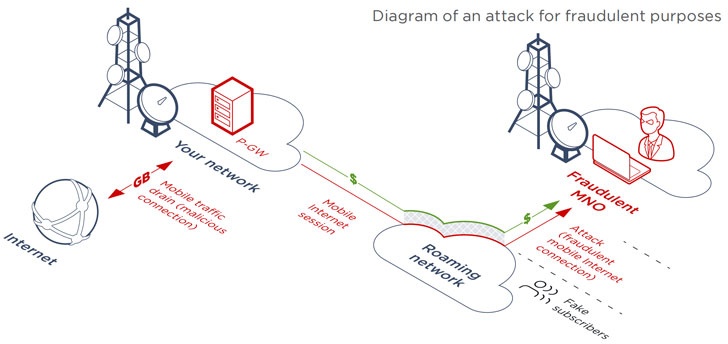

Uno scenario alternativo è quello in cui un attaccante crea traffico in roaming che viene addebitato a un altro operatore. Secondo i tecnici, "su tutte le reti testate è stato possibile utilizzare la connessione mobile a spese sia di altri abbonati che dell'operatore".

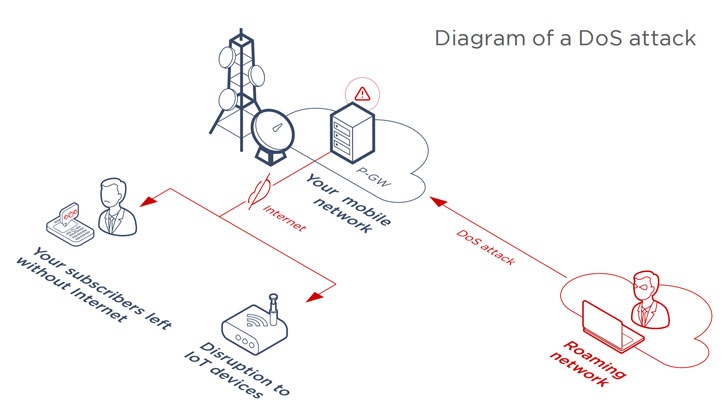

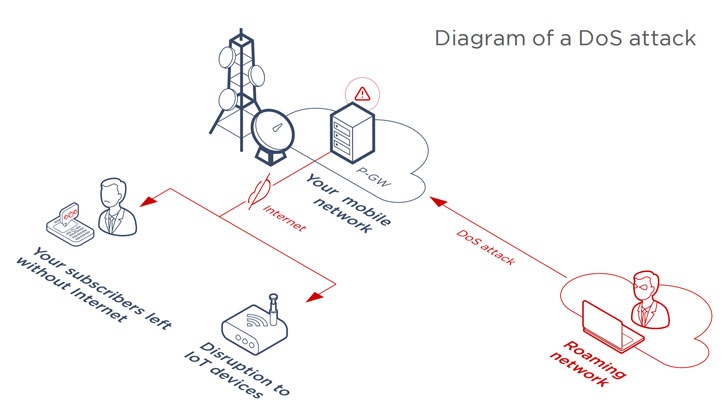

Sempre secondo Positive Technologies, le reti 5G che utilizzano l'EPC come rete principale per le comunicazioni wireless non risolveranno il problema. Anzi, saranno parimenti soggette agli attacchi di spoofing. Inoltre, ogni rete testata era soggetta a Denial of Service contro le apparecchiature di rete, che può impedire agli abbonati legittimi di connettersi a Internet, causando interruzioni dei servizi di comunicazione mobile.

Sempre secondo Positive Technologies, le reti 5G che utilizzano l'EPC come rete principale per le comunicazioni wireless non risolveranno il problema. Anzi, saranno parimenti soggette agli attacchi di spoofing. Inoltre, ogni rete testata era soggetta a Denial of Service contro le apparecchiature di rete, che può impedire agli abbonati legittimi di connettersi a Internet, causando interruzioni dei servizi di comunicazione mobile.

Uno scenario quest’ultimo che è ritenuto particolarmente pericoloso per le reti 5G, perché vi saranno connessi milioni di dispositivi IoT quali apparecchiature industriali, smart home e infrastrutture.

Spetta agli operatori adottare soluzioni atte a mitigare questi rischi. Ad esempio eseguendo un filtraggio IP a livello GTP basato su whitelist. Gli operatori sono inoltre esortati a seguire le raccomandazioni di sicurezza GSMA per analizzare il traffico in tempo reale, e a intraprendere azioni per bloccare le attività illegittime.

Il documento comprende i risultati delle valutazioni di sicurezza condotte fra il 2018 e il 2019 per conto di 28 operatori di telecomunicazioni in Europa, Asia, Africa e Sud America. Le vulnerabilità a cui si fa riferimento si riferiscono al GPRS Tunnelling Protocol (GTP), lo standard di comunicazione basato su IP che definisce l’insieme di parametri che regolano il traffico dati sulle reti 2G, 3G e 4G.

GPT costituisce la base per la GPRS core network e il suo successore Evolved Packet Core (EPC). In sostanza, sono tecnologie che consentendo agli utenti di rimanere connessi a Internet mentre si spostano da un luogo all'altro. E agli operatori di gestire nel modo più economico ed efficiente la crescita del traffico dati.

GPT costituisce la base per la GPRS core network e il suo successore Evolved Packet Core (EPC). In sostanza, sono tecnologie che consentendo agli utenti di rimanere connessi a Internet mentre si spostano da un luogo all'altro. E agli operatori di gestire nel modo più economico ed efficiente la crescita del traffico dati. Sono due soluzioni di grande importanza per poter gestire la crescita del traffico dati e garantire agli utenti una minore latenza. Il problema, secondo i tecnici di Positive Technologies, è che "il protocollo GTP contiene una serie di vulnerabilità che minacciano sia gli operatori di telefonia mobile che i loro clienti".

"Di conseguenza – prosegue la nota - gli aggressori possono interferire con le apparecchiature di rete e lasciare un'intera città senza comunicazioni, impersonare gli utenti per accedere alle risorse o utilizzare i servizi di rete a spese dell'operatore o degli abbonati".

Il problema principale deriva dal fatto che il protocollo non controlla la posizione effettiva dell'abbonato. In questo modo è difficoltoso verificare se il traffico in entrata sia legittimo. Non è l’unico. Il secondo grattacapo riguarda il modo in cui vengono verificate le credenziali del sottoscrittore. A quanto risulta consentirebbe ai cyber criminali di eseguire lo spoofing del nodo che funge da SGSN (Serving GPRS Support Node).

Il problema principale deriva dal fatto che il protocollo non controlla la posizione effettiva dell'abbonato. In questo modo è difficoltoso verificare se il traffico in entrata sia legittimo. Non è l’unico. Il secondo grattacapo riguarda il modo in cui vengono verificate le credenziali del sottoscrittore. A quanto risulta consentirebbe ai cyber criminali di eseguire lo spoofing del nodo che funge da SGSN (Serving GPRS Support Node). I suddetti problemi aprono le porte a potenziali attacchi di frode e impersonation, in cui l'attaccante usa la connettività dati a spese dell'utente legittimo o dirotta i dati della sessione utente (ad esempio il numero di telefono) per impersonare l’utente stesso.

Uno scenario alternativo è quello in cui un attaccante crea traffico in roaming che viene addebitato a un altro operatore. Secondo i tecnici, "su tutte le reti testate è stato possibile utilizzare la connessione mobile a spese sia di altri abbonati che dell'operatore".

Sempre secondo Positive Technologies, le reti 5G che utilizzano l'EPC come rete principale per le comunicazioni wireless non risolveranno il problema. Anzi, saranno parimenti soggette agli attacchi di spoofing. Inoltre, ogni rete testata era soggetta a Denial of Service contro le apparecchiature di rete, che può impedire agli abbonati legittimi di connettersi a Internet, causando interruzioni dei servizi di comunicazione mobile.

Sempre secondo Positive Technologies, le reti 5G che utilizzano l'EPC come rete principale per le comunicazioni wireless non risolveranno il problema. Anzi, saranno parimenti soggette agli attacchi di spoofing. Inoltre, ogni rete testata era soggetta a Denial of Service contro le apparecchiature di rete, che può impedire agli abbonati legittimi di connettersi a Internet, causando interruzioni dei servizi di comunicazione mobile. Uno scenario quest’ultimo che è ritenuto particolarmente pericoloso per le reti 5G, perché vi saranno connessi milioni di dispositivi IoT quali apparecchiature industriali, smart home e infrastrutture.

Spetta agli operatori adottare soluzioni atte a mitigare questi rischi. Ad esempio eseguendo un filtraggio IP a livello GTP basato su whitelist. Gli operatori sono inoltre esortati a seguire le raccomandazioni di sicurezza GSMA per analizzare il traffico in tempo reale, e a intraprendere azioni per bloccare le attività illegittime.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab