Anche i POS bersagliati dai ransomware

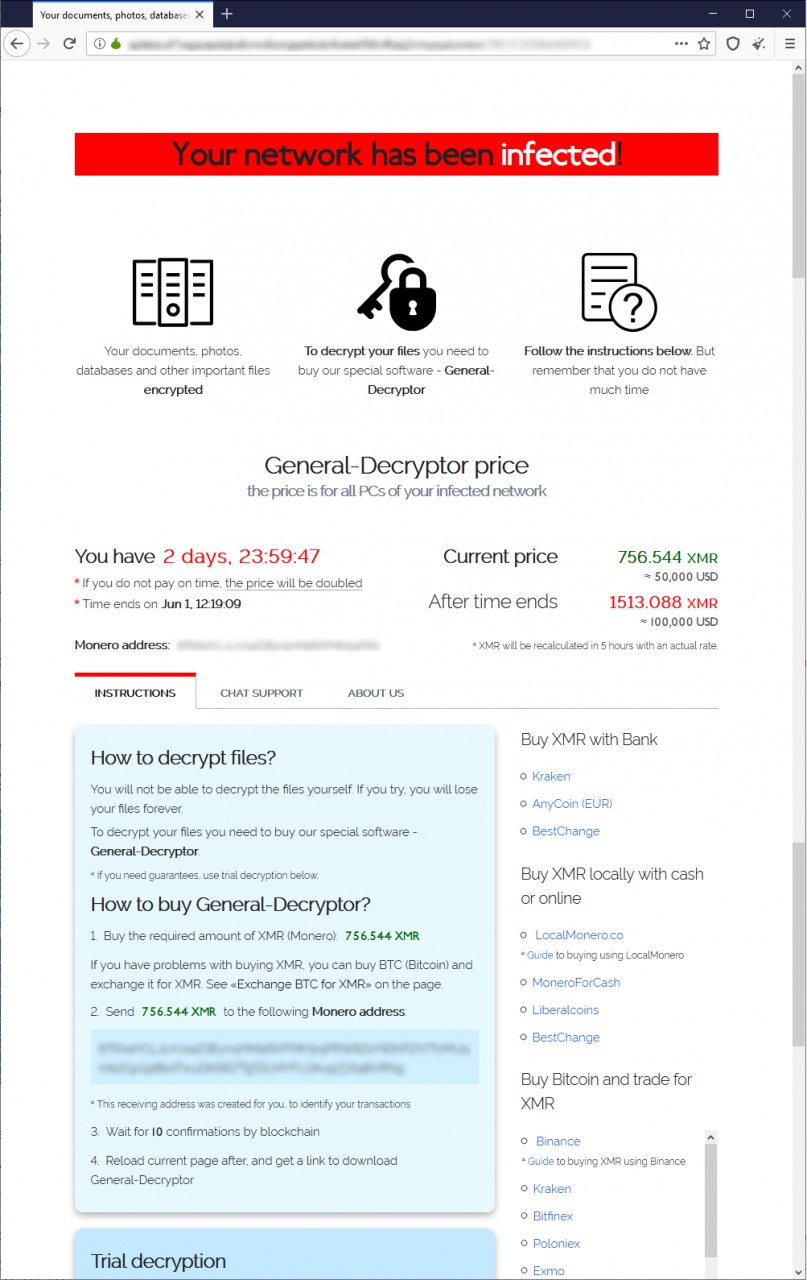

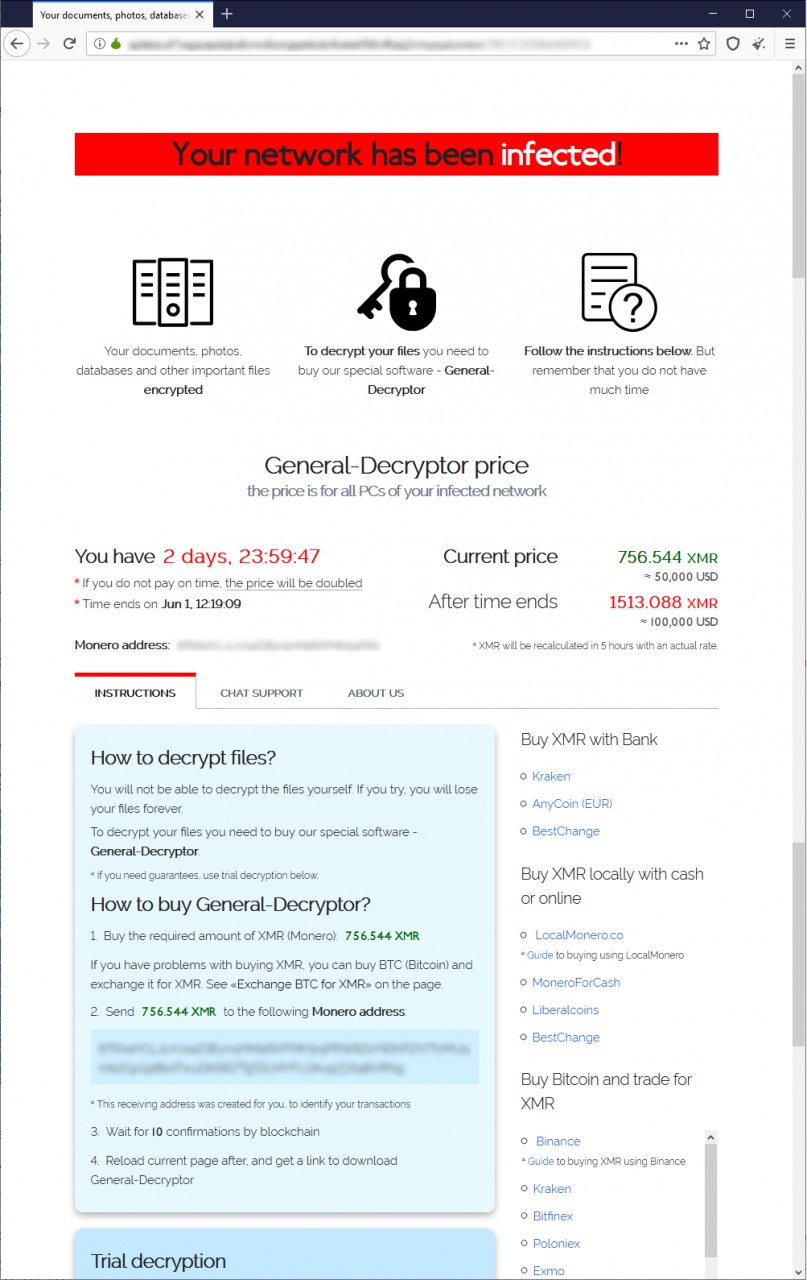

Gli aggressori stanno compromettendo le grandi aziende con il malware Cobalt Strike, e quindi la distribuzione del ransomware Sodinokibi.

Come sottolineò tempo fa Kaspersky, i computer non sono le uniche vittime dei ransomware. L'ennesima riconferma è il fatto che i criminali informatici dietro ai recenti attacchi del ransomware Sodinokibi stanno attivamente scansionando le reti delle vittime per infettare i sistemi PoS.

I ricercatori ritengono che questa è una nuova tattica progettata per consentire agli aggressori di ottenere il più grande botto per il loro dollaro - pagamenti di riscatto e dati della carta di credito. L'allarme arriva dai ricercatori di Broadcom, secondo i quali i settori maggiormente a rischio sono servizi, cibo e sanità.

Il fatto è che il software PoS è comunemente installato sui terminali delle carte di credito presso negozi, ristoranti e rivenditori. L'attacco è perfetto per sottrarre informazioni sulle carte di credito dei clienti. Quello che non è ancora chiaro è se gli aggressori stiano bersagliando i PoS per crittografarli come parte dell'attacco ransomware, o solo per rubare i dati delle carte di credito e aumentare i proventi delle azioni criminali.

Nella loro analisi i ricercatori precisano che molti degli elementi rilevati negli attacchi sono tattiche tipiche di Sodinokibi. A partire dalla compromissione inziale della rete aziendale con il malware Cobalt Strike. L'unico elemento di novità è il coinvolgimento del software PoS. Oltre tutto, lo strumento usato è facilmente scaricabile da Pastebin.

Nella loro analisi i ricercatori precisano che molti degli elementi rilevati negli attacchi sono tattiche tipiche di Sodinokibi. A partire dalla compromissione inziale della rete aziendale con il malware Cobalt Strike. L'unico elemento di novità è il coinvolgimento del software PoS. Oltre tutto, lo strumento usato è facilmente scaricabile da Pastebin.

Le aziende di cui sono stati attaccati i sistemi POS rientrano nel modello originario: sono multinazionali leader nel proprio settore (cibo e servizi) ritenute in grado di pagare l'elevato riscatto chiesto dagli aggressori. Solo una usciva dallo scherma: era un'azienda sanitaria, e quella condotta era un'operazione più piccola.

Secondo gli esperti, il coinvolgimento dei POS potrebbe essere avvenuto proprio per accertarsi che le potenziali vittime disponessero del denaro sufficiente per pagare il riscatto. Infatti, la scansione POS è avvenuta prima della diffusione del ransomware. Oppure la scansione serviva a capire se si poteva trarre profitto dall'attacco in un altro modo.

In attesa di maggiori dettagli, l'unica conclusione che si può trarre al momento è che i cyber criminali che utilizzano Sodinokibi sono qualificati e non danno alcun segno di voler ridurre il numero degli attacchi.

I ricercatori ritengono che questa è una nuova tattica progettata per consentire agli aggressori di ottenere il più grande botto per il loro dollaro - pagamenti di riscatto e dati della carta di credito. L'allarme arriva dai ricercatori di Broadcom, secondo i quali i settori maggiormente a rischio sono servizi, cibo e sanità.

Il fatto è che il software PoS è comunemente installato sui terminali delle carte di credito presso negozi, ristoranti e rivenditori. L'attacco è perfetto per sottrarre informazioni sulle carte di credito dei clienti. Quello che non è ancora chiaro è se gli aggressori stiano bersagliando i PoS per crittografarli come parte dell'attacco ransomware, o solo per rubare i dati delle carte di credito e aumentare i proventi delle azioni criminali.

Nella loro analisi i ricercatori precisano che molti degli elementi rilevati negli attacchi sono tattiche tipiche di Sodinokibi. A partire dalla compromissione inziale della rete aziendale con il malware Cobalt Strike. L'unico elemento di novità è il coinvolgimento del software PoS. Oltre tutto, lo strumento usato è facilmente scaricabile da Pastebin.

Nella loro analisi i ricercatori precisano che molti degli elementi rilevati negli attacchi sono tattiche tipiche di Sodinokibi. A partire dalla compromissione inziale della rete aziendale con il malware Cobalt Strike. L'unico elemento di novità è il coinvolgimento del software PoS. Oltre tutto, lo strumento usato è facilmente scaricabile da Pastebin. Sodinokibi e i POS

Ricordiamo che Sodinokibi, conosciuto anche come REvil, è in circolazione da aprile 2019 e ha messo a segno vari attacchi, tutti di alto profilo. Tra i più celebri ricordiamo Travelex. È uno strumento pensato per operare come Ransomware-as-a-Service (RaaS), quindi i gestori affittano il codice ai gruppi affiliati, che lo usano per effettuare materialmente gli attacchi. I profitti vengono poi divisi tra gli affiliati e i gestori.Le aziende di cui sono stati attaccati i sistemi POS rientrano nel modello originario: sono multinazionali leader nel proprio settore (cibo e servizi) ritenute in grado di pagare l'elevato riscatto chiesto dagli aggressori. Solo una usciva dallo scherma: era un'azienda sanitaria, e quella condotta era un'operazione più piccola.

Secondo gli esperti, il coinvolgimento dei POS potrebbe essere avvenuto proprio per accertarsi che le potenziali vittime disponessero del denaro sufficiente per pagare il riscatto. Infatti, la scansione POS è avvenuta prima della diffusione del ransomware. Oppure la scansione serviva a capire se si poteva trarre profitto dall'attacco in un altro modo.

In attesa di maggiori dettagli, l'unica conclusione che si può trarre al momento è che i cyber criminali che utilizzano Sodinokibi sono qualificati e non danno alcun segno di voler ridurre il numero degli attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 24

SoftwareOne webinar - Copilot Chat: tutte le novità 2026

Mar 26

V-Valley Live Talk - Zero is the New Trust

Apr 14

SoftwareOne - Hands-on workshop: Copilot Agents - Roma

Apr 21

SoftwareOne - Hands-on workshop: Copilot Agents - Milano

Mag 08

2026: l’anno della crescita degli MSP

Mag 12

SoftwareOne webinar - GitHub Copilot 2026: cosa è cambiato davvero?

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Palo Alto Networks: AI agentica e identity le sfide per l'Italia

12-03-2026

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab