REvil: FBI blocca i server, cybercrime organizza la rappresaglia

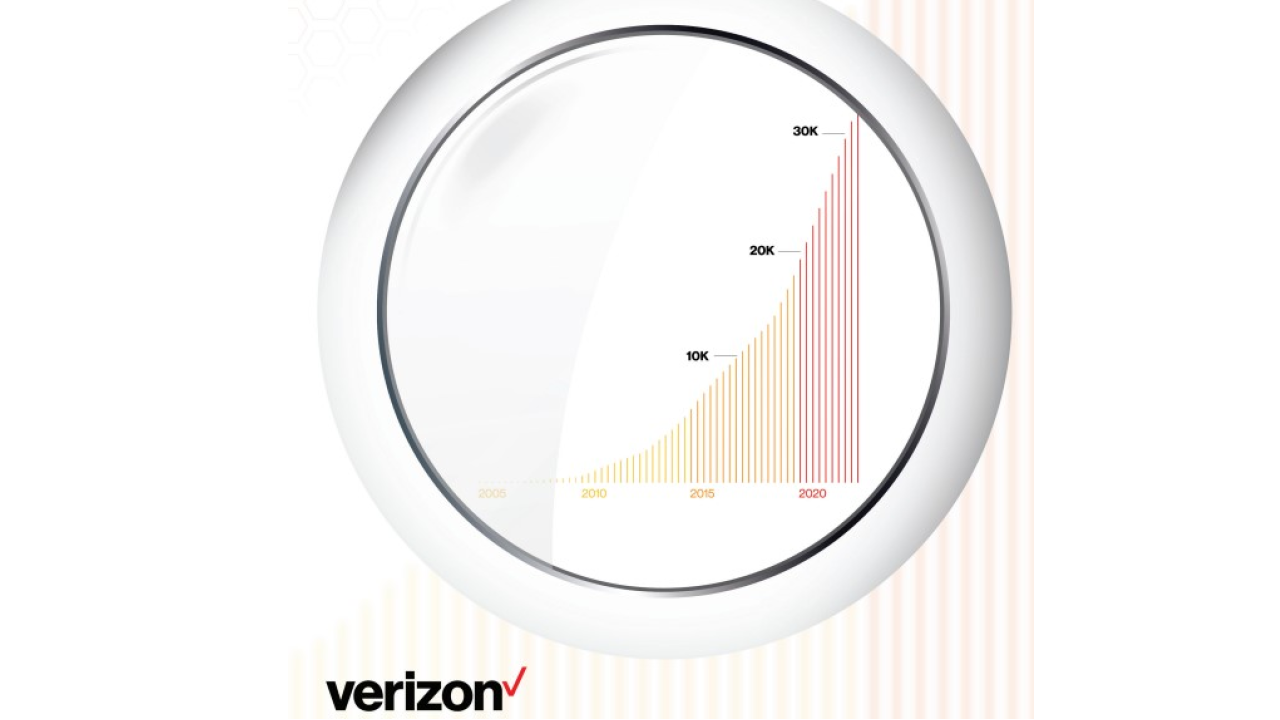

L'attività di contrasto al cyber crime mette a segno un colpo basso ai danni del gruppo ransomware REvil. I criminali informatici rispondono con una chiamata alle armi per colpire gli Stati Uniti.

La scorsa settimana le attività del gruppo ransomware REvil sono state messe ko da un'azione congiunta di FBI, Cyber Command del Pentagono, servizi segreti statunitensi e la collaborazione di alcuni alleati. La risposta del cybercrime non si è fatta attendere: il collettivo ransomware Groove ha chiamato a raduno i gruppi ransomware esortandoli ad attaccare gli USA per rappresaglia.

Tutto è iniziato il 17 ottobre scorso, quando una persona non precisata ha dirottato il portale di pagamento Tor e il blog con le rivendicazioni di REvil. L'autore resta tuttora sconosciuto. In seguito le forze dell'ordine sopra citate hanno interrotto le attività online del gruppo ransomware. Non è dato sapere se i due eventi fossero collegati.

Sta di fatto che il risultato ottenuto è l'ennesima interruzione delle attività di REvil, dopo quella immediatamente successiva all'attacco alla supply chain di Kaseya. Sembra proprio che la svolta sia arrivata con questo evento: a un certo punto era emerso un decryptor universale per sbloccare i dati di tutti i clienti coinvolti, la cui provenienza non era stata chiarita.

L'attività di intelligence

Secondo l'agenzia di stampa Reuters, l'FBI avrebbe ottenuto il decryptor universale prima di quando è stato consegnato a Kaseya, ma che lo avesse tenuto segreto per non compromettere l'attività di intelligence in corso. Almeno un membro del collettivo ha denunciato online di essere stato braccato per settimane da specialisti informatici dell'intelligence. Alla fine le forze dell'ordine sono riuscite a violare l'infrastruttura di rete di REvil e a ottenere il controllo di alcuni dei server.

Non solo: sempre dalla Reuters si apprende che quando i criminali informatici hanno ripristinato i sistemi da un backup collegato alla rete, hanno inconsapevolmente riavviato anche i sistemi che erano ormai sotto il controllo delle forze dell'ordine. Un'imprudenza che ha rivoltato contro di loro la stessa arma che usano negli attacchi ransomware.

La rappresaglia

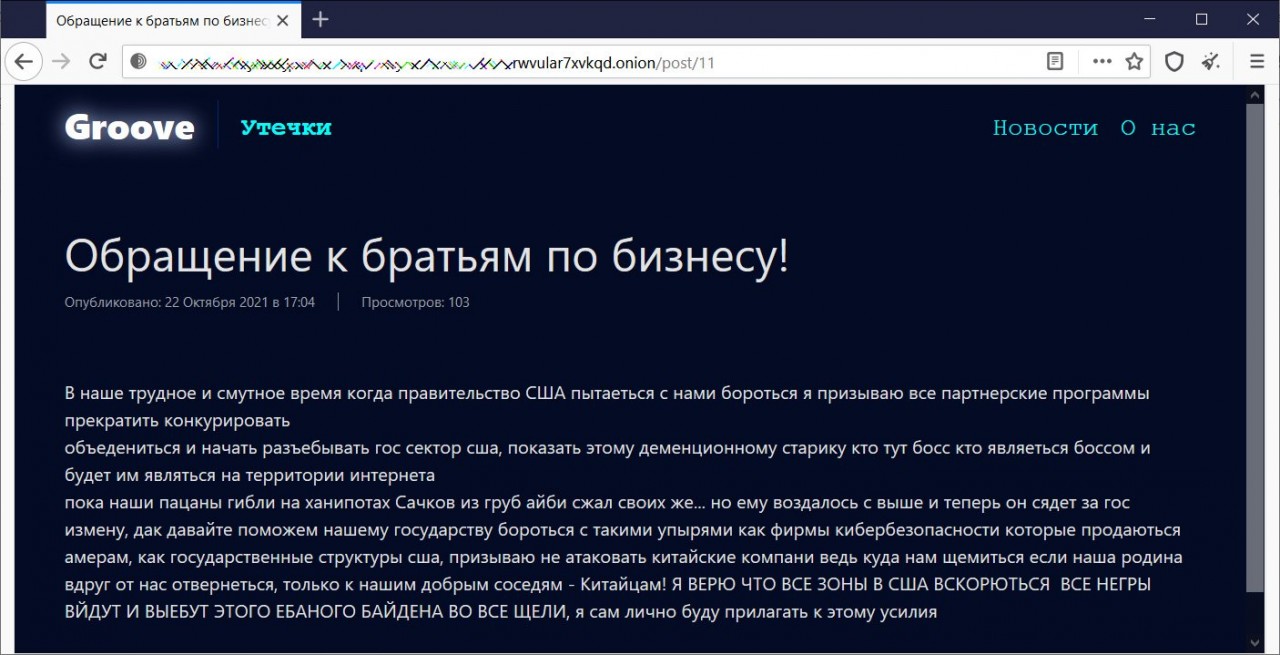

Il successo dell'azione di contrasto al cybercrime ha spinto il gruppo ransomware Groove a chiedere agli altri collettivi ransomware di attaccare gli interessi degli Stati Uniti. L'appello, pubblicato su un blog in lingua russa del dark web, invita a interrompere la competizione fra bande rivali e a unire le forze per combattere gli Stati Uniti.

Una reazione di rabbia, accompagnata dalla paura. È evidente che le scelte statunitensi stiano dando dei frutti, ma anche che l'alleanza sottoscritta alla Counter-Ransomware Initiative non sia passata inosservata al cyber crime. In un altro passaggio della comunicazione dei criminali, c'è infatti un chiaro riferimento: non prendere di mira le aziende cinesi, poiché i gruppi ransomware potrebbero avere bisogno del Paese come rifugio sicuro se la Russia dovesse prendere posizione contro i cyber criminali che operano sul suo territorio. Ossia se la Russia esaudisse la richiesta dei Paesi occidentali.

Le prossime mosse

Le prossime mosse di questa pericolosa partita a scacchi sono imprevedibili. Al momento non si sa quanti attori siano in gioco. Quanti gruppi ransomware abbiano risposto all'appello di Groove, quante persone siano coinvolte a difesa degli asset occidentali fra istituzioni e aziende private. L'azione congiunta che ha compromesso momentaneamente REvil ha dimostrato che la politica adottata sta funzionando. E che la strategia politica perseguita con la richiesta di collaborazione al Cremlino spaventa, ma la risposta di Putin è tutt'altro che scontata.

Manca ancora la concretizzazione di questo lavoro, che è tutt'altro che semplice da ottenere. La mancanza di arresti comporterà l'ennesimo rimpasto dei gruppi criminali. Inoltre non è dato sapere quali obiettivi verranno scelti per la controffensiva, e quanto occorrerà per preparare gli attacchi. Quel che è certo è che ci vorrà molto tempo per conoscere un vincitore, sempre che alla fine ce ne sarà uno.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab